更新新功能了!

新版Metasploit对search功能进行了更新,支持了语法搜索。那我们就叫他Meta语法吧(滑稽)。主要功能可实现按关键类别进行筛选,相近于google语法。具体功能如下:

新模块(6)

SAP Solution Manager remote unauthorizedOS commands execution:由Dmitry Chastuhin, PabloArtuso, Vladimir Ivanov, 和 Yvan Genuer共同研究,此项目添加了两个模块来利用 SAP 解决方案管理器应用程序中的漏洞。成功利用该漏洞可使未经验证的远程攻击者能够实现 SSRF,并执行应用程序范围内连接了代理的操作系统命令。

Nagios XI Scanner:由Erik Wynter使用CVE-2020-35578添加了一组新的库,以支持希望面向Nagios XI机器的开发人员,这应该有助于为开发人员提供一些常用的功能。另外,添加了一个扫描程序模块,它将扫描Nagios XI安装并尝试检测安装的版本。一旦获得了Nagios XI的版本,它会在Metasploit中漏洞利用程序的建议(如果有任何可用的漏洞的话)。

F5 iControl REST Unauthenticated SSRFToken Generation RCE:由wvu和RichWarren开发。利用了CVE-2021-22986,给Metasploit添加了一个模块,该模块利用F5的iControl REST API中未经身份验证的SSRF漏洞,然后作为root用户在F5的各个版本的BIG-IP和BIG-IQ设备上执行代码。

SaltStackSalt API Unauthenticated RCE through wheel_async client:由Alex Seymour和Christophe De La Fuente开发。他们利用了CVE-2021-25282,给Metasploit添加了一个利用模块,该模块利用了SaltStack Salt的REST API 3002.5及以下版本中的认证绕过和目录遍历漏洞。通过将自定义Grain模块写入扩展模块目录并等待重复维护检查执行该恶意Grain模块,可以实现以root用户身份远程执行代码。

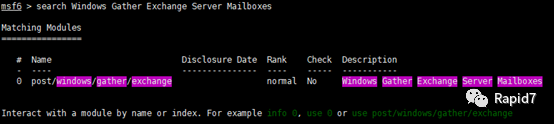

WindowsGather Exchange Server Mailboxes:由SophosLabsOffensive安全团队提供,此模块用于枚举Exchange服务器上的邮箱。

功能更新(3)

更新1:改善了控制台中show命令的性能。例如show exploits现在只需要0.5秒左右,而不是像以前一样可能10几秒

更新2:更新了ProxyLogon RCE模块以使用RPC请求来标识后端服务器的FQDN。

更新3:更新Linux metermeter实现,以支持search命令,该命令允许用户在受损系统上搜索文件。

BUG修复(4)

修复了当RHOST选项被指定为域名时VHOST选项不被正确填充的问题。

更新nexpose_connect登录功能,以正确处理密码中的@符号。

这改进了ProxyLogon RCE模块,解决了有效载荷运行两次的问题。

修复了Python Meterpreter的DNS解析功能中的一个错误。

如何获取最新版本

与过去一样,您可以使用命令msfupdate更新到最新的 Metasploit Framework,也可以通过GitHub获取最新的更新信息:

Pull Requests 6.0.37...6.0.38(https://github.com/rapid7/metasploit-framework/pulls?q=is:pr+merged:%222021-03-25T11%3A07%3A15-05%3A00..2021-04-01T08%3A47%3A57-05%3A00%22 )

Full diff 6.0.37...6.0.38 (https://github.com/rapid7/metasploit-framework/compare/6.0.37...6.0.38)

如有侵权请联系:admin#unsafe.sh