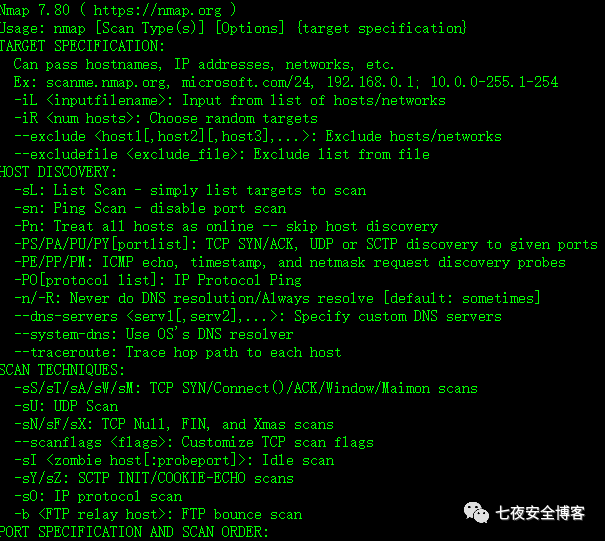

nmap主要用于主机发现,端口扫描,服务和操作系统探测等等, 从而发现攻击弱点。通过nmap -h 即可显示nmap所有的功能,记得点在看和分享哈。

通过阅读参考文档,可以搞明白每一个功能的含义,接下来会简要说明的nmap的常见用法。

nmap安装

1centos: yum install nmap

2ubuntu: apt install nmap

参考文档:

https://nmap.org/book/man.html

常用扫描技术

-sT: TCP 扫描

-sS:SYN 扫描

-sA:ACK 扫描

-sU:UDP 扫描

-sR:RPC 扫描

-sP: ICMP扫描

-sn:禁用端口扫描

-Pn:跳过主机发现

常用扫描方案

1-10000端口扫描,操作系统探测,路由跟踪,服务探测

1nmap -T4 -A <target>

操作系统探测

1nmap -O <target>

服务版本探测

1nmap -sV <target>

nmap设置扫描一个网段下的ip

1nmap -sP <network address> </CIDR>

2介绍:CIDR为设置的子网掩码(/24,/16,/8等)

指定端口扫描

1nmap -p(port1,port2,…) <target IP>

指定端口范围扫描

1nmap -p(range) <target IP>

小技巧

--host-timeout 主机超时时间,通常选值为18000

--scan-delay 报文时间间隔,通常选值为1000

-S <源地址> 定义扫描源ip,主要是为了混淆视听

示例

扫描baidu.com的1-100,80,443,8080,8081端口

1nmap -p1-100,80,443,8080,8081 -sT www.baidu.com

扫描baidu.com 的1-10000端口,操作系统,服务版本

1nmap -T4 -A www.baidu.com

3.设置扫描一个网段下的ip

1nmap -sP 10.1.1.0 /24

常见服务端口

最后

最近有朋友说在后台和七夜交流技术不是很方便,下面是七夜的微信号,想进行技术交流的可以加他,备注公众号,卖货的,伸手党不要加,谢谢。

推荐阅读

沙盒syscall监控组件:strace and wtrace

无"命令"反弹shell-逃逸基于execve的命令监控(上)

如果大家喜欢这篇文章的话,请不要吝啬分享到朋友圈,并置顶公众号。

关注公众号:七夜安全博客

回复【11】:领取Sandboxie源码

回复【1】:领取 Python数据分析 教程大礼包

回复【2】:领取 Python Flask 全套教程

回复【3】:领取 某学院 机器学习 教程

回复【4】:领取 爬虫 教程

回复【5】:领取编译原理 教程

回复【6】:领取渗透测试教程

回复【7】:领取人工智能数学基础

回复【8】:领取 python神经网络 教程

回复【9】:领取 安卓逆向 教程

如有侵权请联系:admin#unsafe.sh