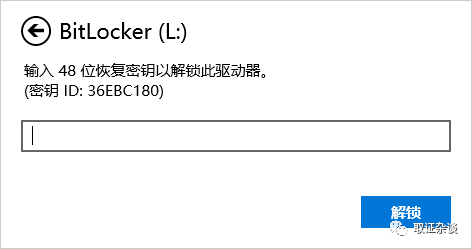

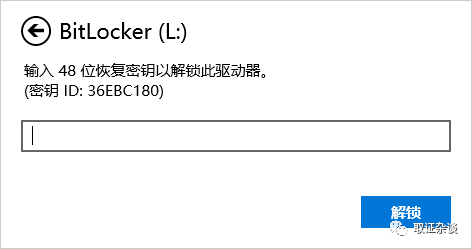

最近,特别是取证赛前后,经常有学生问我电子数据取证该怎么学?感觉刚刚入了门,好像什么都懂一点,又好像什么都不怎么懂,做题还行,实践就抓瞎了。个人觉得,想学好电子数据取证,最重要的是多思考,把各个细小的知识点串起来,从而形成自己的取证知识体系。下面以今年取证赛资格赛第十题为例,分享一下自己的解题过程及相关的思考。题目为:工地主管计算机的E盘的Bitlocker修复密钥标识符是甚么? 此题对应的检材为VTM-computer.e01。思路1:使用镜像挂载工具挂载镜像文件,通过Windows资源管理器尝试解密并查看恢复密钥标识符。思路3:如果用户保存恢复密钥后又打开查看过,用户痕迹中可能会找到对应的BitLocker标识信息(如果BitLocker以txt格式保存,文件名中包含恢复密钥标识)。思路1。使用FTK Imager等工具挂载VTM-computer.e01,稍等片刻屏幕右上角会弹出解密界面(如果没有自动弹出,资源管理器中双击带有BitLocker锁定图标的分区即可弹出)。在解密界面中,点击“更多选项”,然后选择“输入恢复密钥”,便会弹出带有BitLocker恢复密钥标识符的解密窗口,但标识符不完整。故此方法无法用来解题。![]()

![]()

思路2。取证大师加载镜像文件,右击存在BitLocker加密的分区,选择“BitLocker解密”,然后选择“恢复密钥串”,即可看到恢复密钥标识。

![]()

思路3。取证大师自动取证结果中,多次出现了恢复密钥相关的痕迹,例如“快捷方式文件解析”节点、“最近访问的文档”节点、“最近打开保存文档”节点、“IE浏览器历史记录”节点。用户曾打开过“C:\Users\PC1\Desktop\BitLocker Recovery Key 36EBC180-95F7-41FF-BE5B-4E56E7AF48B1.TXT”,结合思路,可以判定“36EBC180-95F7-41FF-BE5B-4E56E7AF48B1”即是所需的标识符。![]()

如果仅仅为了解题,至此,题目的正确答案已经得到,思路2或及思路3结合思路1全部可行。但其实我们可以继续拓展一下。如果这一题不是填空,而是选择题,我们是不是又多了一种解题思路?没错,将各选项作为关键词在检材中进行搜索。接下来使用用已知的BitLocker恢复密钥标识在检材中进行搜索,看有没有意外的发现。在取证大师中点击“搜索”图标,选择“原始数据搜索” ,关键词为“36EBC180”,搜索范围选择“磁盘设备”,并限定分区3(操作系统所在分区)。经过数分钟的等待,搜索终于结束。取证大师得到231条命中结果,相同文件合并后,得到17条记录,即共有17个文件中存在“36EBC180”。![]()

接下来我们对这17条记录进行大致的解读。

上图第一个命中文件为“pagefile.sys”,这是Windows内存交换文件,功能类似Linux的swap分区,物理内存不足时,内存中的数据可能会临时写入到此文件。“pagefile.sys”中出现命中结果,说明BitLocker恢复密钥标识曾经出现在内存中。

第17个命中文件为“$MFT”。$MFT文件中出现命中结果,说明分区中目前或曾经存在过文件名中含有“36EBC180”的文件记录。由于保存BitLocker恢复密钥的txt文件很小,不到1KB,所以在文件系统中一般以常驻文件存在。这意味着,如果命中结果真的就是BitLocker恢复密钥文件,在命中结果前后可以找到恢复密钥字符串。

但是很可惜,通过查看上下文,命中的仅仅是快捷方式文件而已。只能说明用户曾经打开过恢复密钥文件。

![]()

第16个命中文件为“$UsnJrnl•$J”,命中记录27条。该文件是NTFS文件系统日志,命中此文件说明BitLocker恢复密钥文件存在更改、移动、删除等操作。使用取证神探加载镜像文件,解析NTFS日志,得到347447条记录。对“名称”列进行过滤,过滤关键词为“36EBC180”,正好得到27条结果。![]()

通过第一条记录可以得知,用户于2021-10-18 18:13:59导出了恢复密钥文件“BitLocker Recovery Key 36EBC180-95F7-41FF-BE5B-4E56E7AF48B1.TXT”到桌面。![]()

通过最后一条记录可以得知,用户于2021-10-18 18:16:14对该文件进行了重命名。![]()

接下来我们按时间进行过滤,范围为改名后的两分钟,即2021-10-18 18:16:14至2021-10-18 18:17:00,得到168条记录。![]()

根据18:16:14至18:16:17的NTFS日志得知用户先将“BitLocker Recovery Key 36EBC180-95F7-41FF-BE5B-4E56E7AF48B1.TXT”重命名为了“BitLocker Recovery Key 1.TXT”,接着又重命名为了“BitLocker Recovery Key.TXT”,最后又命名为了“$RR64YMU.TXT”,路径也变成了“$Recycle.Bin\S-1-5-21-1376663006-2626393931-4032423365-1001\$RR64YMU.TXT”,即移动到了回收站,同时根据路径中的SID得知操作者为“PC1”。接下来按文件名进行过滤,关键词为“$RR64YMU.TXT”,可以得知用户于18:16:26清空了回收站。至此,恢复密钥文件的创建时间、删除时间都清晰了。![]()

继续回到恢复密钥标识符命中结果。第13个命中文件“NTUSER.DAT”及第14个命中文件“ntuser.dat.LOG2”说明注册表中存在恢复密钥相关内容,进一步分析分析可以得知这些内容实际来自MRU痕迹。上面举的这些例子,只是想告诉初学者,电子数据取证的学习,要形式知识体系。参加取证赛前,可能会重点突击练习解题技巧,但在赛后,更重要的知识点的梳理,一套取证题,发散开来,足以涉及大多数取证知识。取证赛由于时间、工具等关系,能拿名次不简单,但赛后如果能慢慢将各题涉及的知识点领悟透,也依然算得上是取证大佬!甚至,慢慢分析的过程中,去体会出题人出题时的思路,去思考哪些题目可以出的更完美,也不失为一种乐趣。最后,给大家留下一些思考题,感兴趣的可以尝试看看,可以将思考结果通过邮件发给我(huzhuang(at)hustrong.com),全部答对的,我会送一份自己整理的《X-Ways Forensics入门指南》。1.本文中,取证大师搜索结果为231条记录,如果你按照同样的步骤进行搜索,结果是否也为231条记录,如果不是,可能的原因是什么?2.本问题提到的“BitLocker Recovery Key 36EBC180-95F7-41FF-BE5B-4E56E7AF48B1.TXT”曾经被打开过,请问是否由用户“PC1”打开?以及由什么应用打开的?请说明详细的判断理由。3.本文中提到的恢复密钥标识符命中记录中,有一条记录命中的文件名为“recent”,该文件的完整路径是什么?是否是普通的文件?该文件中内容是什么?SHA-1值是多少?最后4字节内容是什么?4.文件“BitLocker Recovery Key 36EBC180-95F7-41FF-BE5B-4E56E7AF48B1.TXT”是否被外传?如果有,通过什么方式传到了哪里?5.现场数据固定,电脑已关机,但怀疑可能有BitLocker加密,请简述你的工作方案,请考虑到各种可能,注意各种操作的后果及影响。

文章来源: https://mp.weixin.qq.com/s?__biz=MzI3Mjc0MjkwMQ==&mid=2247484064&idx=1&sn=921691f1424e80d1c33026662fb4e136&chksm=eb2ca23adc5b2b2cd7a83d01fd3894762c7be4d2780cd68a667660928e283fc3ee98fc58f951&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh