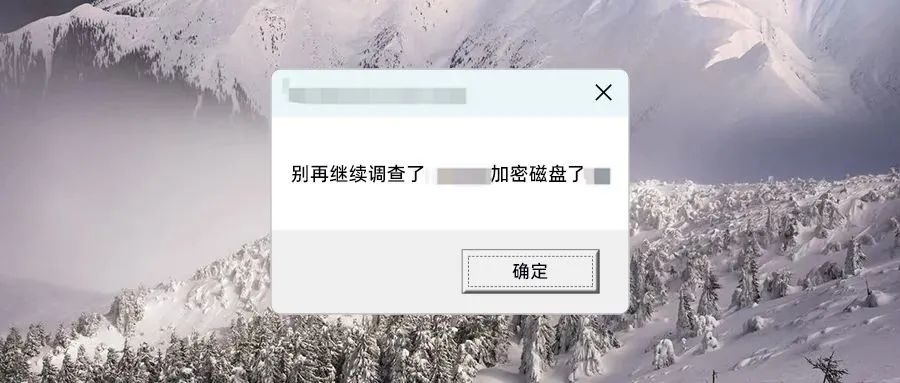

你见过最嚣张的黑客有哪些?作为云安全一线作战队员,在与他们多次的正面交锋中,我们见过不少奇葩,有的甚至弹窗威胁:别再继续调查了!今天我们就一起来扒一扒那些奇葩事件!

图1 黑客弹窗威胁

2023年3月,某客户内网的一台主机毫无征兆地出现了外连告警。管理员快速锁定了事发主机,并识别出一个名为 postgres-daemon 的恶意进程。在对进程文件进行隔离后,管理员终止了进程,然而诡异的事情发生了,管理员突然被强制下线,重新上线后再次被踢!在与攻击者反复拉锯了多次之后,客户想起了自己的兜底方案,立即联系了青藤运营人员,很快就定位到了黑客的据点。

对方通过一个容器服务的 0day 下载了远控程序 sshs ,并逃逸到宿主机,然后将远控程序重命名为 postgres-daemon 在后台执行。黑客敢如此猖狂,就是认为自己通过 0day 肯定不会被发现,所以重传了远控程序进行挑衅,幸好青藤猎鹰已把关键的主机行为统统记录在案。运营同学在平台上固定相关证据后,最终配合客户将这位不速之客连根拔起,从内网清理了出去。

图2 青藤猎鹰调查截图

(黑客容器逃逸后,使用 docker cp 拷贝远控程序到宿主机,并伪装成 postgres-daemon 守护进程运行)

2023年4月某天下午5点35左右,某客户内部OA系统所在的主机发出了web后门告警,这个OA系统平时只对内部员工提供服务,并没有向互联网暴露服务地址。负责OA系统维护的工程师登录到主机上,在 /opt 目录发现了告警中提示的 jsp 后门文件,但是很诡异,主机上没有任何其他异常的命令执行记录,黑客地遁一样凭空消失了。正在大家一筹莫展时,位于同一个网络区域的另外一台主机突然也提示有提权告警,是误报巧合,还是说黑客瞬移过去了?客户知道只有一个系统能回答这个问题,于是立即联系了青藤猎鹰运营人员,申请紧急支援。

这一查不要紧,一个2天前就已经闯入内网,准备搞个大新闻的黑客,渐渐浮出水面。原来早在2天前,这个黑客就已经通过钓鱼控制了一位员工的电脑,并加密上传了定向的攻击载荷。在今天5点30这位员工下班后,黑客对内网展开了一系列入侵行动,而所谓的瞬移和地遁,不过是黑客在内网做弱密码爆破后,清理了操作记录的小伎俩。运营同学果断将其拿下,并对其攻击意图做了进一步识别,结论让所有人都不寒而栗:黑客已经将OA的数据库拷贝了一份,但因为太过贪心还在做横向移动,没有来得及将数据转运出去,否则后果不堪设想。

图3 青藤猎鹰调查截图

(黑客使用fscan对另一台主机进行密码爆破,并多次使用 history -c 命令擦除操作痕迹)

要说最嚣张的,还属前段时间遇到的一个悍匪。黑客发现我们找到了他的入口进攻据点之后,气急败坏发出了弹窗威胁,声称继续溯源下去将会启动磁盘加密程序。但是他不知道的是,在我们登上这个机器之前,他的所有攻击载荷已经被我们摸了个底掉。简单来说,黑客以为自己握了把枪,但青藤运营小组呵呵一笑,不好意思子弹我们已经换掉了,而且正式通知你,现在你已经被包围了。

这个悍匪来头不小,其实在两周以前,青藤猎鹰的ATT&CK威胁狩猎就已经发现内网有疑似攻击的程序在运行。但是因为对方采用的白加黑进程注入的方式,这个程序只是偶尔行为有点像攻击,大部分时候都是正常程序的表现。直到这个信号越来越强,运营小组也通过逆向拿到了关键证据,这才发现这个黑客(组织)已经盘踞了很长一段时间。最终,青藤运营小组拔掉对方C2代理池1个(50余个IP),新注册的钓鱼域名2个,改造过的扫描、爆破工具包一组,C2工具1个。

图4 青藤猎鹰ATT&CK变化录屏

(即使是不足以告警的可疑行为,随着时间的累积信号也会明显加强)

没有任何一个安全防御系统,可以保证永远不被攻破,不要等到黑客弹窗才发现束手无策。如何研判告警已经产生安全事件,如何追溯主机上到底发生过什么,如何确认周边的主机是否受到影响,如何回答对问题的清理是否到位?

告警每天都在发生,偶发的安全事件也在所难免,但青藤猎鹰,给安全事故加上了一个保险绳,让“0事故”多了一些底气。

青藤猎鹰,助力客户埋葬一切来犯之敌,为企业主机安全保驾护航!

关于作者:

Hunter:青藤平台产品事业部-主机安全事件调查及狩猎专家,云安全一线作战指挥员、战斗员。

-完-

热门动态推荐

如有侵权请联系:admin#unsafe.sh