Gli attacchi informatici variano a seconda dell’attaccante e della tecnica utilizzata. Tra i più diffusi ci sono i Malware, che possono essere di diversi tipi.

Conoscere la differenza tra le diverse minacce informatiche aiuta a capire come proteggere al meglio il proprio computer e i propri dati. Saper distinguere le modalità di azione con cui viene perpetrato un attacco, consente di adottare risposte e difese specifiche, efficaci per quella particolare minaccia.

A volte, la distinzione tra i diversi tipi di cyber attacchi può non essere netta. La loro classificazione, infatti, dipende anche dall’hacker che li struttura e dagli aspetti che si considerano prioritari. Tuttavia, capire il funzionamento delle principali minacce informatiche, ci aiuta ad individuare efficaci metodi di difesa.

Tipi di Malware: Virus, Worms, Trojan, Backdoors e Ransomware

[ Torna all’indice ]

Nella categoria dei Malware rientra qualsiasi forma di codice o programma scritto ed usato per alterare il normale flusso logico delle informazioni.

Ne esistono diversi tipi che si differenziano per:

– Modalità di attacco e diffusione

– Comportamento

– Tipologia di danni prodotti.

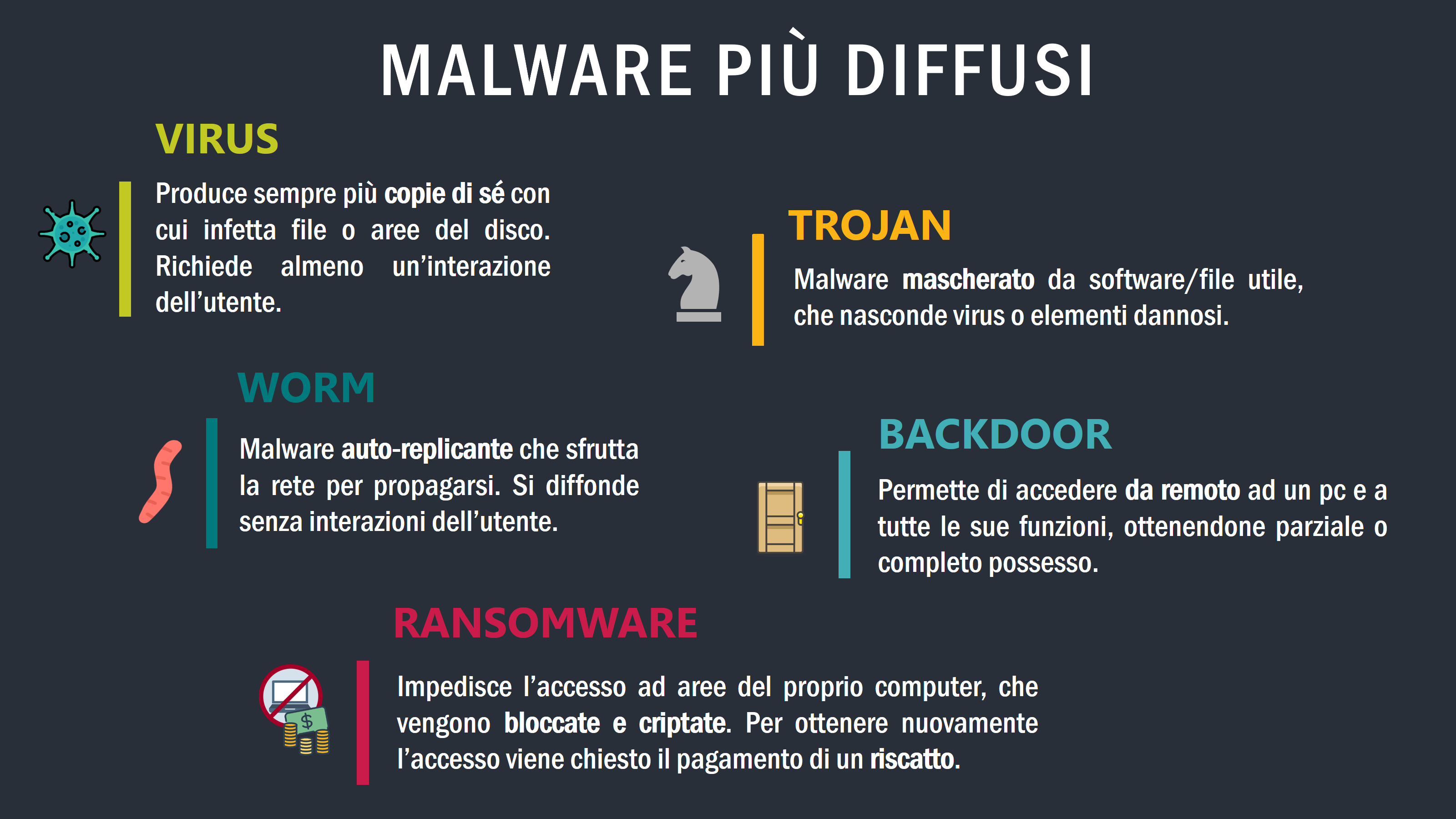

Alcune categorie di malware prendono il nome dal modo in cui si diffondono (es. Virus, Worm e Trojan), altre invece, da quello che fanno (es. Ransomware, Backdoor, spyware, keylogger).

Questo articolo analizza 5 tipi di Malware più diffusi e le loro caratteristiche, per fornire suggerimenti sulle modalità di difesa e le tecniche da adottare per eleminarli.

Virus Informatico

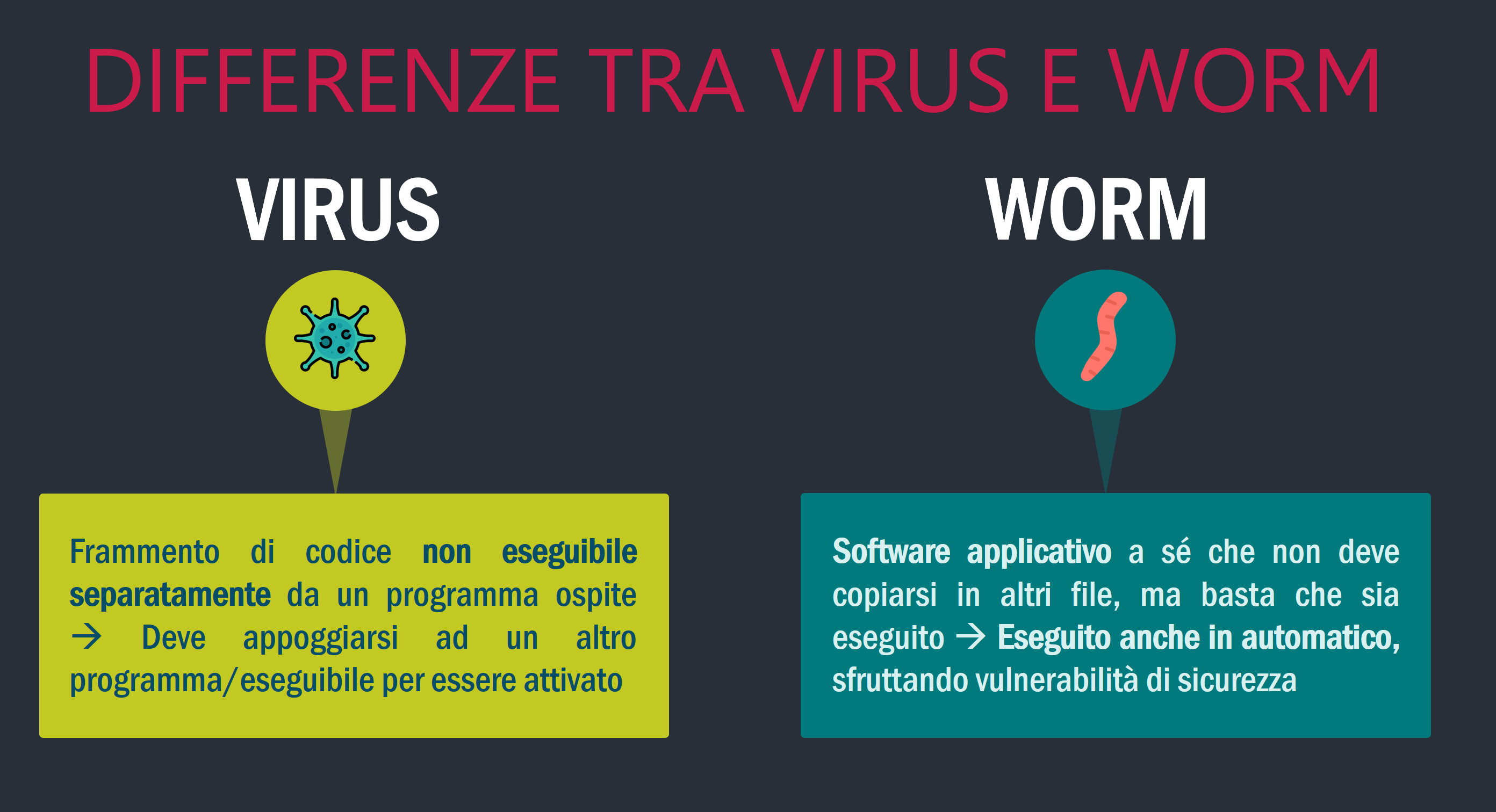

Il Virus è un codice che, una volta eseguito, si diffonde infettando file o aree del disco rigido di un computer o di un router di rete, senza farsi rilevare dall’utente. I Virus informatici possono attaccare qualsiasi dispositivo dotato di un software e sono progettati per riprodurre continuamente copie di sé, in modo da moltiplicarsi ed infettare sempre più elementi. Un virus informatico può infettare file, cartelle, registro di sistema ecc., rimanendo inattivo ed avviandosi all’apertura di un programma o file infetto.

I danni possono essere di diversa entità e causare: rallentamento del sistema, blocco del computer, sovrascrittura del codice, file corrotti. Alcuni virus sono progettati principalmente per diffondersi ad altri computer. Altri si infiltrano e si moltiplicano nella rete attaccata, al fine di danneggiare, distruggere o rubare dati.

Precedentemente diffusi tramite periferiche esterne con file infetti (floppy disk, hard disk, USB) e virus di boot (avvio), oggi i virus informatici si diffondono prevalentemente grazie alla globale connessione ad Internet. Per diffondersi i virus richiedono almeno un’azione da parte dell’utente (ad es. l’apertura di un allegato di posta elettronica, la visita di una pagina Web dannosa, l’esecuzione di un file). Oggi rappresentano veicolo preferenziale di infezione i file scaricabili online, le comunicazioni e-mail (attraverso tecniche di phishing) e le reti di peer to peer (es. eMule).

Per difendersi dai virus informatici bisogna adottare una serie di accorgimenti nell’utilizzo del proprio dispositivo. Come prima mossa, sarebbe utile installare un buon sistema antivirus (ad es. Antivirus Kaspersky), eseguendo regolari aggiornamenti. Inoltre, anche l’utilizzo di un personal firewall può incrementare la difesa, bloccando connessioni indesiderate.

Worm

Il worm (verme) è una tipologia di malware auto-replicante, che costituisce una delle minacce informatiche più diffuse. I worm sfruttano la Rete Internet per trasmettere repliche di sé stessi alla rete di computer connessi. Solitamente, operano facendo modifiche al pc infetto ed impostano la loro esecuzione dal momento dell’accensione fino all’arresto. A differenza dei virus, possono diffondersi senza interazione umana, poiché non necessitano di un programma ospite o di essere avviati dall’utente.

Spesso i Worms si diffondono da un computer all’altro, occupando memoria preziosa e larghezza di banda di rete, con la finalità di rallentare le prestazioni dei PC e delle reti, generare un blocco o prendere il controllo da remoto. I worms possono anche essere portatori di codici Payloads, scritti solitamente per rubare dati, cancellare file o creare botnet (reti di computer controllate da hacker in remoto).

I Worms si introducono nei pc attraverso file malevoli o sfruttando vulnerabilità nel sistema operativo. Una volta entrati si diffondono autonomamente e rapidamente. Alcuni di essi restano per diverso tempo in stato di “sonno” infettando un numero significativo di host, prima di diventare distruttivi. Altri, come ad esempio i worm Warhol e i worm Flash, diventano distruttivi appena penetrano nella rete, senza lasciare all’amministrazione il tempo per attuare misure di controllo. Altri Worm famosi sono ILOVEYOU, MSBlast e SQL Slammer.

I Worms vengono generalmente eliminati da specifici programmi di rimozione malware (ad es. Malwarebytes). Si consiglia, inoltre, di aggiornare costantemente software e firmware, di installare un software antivirus e soprattutto di mantenersi aggiornati sulle minacce informatiche e di essere sempre critici e cauti quando si naviga in rete.

Trojan Horse

Un cavallo di Troia è un programma che nasconde virus o elementi dannosi. Si tratta di un malware mascherato da software utile, avviato da utenti che credono di eseguire un normale programma. I Trojan quindi, fingono di eseguire una determinata operazione mentre, in realtà, stanno diffondendo elementi malevoli ed eseguendo azioni dannose sul pc. A differenza di Virus e Worm, il malware Trojan non si riproduce ed una volta nel sistema può generare danni di diversa entità.

In particolare, i Trojan Horse informatici possono creare backdoors che consentano di accedere illegittimamente al computer da remoto, aggirando i sistemi di protezione. Una volta all’interno, gli hacker possono installare altri tipi di malware ed utilizzare il pc per compiere attività maligne sotto mentite spoglie. Per questi motivi i Trojan, con le loro numerose varianti, sono considerati tra i malware più popolari e pericolosi.

I malware Trojan si attivano su azioni dell’utente, solitamente convinto di eseguire un normale programma o un file affidabile. Attualmente si diffondono maggiormente attraverso software o file.exe scaricati gratuitamente online o in allegati delle email. Si consiglia quindi, come sempre in informatica, di essere estremamente prudenti, e scaricare ed eseguire solo i file di cui si è ragionevolmente sicuri. Tra i Trojan più famosi ricordiamo Trojan-DDoS e Trojan-Banker (progettato per il furto di dati bancari).

I Trojans possono essere rimossi manualmente, con dei Trojan Remover o con programmi antivirus (es. Bitdefender). È buona prassi, inoltre, mantenere aggiornate le patch di sicurezza del sistema operativo ed usare un firewall. Navigare su internet con prudenza prestando attenzione ai link sconosciuti, agli allegati di posta elettronica e ai programmi scaricati da fonti non attendibili.

Backdoor

Una Backdoor permette agli hacker di accedere ad un PC e a tutte le sue funzioni. Le Backdoor vengono settate in modo da superare le difese del sistema ed accedere da remoto al computer, ottenendo con un sistema di crittografia un’autenticazione che permetta di prendere il completo/parziale possesso del terminale. Gli hacker in possesso del computer infetto, utilizzano dei Bot (programmi automatici) che restano dormienti fino a quando non viene eseguito uno specifico comando e che permettono ai criminali informatici di sfruttare il pc per i propri scopi.

Le Backdoor permettono di impossessarsi di dati e file, ma anche di sfruttare il pc per danneggiarne altri. I computer con backdoor entrano infatti a far parte delle botnet, reti di migliaia di pc infetti che gli hacker utilizzano da remoto. Solitamente, i bot vengono utilizzati per diverse azioni malevole: inviare spam (tramite email, ma anche su siti web), compiere attacchi DoS (Denial of Service), bloccare l’operatività di siti e server.

Le Backdoor vengono spesso installate tramite Worm e Trojan, che l’utente può prendere inconsapevolmente tramite phinging o link malware. Senza appropriate modifiche di sicurezza perfino le password di default possono funzionare da backdoor ed anche determinate funzionalità di debugging possono agire come falla.

Per proteggersi dalle Backdoor si consiglia di: monitorare l’attività di rete, installare un antivirus, cambiare le password di default e, come sempre, fare attenzione quando si installano software o plugin di cui non si conosce l’origine.

Ransomware

Il ransomware è una forma di malware che impedisce all’utente di accedere a determinate aree del proprio computer. Gli hacker si appropriano dei database (di singoli individui o di intere organizzazioni) e criptano tutti i file in essi contenuti, rendendoli inaccessibili senza chiave di decriptazione. Quando il proprietario tenterà di accedere al database non potrà vederne il contenuto, ma visualizzerà un messaggio che lo forza a pagare per riavere accesso al computer. Per poter ottenere la chiave di decrittazione, gli attaccanti richiedono il pagamento di un riscatto (“ransom”).

I ransomware si diffondono come Trojan e Worms ed entrano nel sistema grazie a file malevoli scaricati o vulnerabilità nel servizio di rete. L’ascesa delle criptovalute (es. Bitcoin) ha contribuito ad alimentare questi attacchi, perché le monete virtuali facilitano il pagamento anonimo delle richieste di riscatto. Tra i Ransomware più famosi ricordiamo Danabot (che ha colpito numerose vittime in Italia) e tra i più recenti Clop Ransomware.

Per difendersi dai Ransomware sono validi tutti i suggerimenti precedentemente forniti per gli altri tipi di malware, in particolare: utilizzare antivirus e aggiornare software e firmware costantemente. Le vittime di un attacco ransomware inoltre, dovrebbero evitare di pagare (più dell’80% delle vittime che pagano il riscatto, comunque non riottengono i propri dati), ma procedere con l’intervento di un esperto di Sicurezza Informatica.

Come difendersi dai Malware

[ Torna all’indice ]

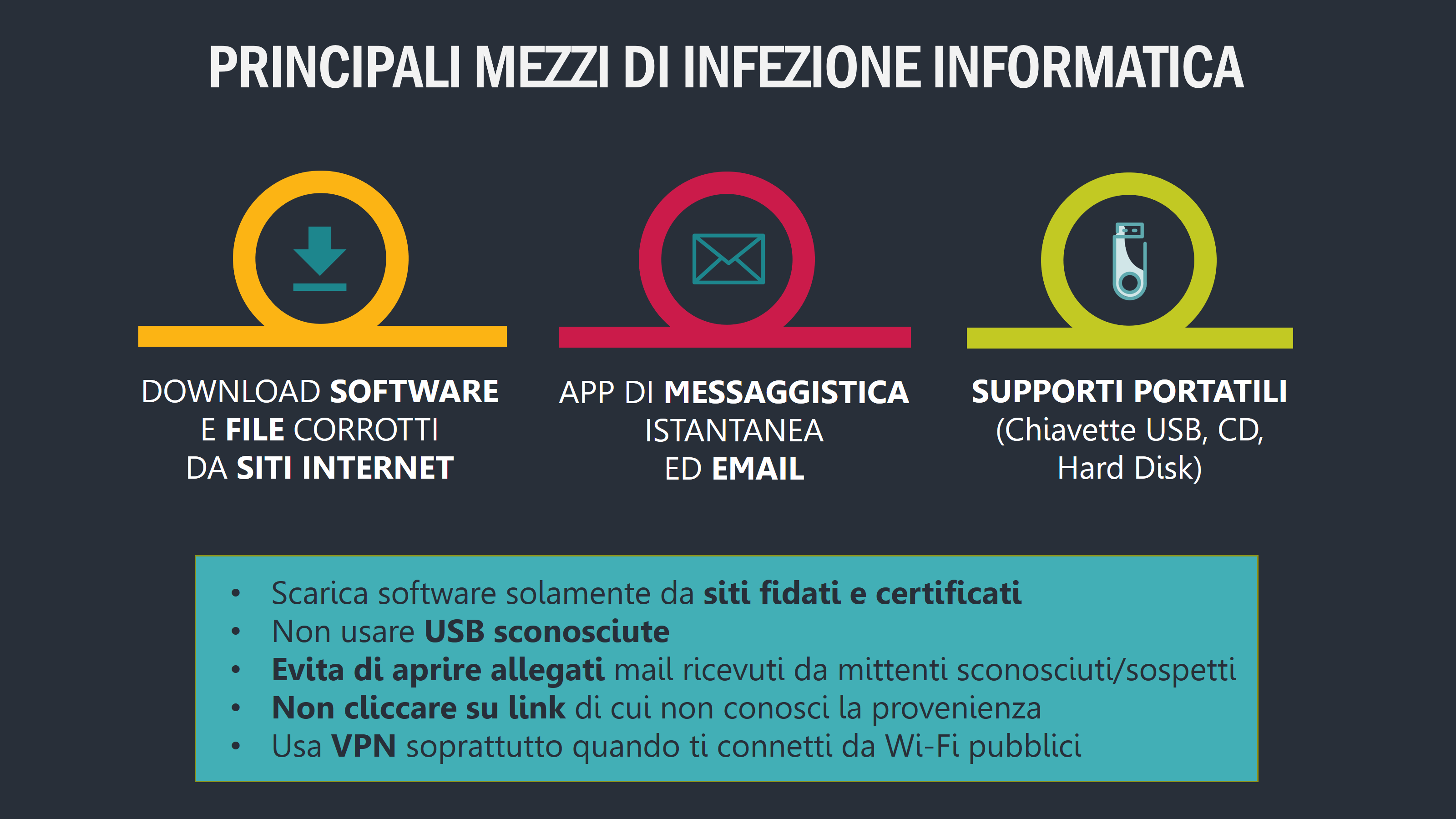

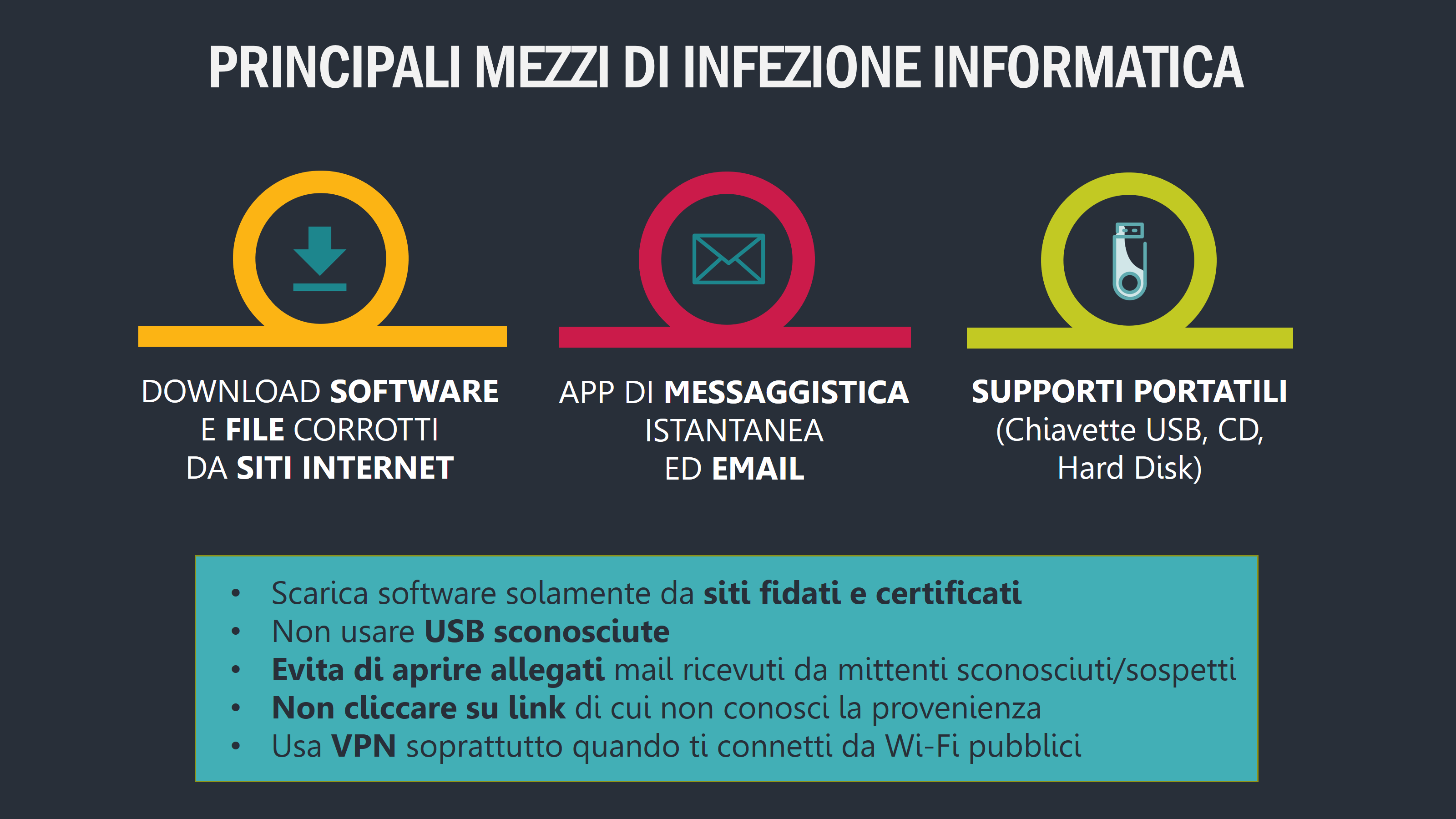

Come anticipato precedentemente, i Malware si diffondono sia attraverso supporti portatili (USB, CD, dischi di archiviazione esterni…), sia tramite messaggi di posta elettronica, link malevoli, file-sharing e applicazioni di messaggistica istantanea (WhatsApp, Telegram…). Attualmente, i canali più utilizzati per la loro diffusione sono le applicazioni di file sharing e messaggistica, comprese le email.

Quindi come difendersi dai Malware?

Consigli pratici

Innanzi tutto, esistono regole di buon senso comune che possono aiutarci a proteggere il computer ed evitare di cadere vittima di crimini informatici.

In particolare, si consiglia di:

– Scaricare software solamente da siti fidati e certificati

– Non usare USB sconosciute

– Evitare di aprire allegati mail ricevuti da mittenti sconosciuti o sospetti

– Usare mail server che abbiano filtri spam

– Non cliccare su link sospetti o di provenienza sconosciuta

– Non fornire informazioni personali a persone non fidate

– Utilizzare VPN soprattutto quando ci si connette da Wi-Fi pubblici

– Eseguire sempre un backup periodico dei propri dati personali e documenti, su dispositivi fissi e mobili

– Aggiornare il software del computer e i vari programmi che si utilizzano

– Limitare l’accesso alle risorse di rete

– Abilitare la visualizzazione delle estensioni in Windows

Anti-malware

Esistono diversi software di sicurezza informatica, ottimizzati per individuare il malware ed eliminarlo.

Solitamente, i malware vengono individuati e rimossi con programmi antivirus o antimalware. Si consiglia quindi, di installare un software antivirus di un fornitore affidabile (ad esempio, un’ottima scelta potrebbe ricadere su programmi per malware come gli Antivirus Kaspersky, Malwarebytes o Bitdefender) ed aggiornarlo regolarmente. La scansione antivirus dovrà essere eseguita sistematicamente e si consiglia di configurare lo scanner in modo che si avvii ad ogni accensione del computer. Si consigliano scansioni antivirus anche su programmi o file che potrebbero contenere codice eseguibile, prima di aprirli.

Questo aiuterà a proteggere il sistema, monitorando e verificando la presenza di malware.

Attenzione alla posta elettronica

Come sempre in Sicurezza Informatica, è importante essere a conoscenza delle possibili minacce ed agire con cautela. Ad esempio, vista l’enorme diffusione delle tecniche di Phishing, sarebbe buona regola non aprire mai file o link contenuti in messaggi di un mittente sconosciuto o sospetto ed usare mail server con filtri per lo spam. I messaggi infetti sono estremamente rischiosi, perché se il client di posta elettronica consente lo scripting è possibile infettare il pc semplicemente aprendone uno. Per questo, sarebbe meglio limitare il contenuto HTML nei messaggi di posta elettronica, visualizzandoli in maniera più sicura come solo testo.

Questo articolo si è proposto di aiutare gli utenti a diventare più consapevoli dei rischi informatici e suggerire soluzioni per i malware. Tuttavia, in determinati casi di violazione informatica, sarà indispensabile l’intervento di un esperto di Sicurezza Informatica che conosca la mentalità degli attaccanti e sappia come agire applicando tecniche informatiche avanzate e di Ethical Hacking.