8月24日,由四川省互联网信息办公室指导,成都市互联网信息办公室、成都高新技术产业开发区管理委员会联合主办的2023 CCS成都网络安全大会,于四川省成都市盛大开幕。长亭科技受邀参会并发表主题演讲,xray社区于大会展区亮相。

CCS成都网络安全大会至今已经连续举办三届。作为成都市重点打造的网络安全领域新名片,本届大会聚焦“赋能数字安全,共筑智慧城市”主题,设置10余场论坛,60余项演讲议题,深度挖掘数字时代下网络安全技术内核与未来趋势,激发全民护航智慧蓉城网络安全建设的主观能动性。

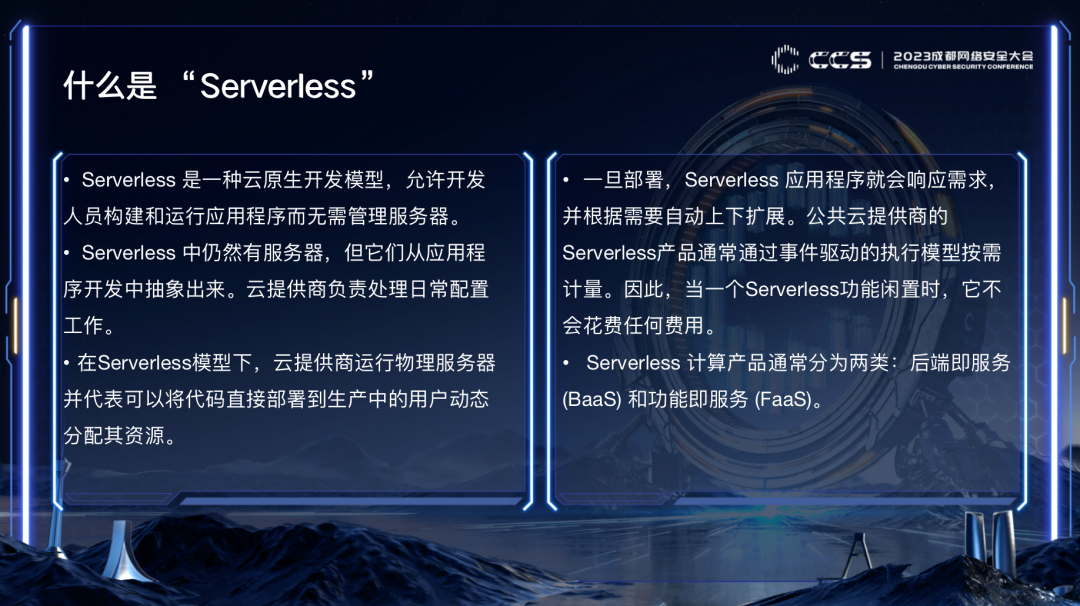

在本次的云安全与通信安全论坛中,长亭科技安全工程师崔澜潇以“揭秘Serverless的隐形利刃”为主题进行了由浅入深的精彩演讲。崔澜潇早期从事安全服务,是开源社区veinmind-tools的主要贡献者之一,当前主要研究kubernetes和severless相关的云安全技术。

演讲中,崔澜潇从Serverless的概念、能力、提供场景入手,阐述了包括Func模式带来的实际部署操作繁杂、部分网络代理的连接存在各种限制等传统云函数利用缺陷,并以sock5代理为例,与观众分享了月海无需vps、正向的socks5 serverless代理实现。

同时,崔澜潇还系统讲解了基于 FaaS / BaaS 的Serverless的云原生渗透模式在提升测试效率、实现各个云厂商无缝衔接、贴合云生态等方面的亮点。他表示,DevOps时代,安全也应该与时俱进;云原生的特性让我们看到了安全测试中更多有趣的方式,安全工具不应该再局限于本地软件的形式;更新、使用、构建都可以充分利用云原生的优势。

他敏锐地指出,在云时代,我们更期望达成轻装上阵。而关注安全核心的hack coding,即core func,拆分基础设施与真正的hack coding,将有助于实现云上计算、终端控制的便捷场景。

在开发安全与人才培养论坛中,长亭科技西部区域负责人钟麒就“内网横行移动与流量对抗”发表了主题演讲。

首先,钟麒介绍了HIDS在文件检测(md5,签名,完整性)、应用与系统、系统堆栈监测、主机访问控制监测以及系统接口的安全控制监测方面的情况,之后,他与观众探讨了NIDS在数据包的监测分析、数据库的签名合规、数据包的流量分析与解密、行为分析(非白即黑)、黑名单监测方面的情况,最终对基于RPC权限下的横向进行了分析,并分步骤系统化地阐述了MSRPC 客户端与 MSRPC 服务端如何实现通信,整段内容干货满载。

除此之外,钟麒还指出,企业入侵检测的范围,多数情况下比较狭义:一般特指黑客对PC、系统、服务器、网络(包括办公网、生产网)控制的行为。黑客对PC、服务器等主机资产的控制,最常见的方法是通过Shell去执行指令。因此,GetShell这个动作,以及GetShell成功之后的恶意行为,在入侵检测时可以重点关注。

除了精彩纷呈的论坛和演讲,长亭xray社区也做客大会展区,吸引众多xray工具忠实粉丝前来现场“面基”并参与互动活动,现场反响十分热烈。

作为长亭科技于2019年推出的免费白帽子工具平台,xray社区目前具备xray、xpoc和Radium工具,均由多名经验丰富的安全开发人员和数万名社区贡献者共同打造。社区自2019年成立以来,集常见 Web 漏洞检测、专项检测能力、NG 检测算法、多源扫描方式等众多亮点特性于一身,不仅内置社区提交的400+ 高质量POC,覆盖近三年实战高危Web 漏洞,且统统免费使用,正可谓集智慧与实用于一身。

此外,社区近期还推出了新版奖励规则,敬请关注。

如有侵权请联系:admin#unsafe.sh