大家好,我是BaCde。RapidDNS 的一个主要使用场景就是在 Bug Bounty 上 。对此,我也尝试基于此去进行自动化的赏金尝试,今天就跟大家聊聊自动化赏金尝试上的一些总结,从结果上来看,具备一定的可行性。希望可以对想要做自动化方面的朋友作为参考。

大概开始时间是从去年开始的,因为也是边开发边测试,测试的目标挑选了国内的是某讯、数字公司;hackerone 平台上的 chargepoint、arrow 和 costco; BugCrowd上的 tesla。目前主要实现的是github信息监控、持续化的子域名信息收集、网页信息、端口信息、自动 sourcemap 还原、nuclei 、rad 爬取、xray 扫描、dirsearch 扫描,已经全部自动化,只需要到时候人工确认,然后提交漏洞即可。对于自动化系统如何实现的相关一些分享,在后面有机会可以分享给大家。先给大家看一下现阶段已实现的主要流程图。核心思想在于循环。

这部分内容大概是在今年初时 Chamd5 内部分享的内容。系统运行从去年11月到今年2月份,3个月时间提交大概30个漏洞,被忽略10个,通过的漏洞等级基本是中低危,大概获取了1万块左右的赏金。发现的漏洞类型包括:github 敏感信息泄露、源代码泄露、目录遍历、硬编码 token、后台弱口令、子域名解析IP错误。

下面我分为 github 监控,被忽略的漏洞类型、重复漏洞类型、被降级漏洞类型来聊聊。

gihtub监控(7个)

这个发现的比较多,但是基本上中低危,高危的呢重复了。自动化监控,发现很多敏感信息。比如内部系统账号,akid ,内部系统文档,包含证件信息、手机号,员工姓名、邮箱等。有人上传了书签,泄露了很多内部系统的线上文档地址。还有测试代码,包含员工登录账号密码,但是因为内网登录,这类的基本上都是低危。这里为了提高精确度,会添加一些组合的关键字。并且系统带有黑名单机制,初期精力会多一些,后期花点时间看看即可。

被忽略漏洞类型

目前一共四种情况,首当其冲,漏洞已重复。第二个 危害过低或无危害(如nginx 配置文件、如 akid 无法获取其他权限)。SSRF ,服务不在内网,以无危害忽略。github 信息泄露的年头太久。在这之前提交过一个 nginx 配置文件泄露的,泄露 log的路径,然后访问 log,里面有敏感信息,所以就会给通过。而漏洞肯定最终以实际危害去做评估。

重复类型漏洞(4个)

druid 未授权访问(XRAY自动扫描)、后台管理系统弱口令(XRAY 自动扫描)、github 信息泄露、nuclei 扫到的cve漏洞(CVE-2021-34429)。主要就这个4个重复的,目前 nuclei 能扫到的,基本上会重复(hackerone 或bugcrowd 平台)。这类的基本上就是看谁先提交,比速度。

降级漏洞原因

1.一个后台权限绕过,测试环境,不在管控范围内,降级为低危。

2.获取的账号外部无法登录,如果找到外部登录入口,则漏洞等级会提升。

3.ip地址解析错误,本身是高危,但是按解析错误的ip来算的。就是发现的漏洞是高危的,但是因为域名解析错误,ip不是他们资产,所以给降级了。

漏洞案例

第一个,隐藏较深的老旧系统,发现敏感信息。这里还是主要在资产收集阶段,具体思路可以参考之前的公众号文章。核心思路在于资产范围的扩大上。

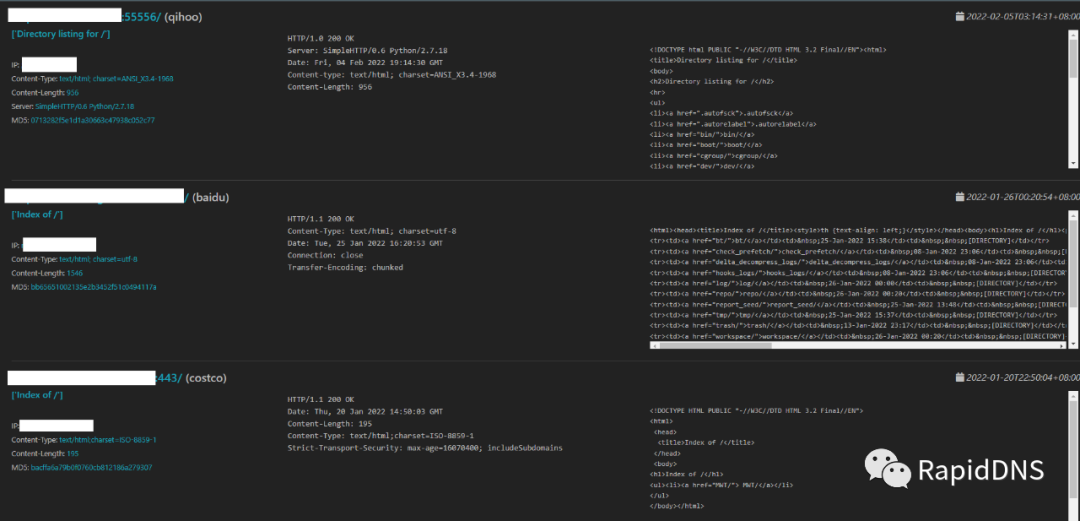

第二个,通过循环探测资产,发现目录遍历的问题。第一种,一般如果只访问一次,大多数情况显示503装填码,或者其他状态码。因为做的时候是持续性的,在不同的时间段访问就会发现一些站点存在目录遍历的情况,并且泄露一些敏感信息。

第三个漏洞、硬编码的token。默认访问网址是未登录状态,通过对sourcemap 还原的内容(所有网站)匹配 md5 值类的内容(正则表达式实现),在另外一个站点中发现一个带有该网址的sign的key。然后直接访问网址,发现就变成了登录状态。并且可以以该用户身份访问一些查询历史功能,由于该站点功能不多,且无法修改密码,危害定级为中危。

最后再说下遇到的两个特殊情况。

1. 添加的目标,发现漏洞后,准备去提交的时候,发现不在 hackerone上搜索不到了。可能转为了私有或者下线了。

2. 自动扫到的漏洞,有的周期很短。准备去提交的时候,发现目标无法访问了。比如发现国内数字公司某台服务器启动一个服务web服务,且直接在根目录下运行,直接可查看全盘内容(如运维人员使用了 python -m http.server 临时启动的)。但是时间周期很短。虽然捕获到了,但是实际去访问时已经关闭了。

好了,今天主要内容就是这么多。主要是总结一下自动化能够发现的有效漏洞。目前还是在开发阶段,最先实现的主要核心还是在于持续化和自动化。当然距离最终的目标还有很多需要去完善和实现。

本文为原创内容,转载请标明出处。

关注我,不迷路。

如有侵权请联系:admin#unsafe.sh