1、背景描述

2、必要信息的配置

3、匹配出包含敏感字段的类

4、检测Map类型的变量

5、检测ReturnType

6、检测ReturnStmt

7、查询展示

8、完整代码

1、背景描述

之前已经实现了SQLi跟XSS的检测,在翻阅SOC中的漏洞时感觉我也需要实现这样的一个功能,对安全漏洞以及隐私合规都会有用处。

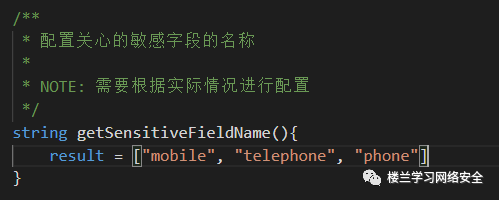

2、必要信息的配置

当然你也可以改用正则或者通配符的形式进行限制。

根据自己的情况,配置项目中映射URL的标注名,只关心可以通过URL直接访问到的方法

对于一些没有编译进CodeQL数据库的类,无法进入到类的内部比对字段名,可以手动配置这个类的类名

3、匹配出包含敏感字段的类

1)判断一个字段的字段名是否是敏感的

4、检测Map类型的变量

1)key是敏感字段时

5、检测ReturnType

1)ReturnType是敏感的类时

6、检测ReturnStmt

1)检测Return语句中的是否包含了敏感类

7、查询展示

8、完整代码

文章来源: https://mp.weixin.qq.com/s?__biz=Mzg4ODU4ODYzOQ==&mid=2247484971&idx=1&sn=75ad25edfbfe3b29f361bd0d7f555cd0&chksm=cff9961bf88e1f0db61815eff4369f3e597ec2d6dceac441cdbfa51f0ee668f31a6b0025a68b&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh