新功能,新功能!

现如今随着漏洞数量的增加,Metasploit的模块也随之增长至3.5k+的规模。但随着模块的增多,我们如何快速的找到所需要的模块?亦或是你最常使用的模块!为此kalba-security(https://github.com/kalba-security/metasploit-framework)为Metasploit添加了新的命令—favorite。此新命令允许用户将他们最常用的模块保存在可查看的列表中,需要使用时即可快速调用!同时也感谢space-r7(https://github.com/space-r7)帮助解决这个问题!

新模块(3)

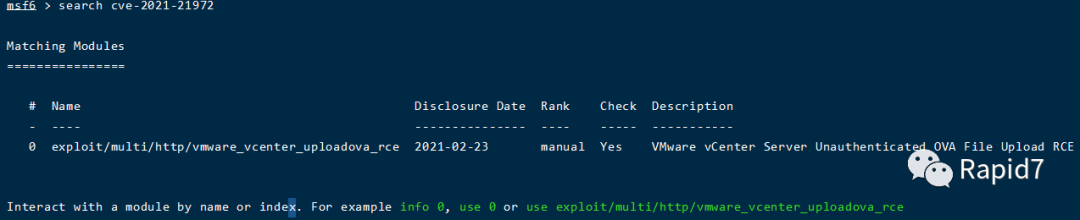

VMware vCenter Server未经验证的OVA文件上传RCE,由wvu、MikhailKlyuchnikov、Viss和mr_me利用CVE-2021-21972漏洞增加的模块,用于验证VMware Center中未经验证的RCE。

HPE Systems Insight Manager AMF反序列化RCE,由Grant Willcox、Harrison Neal和Jang开发,利用漏洞ZDI-20-1449(CVE-2020-7200),针对7.6.x版本的HPE Systems Insight Manager软件。运行HPE SIM软件的用户(通常是本地管理员)可以通过向/simsearch/messagebroker/amfsecure页发送序列化的AMF请求来获得未经验证的代码执行。

Microsoft Windows RRAS 服务 MIBEntryGet溢出,由Equation Group、Shadow Brokers、Víctor Portal和BCOLE组成,该漏洞利用CVE-2017-8461,这是Windows Server 2003上路由和远程访问服务(RRAS)中的远程RCE,被确定为CVE-2017-8461。这允许使用系统用户权限执行任意命令。

已修复的Bug

gwillcox-r7 在项目#14792(https://github.com/rapid7/metasploit-framework/pull/14792)中更新了 11 个针对 Windows 系统的模块,这些模块错误地检查了在某些情况下导致 WOW64 检测中断的环境架构。

dwelch-r7在项目#14871(https://github.com/rapid7/metasploit-framework/pull/14871)中做了调整以确保BinData库始终可用于模块内。

dwelch-r7在项目#14874(https://github.com/rapid7/metasploit-framework/pull/14874) 中修复了在外部工具中使用Msf::RPC::Client时自动加载的问题。

如何获取最新版本

与过去一样,您可以使用命令msfupdate更新到最新的 Metasploit Framework,也可以通过GitHub获取最新的更新信息:

Pull Requests 6.0.33...6.0.34(https://github.com/rapid7/metasploit-framework )

Full diff 6.0.33...6.0.34(https://github.com/rapid7/metasploit-framework/compare/6.0.33...6.0.34)

如果您是git用户,那么可以克隆Metasploit Framework repo(https://github.com/rapid7/metasploit-framework)以获取最新版本。

要在不使用git的情况下安装,可以使用只开放源码的Nightly Installers(https://github.com/rapid7/metasploit-framework/wiki/Nightly-Installers)安装程序或binaryinstallers(https://www.rapid7.com/products/metasploit/download/)安装程序(也包括商业版)。

如有侵权请联系:admin#unsafe.sh