今天收到补天平台颁发的“补天公益战神奖”,实属意外之喜,回想过去一年,在补天平台提交的漏洞大概一千多个,实属是体力活,但是辛苦没有白费,换来了平台的肯定。

玩儿公益是从 21 年辞职回乡后开始的,一开始对于玩公益,提漏洞是没有任何经验可谈的,只不过多年的工作经验,对于安全漏洞的发现和理解有一定的基础,但是没有实战过。

萌芽阶段

最开始玩的时候,以为补天只收录注册厂商的漏洞,所以就在网上找如果获取补天注册厂商的目标范围,还好有同学写了脚本,直接可以拿来用,收集到了六千左右的目标。

有了目标之后,开始信息收集,虽然我知道信息收集的方式有哪些,但是这不可能用手来完成,所以还是要借助工具,开始在网络上寻找比较好用的工具,最终选择了 subfinder,十几秒就能收集一个目标的子域名,而且数据还挺多。

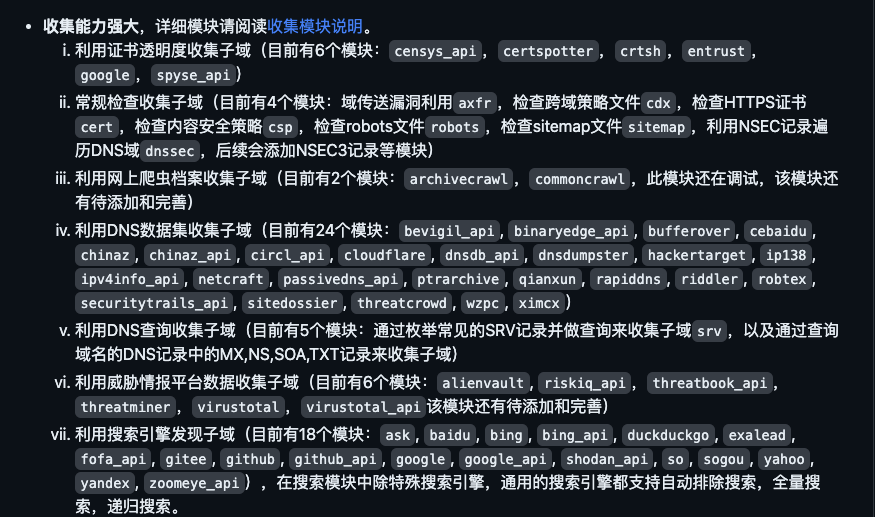

后来又在同学们的推荐下,用上了 Oneforall,不过相对来说 Oneforall 的速度会比较慢,但是信息收集足够全,比如:

有了子域名之后,开始收集端口,因为 IP 比较多,所以端口扫描还是得用 masscan,异步扫描的原理,大大缩减端口扫描的时间,然后再结合 nmap 实现指纹识别,当时最先发现的还是 redis 的未授权访问,也是在补天提交的第一个漏洞,给了 1 分,不过也算开门红吧。

测试完非 web 服务之后,开始对网站系统做测试,当时用到了 Tide 的指纹识别工具:TideFider,用默认的规则跑了一遍,用了很久,尝试对通用系统进行测试,但是并没有发现什么 nday 漏洞。

接着开始用 xray,基于 rad+xray 的模式开始通用漏洞的发现,哎,还真不错,发现了很多 SQL 注入的漏洞,当然还有很多反射 xss 之类的,平台不收而已。

这是我最初阶段的玩法,后来随着经验的增加,开始优化整个过程。

探索阶段

玩了几个月后,发现补天还收录爱站网权重满足条件的目标,一下子打开了思路,只要收集足够多的目标,就可以发现更多的漏洞,所以开始研究如何寻找更多目标的方式。

数据来源爱站网、站长之家、爱企查等平台,寻找满足条件的域名,首先收集大量域名之后,再去爱站网查询权重是否满足条件,这一下子扩充了我的资产库。

到子域名收集阶段,发现 subfinder 和 oneforall 中用到的第三方平台,好多都需要 API KEY,由于比较穷,不可能所有平台都去开会员,所以就去 github 上找了一批可以用的 key,比如 shodan 的,这也扩充了子域名收集的能力。

oneforall 还有子域名枚举的能力,核心用 massdns,我尝试分离出来使用,寻找工具的同时发现了一个更好用的 dns 枚举工具 ksubdomain,后来做 dns 枚举的操作就用它了,速度挺快,结果也比较好解析。

在玩儿 nday 的时候,发现 shiro 的指纹发现比较简单,只要在请求的 header 中添加 Cookie,增加字段 rememberMe,然后返回包中包含这个关键词,就说明使用了 Shiro 框架,当时 Shiro 的反序列化漏洞还挺多,所以提交了上百个这样的漏洞。

在漏洞发现阶段,rad + xray 会误伤其他网站,所以进一步升级,使用了国内同学开发的 crawlergo 先爬取链接再做漏洞扫描。这样更有针对性,不会误伤他人,并且降低了测试量。

最终版本

目前针对其中涉及的技术再一次升级,基本上所有操作都自己编写脚本实现,比如:

1、子域名收集,第三方获取子域名使用 rapiddns 平台,子域名枚举使用 python 脚本调用 ksubdomain 来分目标做枚举,增加成功率,降低漏报

2、网站信息收集,自研脚本,验证网站存活之后,计算网站哈希,排除相同网站

3、数据存入数据库,多脚本调用,实现分布式信息收集加漏洞探测

4、基于 xray 提供的 POC 列表,分通用 POC 和专项 POC,测试时间更短,结果更好

今年的目标是在补天提交漏洞并审核通过的漏洞总数为 5000 个,我会将整个过程分享自下面的星球,目前进度 59%,欢迎你进来与我一起见证这个过程。

如有侵权请联系:admin#unsafe.sh