阅读约需6分钟。

将蜜罐技术应用到内网攻击感知中,一篇硕士论文的研究过程与demo实现,抛砖引玉。题图为原论文摘要的简单分词统计。计划的系列文章内容分为以下几个部分:

蜜罐与内网安全选题思考

“金焱”demo系统设计与简单测试

蜜罐研究现状梳理(2016)

常见内网攻击类型及检测思路

多款开源蜜罐数据样例与应用分析

攻击序列、攻击模式与攻击者标签

攻击模式匹配算法提出

demo实现过程中的一些技术点

实验室环境下的测试过程

“金焱”与我的论文小结(附参考文献列表)

在技术研究、系统实现和论文撰写的过程中,感谢我的导师F与师兄ourren的指导,还有项目小组的师弟师妹们的支持与合作,尤其是phantom0301和simmin在编码实现上的努力。从研究思路到demo系统实现,能在撰写论文的同时将学到的知识技能,学以致用到解决实际的安全问题上,那段忐忑与激情并存的论文时光是我读书生涯最好的纪念。

李开复读博的时候,他的院长曾问过他:“什么是做博士的目的?” 他脱口而出:“就是在某一个领域做出重要的成果。” 院长说:“不对,读博士,就是挑选一个狭窄并重要的领域作研究,毕业的时候交出一篇世界一流的毕业论文,成为这个领域里世界首屈一指的专家。任何人提到这个领域的时候,都会想起你的名字。”

我没有继续读博士,因为我觉得生活不止眼前的苟且,还有诗和甲方,于是我投身到互联网公司,成为一名互联网安全小兵…扯远了,但是关于当初选择读研究生的初衷,除了觉得本科那几年掌握的专业技能还不够,还想在学校里多待几年之外,也想能通过几年的实验室科研训练,在喜欢的方向有更深入的研究,然后写一篇有意义的毕业论文,作为自己学生生涯的纪念。

我从初中QQ被盗起,梦想就是当一个黑客,本科学习信息安全,研究生主要方向为Web攻防,接触工程实践比较多,学术化较少,在学术上没有取得什么成绩,这是我学术上的遗憾。但能将所学的安全技术应用到解决实际的安全问题中,也是我感兴趣的方向,我的毕业论文也侧重于工程实践,觉得既然要做得有意义在总结理论撰写文章的过程中就要同步实现它,这样才算是一篇有实际成果的论文。

那当初选题的时候为什么确定了蜜罐和内网安全这个方向呢?

0x01 内网就意味着重要信息资产

既然是研究Web攻防,少不了渗透测试,那在渗透测试的过程中,取得外网可访问的单台服务器权限后,下一步往往就是以所控制的服务器为跳板向未直接暴露在公网的内网服务器进行进一步渗透,俗称“内网渗透”。而且内网往往意味着重要信息资产,数据库服务器、文件服务器等往往都部署在内网。我们觉得既然重要,那肯定会严防死守,但是从当时调研的情况看,现实情况往往是,当边界防护被突破后,很多企业或机构在内网被攻击者当做后花园畅游乃至被拖库后还不自知!

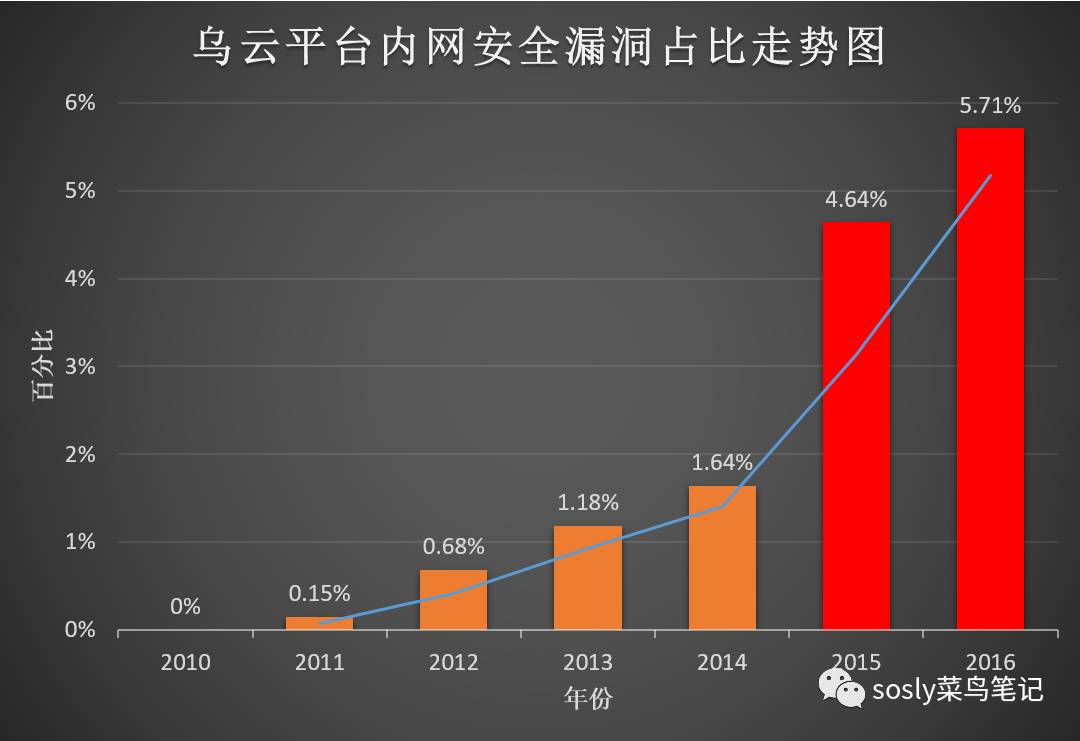

当时,我通过采集wooyun平台从2010年7月13号到2016年3月14号的漏洞标题数据共计91579条,简单关键词统计发现,内网的漏洞占比在逐年增长。

因此,我觉得当时去研究内网安全保障中的内网攻击感知和攻击预警问题有实际的意义,要让网络管理员能及时察觉内部网络正在被攻击并且能够定位攻击源进而采取措施,而不至于当重要信息资产被侵害后还不自知。

0x02 蜜罐与内网的结合

在确定论文题目之前,我就实际测试和搭建过基于MHN现代密网和树莓派的蜜罐,也写过一篇文章《基于MHN开源项目的树莓派蜜罐节点部署实战》,主要是当时在国外留学的师兄觉得蜜罐这个方向不错,值得研究,就让我试试。

蜜罐简单说来,是一种存在漏洞的、 暴露在网络中的一个虚假的服务(器),其价值在于被扫描、 攻击和攻陷。

if 系统没有对外开放任何真实的服务

then 任何一个对它的连接尝试都是可疑的

相比传统的防火墙技术和入侵检测技术,蜜罐技术更加主动和隐蔽,蜜罐的主要优势在于能诱导和记录网络攻击行为,阻止或延缓其对真正目标的攻击,而且能记录攻击日志,便于审计和回溯。

但是就像博文《基于MHN开源项目的树莓派蜜罐节点部署实战》中的那个小实验,如果将蜜罐部署到外网,每天都能收到记录大量的攻击日志,很多只是批量的扫描,并不是针对性的攻击,这些行为说明不了什么问题。但是在内网不一样,因为默认情况下我们认为内网正常用户不会去扫描或者攻击,那么一旦内网的蜜罐捕获到可疑连接尝试,那就可以认为出现了攻击行为。

因此,我觉得将蜜罐技术应用到内网的攻击感知,天生就不用太考虑误报的问题,问题更聚焦。

所以当时我觉得蜜罐和内网安全这个方向对我来说,议题有实际的应用价值,难度我也能接受,而且当时蜜罐还没有再次火起来,努努力也能做出一些成果和小的创新。关键是我也挺感兴趣的,兴致来了,过程也比较有激情,光树莓派蜜罐终端我都做了几个不同外壳的款式,觉得好玩~

而到我论文完稿后不久,也发现,蜜罐的应用也开始在一些安全会议中再次被讨论,比如:

说明蜜罐这个选题当时还是挺与时俱进的,高兴~当然我这里只是小打小闹。

业界将蜜罐技术应用到入侵欺骗中并作出优秀产品的大牛团队,比如默安和锦行,还是很令人向往的。争取有机会能够感受他们的产品。

0x03 它的名字叫“金焱”

在论文方向确定后,我就觉得既然既然要做,就要尽量将demo系统实现出来,才算是学以致用嘛~

关于系统的代号,我想了很久,最后决定叫“金焱”(GoldenSpark),寓意经烈火锻造才能炼就火眼金睛。西游记中孙悟空经过太上老君炼丹炉七七四十九天的烈火锤炼,因祸得福炼出火眼金睛,能识破妖魔鬼怪的真面目,但火眼金睛的不足在于难以追溯妖怪的来源,所以孙悟空每次都要到各处询问妖怪的出处。而代号“金焱”是希望本课题所有的研究、尝试和努力就像是金色的火焰,千锤万凿,烈火焚烧,最终打造出能够感知风险的“火眼金睛”,也希望未来该课题能在本文的基础上继续延续下去,使得“金焱”(GoldenSpark)不断进化,在感知攻击的基础上实现定位和溯源。

于是,它的名字叫金焱(GoldenSpark)。

系列文章,未完待续…

转载请注明出处 :sosly 菜鸟笔记

本文也可通过“原文链接”访问博客查看,方便查看引用链接。

如有侵权请联系:admin#unsafe.sh