注:春节放假期间,我将每天发表一篇我撰写的《苹果隐私十年史:变与不变》的可公开的节选,共5篇,这是第3篇。

产品续论

任何事物,从它的过去,就可清楚它的现在,从它的现在,将可推断它的未来。

篇章二对苹果10年间发布的主要隐私特性进行了分类,认为苹果的隐私体系的构建路线是:按四原则,在用户看不见的地方做好安全防护特别是数据保护;在用户最关注的数据特别是隐私数据上构建越来越精细的保护体系,做深防应用权限管控,增强防追踪特性。

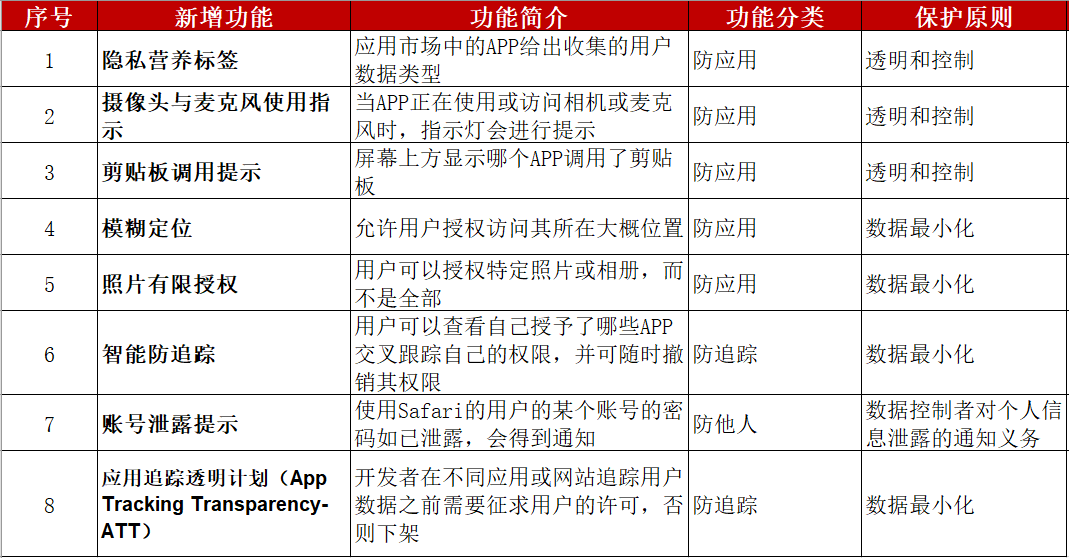

为着说明这条路线是具一般性的,可拿苹果最近发布的隐私特性进行考察:发布了8个特性,而防应用类占了5个,防追踪类占了2个,其功能和描述完美符合前述的分类,详情可参看下表。

(2020年发布的主要隐私特性)

安全原理和常识在苹果隐私体系里的体现

前文虽得出了苹果隐私体系构建的一些侧重,但如果到此为止,似乎还是太浅了。凭借这些知识推测苹果隐私的发展趋势,仍嫌深度不足。因为这些特性和其遵循的原则,都是苹果反复公开说的,营销的意味很重。能否抛开营销的表象,看到更深的安全本质?

也许拿开具体的隐私特性,从宏观的隐私体系的角度去考察,我们还可以得出一些更本质的背后逻辑,这些逻辑或是苹果刻意遵循的,或是从事安全工作绕不开的基本原理和常识。而原理和常识,才是驱动事物发展的本质。苹果的安全隐私体系,都满足哪些基本的安全原理和常识呢?起码有四。

木桶原理

这是所有安全隐私设计的基础性原理:一只木桶盛水的多少,并不取决于最高的木板,而取决于最短的。

那么,对苹果而言,安全的木桶是什么?显然是“数据全生命周期保护”。这从历年WWDC特别是2015年直接把“数据全生命周期保护”作为蓝本提出苹果的隐私架构即可知道。

(直接来源于数据全生命周期保护的隐私架构,WWDC 2015)

按这个原理,就意味着:

1、在技术实现上,苹果要考虑用户数据全生命周期保护的主要防御面是哪些,并尽力不让其中任何一个防御面成为短板。

2、一旦某个防御面成为短板,则整个安全体系因此失效,但手机等终端是由复杂、庞大的软硬件生态组成的,光用户数据项就数不胜数,更不提数据每流动到一个用户场景都存在被攻击和泄露的可能,防御面几乎无限,因此只能选择最关键、最可能出事的防御面进行增强,有所取舍,尽力而为。

因此苹果选择了:(1)对用户最关心(重要性高、容易出事)的数据进行防护,表现为“防应用”的各种隐私数据权限控制;(2)对最容易被用户诟病、被集体诉讼的追踪行为进行禁止,表现为“防追踪”的各种防关联标识符的禁止等。

如把思路扩展开,对防应用,在苹果没有逐步完善各类敏感数据权限管控之前,用户的隐私数据去哪了?肯定是泄露了;对防追踪,同样,用户已经被各种应用追踪了几十年了。

那苹果以防应用和防追踪为核心的隐私体系的构建,只能是“尽力而为”:以前泄露的,现在尽量不让二次泄露了;以前被追踪的,现在想追踪就有点困难了。

尽力而为,相对认可,这也符合用户对苹果隐私体系的直觉:并不是说在苹果的生态里,就没有隐私泄露或者被追踪了,而是相对其他平台做得更好。

纵深防御

一个安全体系的构建,理论上,防御面是无限的,现实里,资源是有限的,关键的防御面做好了仍有被攻破的可能,那么由此出现了纵深防御:通过在可能的攻击路径上设置多重防御面,增加攻击成本,甚至让攻击变得不可能。在隐私保护上也是一样的道理:设计多种可组合的隐私保护措施,使得“滥用用户数据”这个攻击变得成本极高或不可能。

在“滥用用户数据”这个攻击路径上,苹果构建了哪些关键的防御面呢?首先,是2011年发布的“应用沙盒”,控制住了应用获取数据的方式;2011年开始禁止各类能唯一关联到具体用户的各类标识符,使得应用要追踪用户的成本升高;即使能唯一关联到用户,基于沙盒构建的用户授权体系,使得应用要大规模获取用户数据变得更困难;即使获得了某项数据授权,发现每项数据都细分成了不同的授权项,组合起来才是一个完整的数据项。依此类推,通过在“滥用用户数据”这个攻击路径上增加多个“路障”,就可极大增加应用滥用用户数据的成本。

用户经常会说“苹果安全,是因为封闭”,实际是苹果对应用生态的纵深管控:开发者实名认证——应用签名——应用上架安全与隐私检测——应用安装时候禁止第三方来源——应用运行时获取数据进行控制(沙盒)——违反隐私政策下架处理,形成了一个对应用生态强力管控的纵深的闭环,要越过这么多机制去“滥用”用户数据,其难度可想而知。而用户对一个终端的体验主要来自哪里?显然来自终端上的应用,而应用里最多的是第三方的生态应用。因此,谁管住了生态,谁就能构建一致的良好的用户体验,否则终端厂商再怎么努力,用户最常用的第三方应用却乱七八糟,那用户得到的用户体验就会割裂,最终用户也会认为终端厂商做得不好或者至少管控不力。也即是说,用户经常会说“苹果安全,是因为封闭”是有道理的,但其“封闭”只是表象,本质是对生态的强力管控。

所以,无论是对一个大的隐私体系,还是对具体的隐私问题,遵循纵深防御原理是不会错的:抓主要面进行防护,增加被攻破的成本,降低攻击成功的概率。因此,我们要注意识别,哪些才是真的“用户关注”“容易出事”的隐私保护环节,并建立关键防御面。怎么识别?常识和用户关注是2个核心。

回应用户

要问用户,你认为什么数据是敏感的?哪些数据流动环节容易出事?

则用户会笼统的认为只要是自己的数据都是敏感的,自己的数据出现的场景都容易出事。

绝大部分用户是没有专业的安全背景的,但想从用户那里得到一些输入,以决定哪些数据和环节应该重点防护并非难事,共有2类:

一类是按生活常识就可判断,比如地理位置、照片、转账信息,不用问用户也知道是很敏感的,用户都希望厂商能够尽起保护的责任。

一类是被安全事件/热点驱动的,也就是说,用户原本可能压根不知道这个数据需要保护,现在经过安全事件/热点的宣传(教育),突然发现很敏感,那么从此用户就会认为这是敏感数据,要保护好。

安全事件/热点本质上也代表了用户需求,因此厂商需要用技术去解决这些需求,以作为回应。

在回应用户方面,苹果是非常积极的,例子比比皆是。

比如,苹果对用户位置的保护。2011年和2014年,苹果陷入了2次“定位门”,位置成为用户非常关心的隐私数据。所以,苹果10年间一直在迭代对地理位置的保护,并且保护越来越严格:2012年开始,应用要读取用户位置,必须经用户授权;2014年,位置权限增加“使用时允许”“总是允许”,用户管控变得细化;2017年,位置权限又增加“仅在使用时允许”,用户管控进一步细化;到2019年,位置权限又增加了“仅允许一次”,授权进一步细化,并把调用位置的应用在提示栏上醒目显示;到2020年,用户可给应用授权模糊位置而不是之前的精准位置。

比如,2016 年,扎克伯格为庆祝 Instagram 取得突破发布了一张照片,但网友注意到扎克伯格的苹果电脑的摄像头和麦克风都用胶带遮挡住了,引起热议。不久,苹果就推出了录音和录像醒目提醒的隐私特性。这也说明,身为极客的小扎都用这么简单粗暴的手段来防偷窥,那一般用户或是没意识到,或是毫无技术办法,可能也只能贴个胶布了事。所以厂商积极的透明的用技术来回应用户的隐私需求,打消用户顾虑,实在是厂商的一个重要责任。

(被胶布遮住的笔记本电脑)

又比如,2020年3月,外媒爆出,iOS用户打开Zoom时,其内嵌的Facebook SDK会向Facebook传送用户的手机型号、广告唯一标识符等信息以交叉追踪用户,Zoom被用户集体诉讼。苹果则在半年后推出了加强防交叉追踪的ATT计划。

又比如,2020年7月,微软旗下的领英被大量苹果用户集体诉讼,称领英通过苹果的剪贴板秘密获取用户数据。2个月后,苹果就推出了监控剪贴板的隐私特性。

总之,隐私设计最重要的来源之一就是用户关注,这与篇章一所说“安全事件驱动安全隐私升级”的安全常识是完全一致的。

PbD隐私设计

前文我们反复说过,苹果虽然在力推“隐私四原则”:数据保护——透明和控制——数据最小化——本地数据处理,但苹果的隐私设计还受很多因素影响,比如上文的回应用户关注,还比如要满足GDPR——库克在今年1月份发表的一个隐私主题演讲中,盛赞了GDPR在推动全球隐私保护中的作用。可见,苹果内部确实把GDPR作为他们构建隐私保护体系的重要输入:一则是为了避免巨额罚款和集体诉讼,不得不为;二则GDPR包含的隐私保护设计(Privacy by Design,即PbD)原则是业界公认的标准,对标GDPR只有好处,没有坏处。

之所以说GDPR包含PbD,是因为GDPR第25条就对PbD进行了明确的规定:信息控制者(如苹果)在产品的设计和运行过程中要应考虑安全保障问题,并在产品的整个生命周期里保护用户个人信息。

联系到苹果全球隐私主管Jane Horvath在不同场合说苹果采用PbD,对照PbD八大隐私原则,是否感到隐私四原则只是八大原则的一个提炼?当然,PbD本身是一个系统性、端到端设计隐私保护措施的标准,而不仅是几个保护原则。

(PbD八大隐私保护原则与示例,来自《个人信息安全工程指南》)

再对照历年发布的隐私特性,确实也都符合PbD的相应保护要求。下表以近年的主要发布为例。

(PbD八大隐私保护原则在苹果隐私特性中的体现)

至于PbD的工程实施方法,并没有什么特别的地方,与微软的SDL类似:在产品设计之初,就卷入产品、研发、法务、隐私相关人员组成团队,在产品的从设计到开发到测试到上线到运行到下线的全生命周期,都进行安全隐私评估并加入相应的安全隐私措施,并反复评估与实施。

在这里,我们也发现,苹果给用户提供的隐私数据控制如各类授权弹框,只是PbD中“产品运行”阶段提供的隐私保护措施,其他环节的PbD保护措施用户根本没有感觉到,比如苹果在产品设计之初的构想和努力用户何从知晓?用户感受到的,不过是“冰山一角”。安全隐私保护确实是一个体系化的工程,表面看到的只是很小一部分,这里得到了又一次确证。

总之,PbD是一个苹果反复确认的设计标准,比四原则更具基础性。如果我们要借鉴苹果的隐私设计理念,与其借鉴四原则,不如直接借鉴四原则的母亲:PbD。

分析到这里,我们对苹果的隐私体系的构建路线又有了进一步的认识:苹果在木桶原理、纵深防御、回应用户关注和PbD这些基本安全原理和常识的基础上,在用户看不见的地方做好安全防护特别是数据保护;在用户最关注的数据特别是隐私数据上构建越来越精细的保护体系,做深防应用权限管控,增强防追踪特性。对大部分厂商而言,这样一条路线,几乎可以直接用来指导隐私特性的开发,而不是停留在分析假设层面了。

下篇预告:苹果10年间发布的主要隐私特性之用户体验。

如有侵权请联系:admin#unsafe.sh