恶意文件名称:

银狐

威胁类型:

后门木马

简单描述:

“银狐”木马是一类针对企事业单位管理人员、财务人员、销售人员及电商卖家进行钓鱼攻击的木马。攻击团伙通过投递远控木马,在获得受害者的计算机控制权限后会在其系统内长期驻留,并监控用户日常操作。待时机成熟时,攻击者会利用受感染设备中已登录的聊天工具软件(如微信等)发起诈骗。此外,该家族也经常使用高仿微信号进行诈骗。

恶意文件描述

近期,在对与银狐团伙相关联的网络资产进行梳理分析的过程中,我们观察到了一些引人注目的趋势。本文将选择其中的一些进行详细说明。

118.107.47.249、118.107.47.250和118.107.47.251这三台服务器在同一时期内启动,它们属于较早期的C2服务器,已经稳定运行了2个月时间。在HFS服务上存放的样本几乎都来自同一批次,也包括了同一攻击链上的多个不同版本的样本。这说明这些样本经历了多次开发和修改。

43.135.10.132、38.55.184.67和38.55.184.76这三台C2服务器于8月末出现,我们的关注点主要放在伪装成360的多个钓鱼文件上,这也是我们此次预警的核心内容。下图中明显可见,在这三台服务器上总计存在10个不同的伪装成360的钓鱼文件,其中大多数都是近期才上传到服务器上的。因此,我们可以合理推测,接下来可能会出现大量伪装成360的钓鱼事件。

38.55.185.88则是最近才被开启的C2。

恶意文件分析

话不多说,让我们深入探讨本文的核心内容。在这次新发现的伪装成360软件的病毒中,我们主要可以将其分为两个版本,根据其开发程度,分别称为早期和后期版本。

从PE文件的角度来看,他们都使用了不同的伪造数字签名,文件信息上都填充了360安全卫士的描述信息,这也是基本的伪装行为。

资源表中都存在着名为DLL的资源节,并在其中嵌入了若干具有合法签名的360原始文件。如下图所示,36001.exe在资源节中嵌入360netbase和360login文件,这些文件会在病毒执行过程中释放到磁盘中。起到迷惑受害者的功能。

他们在恶意功能上的代码是基本相同的。都会在进行3次精心设计后的反分析检测后执行shellcode代码,回连C2服务器,执行后门功能。

关卡一 通过ntdll的导出函数ZwSetInformationThread隐藏调试事件

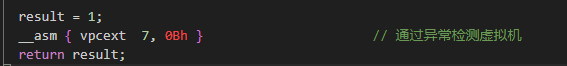

关卡二 通过vpcext特殊指令检测虚拟机

关卡三 通过机器物理内存大小和cpuid判断虚拟环境

在通过重重检测后,读取保存在资源表中的shellcode并执行shellcode。

分配内存,增加执行权限并跳转执行shellcode代码。

早期病毒和后期病毒最主要的差异在于恶意代码执行的位置不同。

早期的病毒直接将恶意代码放在程序的入口处开始执行。

后期的病毒则将恶意代码放在MFC框架的窗口回调函数中,增加了隐蔽性。入口点改为基本的MFC框架入口代码。

IOCs

HASH

07D48AD0440975B115CAE09121F2368F

043C00B7586266794A108559B4332988

F0AB289D88A5000F0A15E43D559C59F9

D6A1C2B4169DD803737DCC63819A74C7

400F73A911C9784B64A627C523D9FB01

C301C5FF582989BECA5BA6226E0274AE

DEFC6A8A580668B4C7D17CFFD20E08BC

19DE11CFCE68B2F7AFF02AEC5B4D5697

BAA0DF52FF49D4B09D0B6CE3889D36BE

97903814E59EB0AB37E6615A77E6F2B5

A038DD4870E077BD49A56888DC6048E1

8E80A189B2FC5576DF25E8ED38C09A60

48E9B274AC2CA8597B84DD8AAA1137B2

5AFB83160D0BA27362AE8EB38B5BB713

7BBDE5DE837DE5C85EF4685836046C92

035435293B8DDD51BBA7AE5D7AD4347A

DECA8C37AD749EF5F9CD4B30463DB43A

1F396702F9E97BF10BBD005814DE63BE

IP

118.107.249

118.107.250

118.107.251

43.135.10.132

38.55.184.67

38.55.184.76

38.55.185.88

解决方案

处置建议

1. 为本地和域账户设置强密码策略,定期更改账号密码。

2. 及时更新操作系统和软件,使用杀毒软件定期查杀。

3. 打开未知文件前使用终端安全软件进行查杀。

深信服解决方案

【深信服统一端点安全管理系统aES】已支持查杀拦截此次事件使用的病毒文件。aES全新上线“动静态双AI引擎”,静态AI能够在未知勒索载荷落地阶段进行拦截,动态AI则能够在勒索载荷执行阶段进行防御,通过动静态AI双保险机制可以更好地遏制勒索蔓延。请更新软件(如有定制请先咨询售后再更新版本)和病毒库至最新版本。

【深信服下一代防火墙AF】的安全防护规则更新至最新版本,接入深信服安全云脑,“云鉴” 服务即可轻松抵御此高危风险。

【深信服安全感知管理平台SIP】建议用户及时更新规则库,接入深信服安全云脑,并联动【深信服下一代防火墙AF】实现对高危风险的入侵防护。

【深信服安全托管服务MSS】以保障用户网络安全“持续有效”为目标,通过将用户安全设备接入安全运营中心,依托于XDR安全能力平台和MSSP安全服务平台实现有效协同的“人机共智”模式,围绕资产、脆弱性、威胁、事件四个要素为用户提供7*24H的安全运营服务,快速扩展持续有效的安全运营能力,保障可承诺的风险管控效果。

如有侵权请联系:admin#unsafe.sh