0.Blackhat Asia 2016 @ 新加坡

每年UBM举行三场Blackhat大会,分别为亚洲,欧洲,美国。今年亚洲Blackhat大会于2016年3月29-4月1日在新加坡滨海湾金沙酒店举行。3,4月份的新加坡好热啊。

本次亚洲Blackhat大会议题如下图:

同一时间,会进行3个议题,分身乏术,只能说说我所(JIAO)参(JIAN)于(DAN)的议题。

首先是开题KEYNOTE,演讲者提出网络攻击与自然灾害有本质上的不同,网络攻击是由理性的人发起的,用太严谨的类自然科学的方法去防御(比如想要防御所有可能的攻击)并不适用,应该使用经济学的方式制定防御策略。比如使得攻击的成本提高,适当降低或放弃低价值或无价值的资产的保护(其实就是分级防护吧)。这种观念应该应用于安全工作的各个阶段,比如被吐槽无数次的Android版本问题,演讲者认为Google与各设备厂商(包括运营商)解决Android版本升级缓慢的问题比具体的漏洞更为有效和重要。

1.BREACHATTACK的改进与优化

在2012年Ekoparty安全会议上,讨论了名为CRIME的攻击,该攻击并没有明显影响SSL/TLS的安全性。

在Blackhat USA 2013上,三位安全研究员继续研究SSL/TLS加密技术,他们揭示了新的被称为BREACH的攻击,该攻击对SSL/TLS的影响比CRIME更为深远。

BREACH的详细内容,请到官网了解:http://breachattack.com/

而在本次黑帽大会上,发布了对BREACH攻击的改进与优化,使得攻击SSL/TLS更为容易与迅速,即使HTTPS使用了128位的AES加密算法,也可以被攻击。

使用了统计的方法对BREACH进行了改进。由于分组密码造成16倍的攻击速度放缓,需要进行优化,从三个方面对攻击进行了优化,据称速度提高了500+倍。

嗯,重点是攻击的工具(应该叫做框架)开源了。https://github.com/nealharris/BREACH

利用该攻击框架,可完全监控目标主机的HTTPS通信。前提是已可控制目标主机,可以在目标主机安装该攻击框架的客户端。

议题PPT和PAPER见下方的打包资料

2.一种基于HPC的KERNELROOTKIT检测技术

内核级的Rootkit是不容易发现的,而使用NumChecker通过CPU的HPCs(HardwarePerformance Counters/硬件性能计数器)采集数据,然后使用数学的方法对数据进行分析处理,从而检测和识别在虚拟机修改内核的Rootkit。NumChecker是基于内核的虚拟机实现的。

需要一套干净的虚拟机环境与被监控的虚拟机环境,同时收集HPCs的数据,对两处的数据进行分析即可识别被监控环境中的内核级Rootkit。

演讲者展示了目前流行的内核级Rootkit的检测结果,100%准确率。

3.自动化生产iOS恶意软件

放出一个自动化的iOS恶意软件工具su-a-cyder: https://github.com/Mi3Security/su-a-cyder

该工具整合借鉴了多款之前已存在相关工具。如Cydia,Theos-Jailed, Insert_Dylib等。

4.嵌入式Web的批量安全测试

嵌入式设备原来越多,而嵌入式设备中附带的WEB服务或接口的安全问题不容忽视。

该议题展示有一种批量进行嵌入式Web安全测试的方法,使用QEMU搭建仿真云,只需要嵌入式设备的固件,即可启动固件中的WEB服务或接口。然后使用扫描工具自动对WEB服务或接口进行扫描。

现在然后人可以上传你的嵌入式固件:http://firmware.re/

除了常规Web漏洞,固件写死的密码,证书等分析固件本身可以检测的问题也可以检测: http://firmware.re/keys-n-pass/

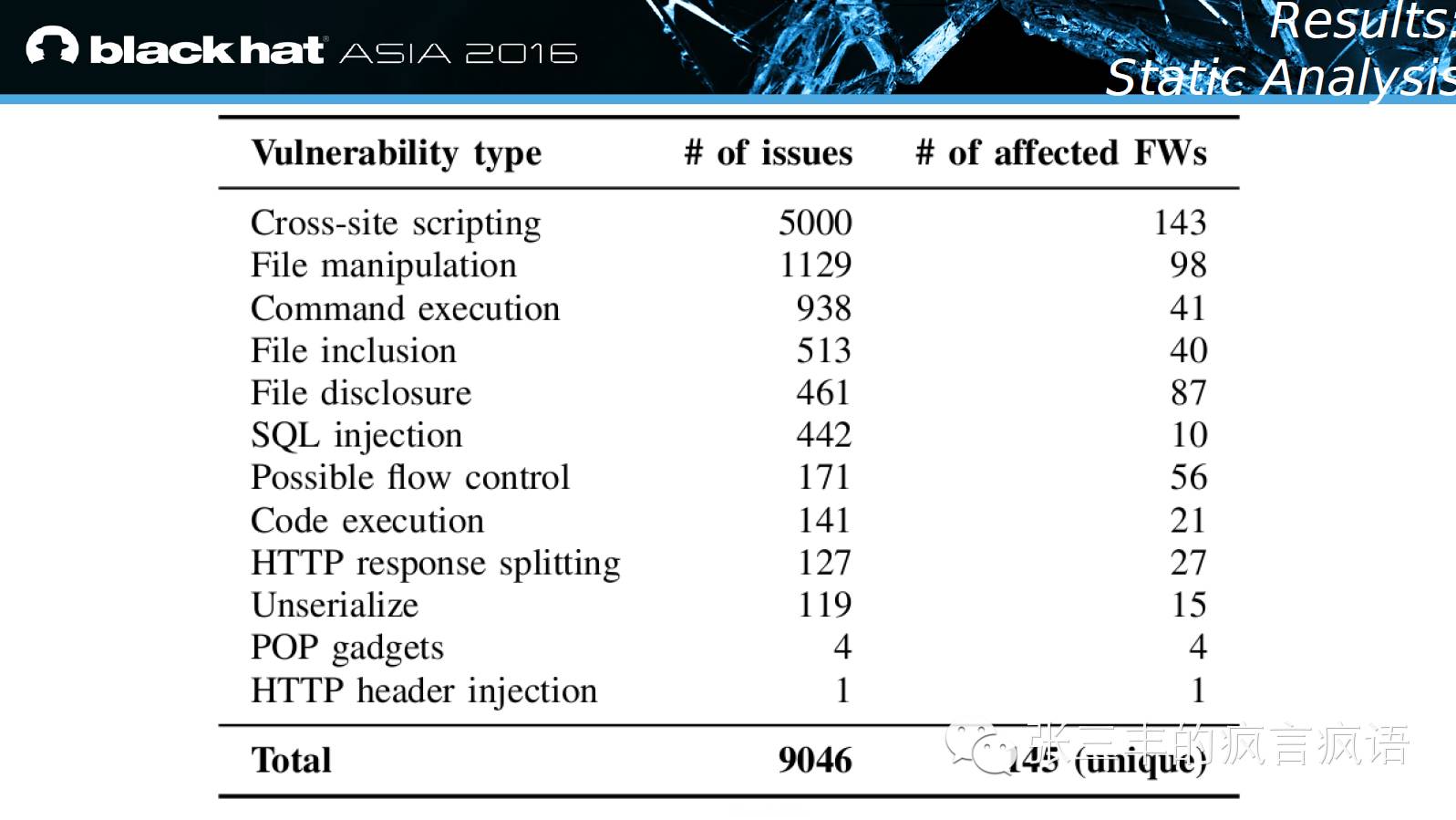

从演讲者自己的测试结果看,漏洞很多

议题PPT和PAPER见下方的打包资料

5.利用Windows DSC进行远控

Windows DSC是什么鬼?DSC是DesiredState Configuration的缩写,是下一代的Windows配置管理平台。

https://msdn.microsoft.com/en-us/powershell/dsc/overview

也就是说Windows DSC是微软官方的配置工具,功能强大,在有目标主机管理员权限已经目标主机支持Windows DSC的情况下,使用该工具进行远程控制,可以逃过安全软件的防护以及各种好处。

基于Windows DSC的远控框架已开源: https://github.com/matthastings/DSCompromised

目前支持执行应用程序和添加账户。

当然,作为官方的配置工具DSC会留下很多痕迹。防守方可以通过网络通信(与非自建的DSC SERVER通信),主机上的文件,日志等信息进行检测。

议题PPT见下方的打包资料

6.劫持专业无人机

除了常见的破解手机客户端与控制器直接的WIFI连接。更主要是演示了通过攻击无人机与控制器之间通信的Xbee模块(XBee是美国MaxStream公司基于ZigBee技术的一个无线传输模块)而完成无人机的劫持。攻击这么容易是因为无人机中Xbee芯片并没有加密通信的内容。

因为Xbee模块除了无人机也应用于其他设备,所以这种攻击不限于无人机。

劫持一架超过2.8万美元的专业无人机所需要成本不到40美元。

解决方案主要还是依靠加密。

7.破解Google reCAPTCHA

Google最近推出了最新版本的reCAPTCHA用于识别在操作当前页面的是不是“人类”。很多网站使用Google reCAPTCHA。

要破解Google reCAPTCHA,首先要能让Google reCAPTCHA认为当前可能是真的”人类”,因为Google reCAPTCHA收集当前页面的浏览器和用户信息,以及历史记录等进行初步分析。

使用利用深度学习提取谷歌图片验证码的关键字信息,并使用Google图片搜索对所有图片进行搜索,以及提取搜索结果中的关键信息,配合图像的语义标注以及图片的标签分类。经过训练与修正,最终全自动化地破解了Google reCAPTCHA,成功率为70.78%,每次破解时间只要19秒。另外对于Facebook的图像验证码,实现83.5%的成功率。

议题PPT和PAPER见下方的打包资料

8.兵工厂

在展览区的"兵工厂"部分,出现了2家来自中国的参展厂商:

知道创宇带来了”核心技术”:ZoomEye,Seebug,Pocsuite。

盘古带来了名为Janus的移动应用安全分析社区化平台。

另外Mitsui Bussan公司的SAIVS,号称”人工智能Web漏洞扫描系统”,据了解是利用人工智能机器学习算法去实现一些普通爬虫爬取不到的需要人工交互的操作,以获取到更多更全面的URL。也许以后人工智能在安全领域会大展拳脚。

9.资料与招聘广告

部分议题PPT和PAPER打包下载地址:

http://pan.baidu.com/s/1pLQUkjh

我们在招聘哈,快把简历砸过来吧:[email protected]

招聘详情请点击“阅读原文”。

欢迎关注zsfnotes的公众号

如有侵权请联系:admin#unsafe.sh