近日,国内知名网络安全产业研究平台数说安全重磅发布《攻击面管理产品市场分析报告》,攻击面管理再次成为行业热议话题,斗象科技攻击面检测管理平台(以下简称APTP)凭借资产管理、脆弱性管理、情报等多项核心能力入选代表性厂商。

企业数字化转型加速,越来越多企业的基础架构进行了重构,导致目前企业网络资产类型和资产组成均呈现出前所未有的复杂,攻击面极具扩大,攻防不对称也在加剧。另外攻击手段现在也呈现出多元化、更加隐蔽的趋势,传统的网路安全解决方案“碎片化”现象严重,单点式的产品创新解决能力无法满足现阶段的企业网络安全需求。基于网络安全“体系化、实战化、常态化”战略下,以攻击面管理为重要代表之一的集成化、可视化、自动化、数智化的新一代安全解决方案备受企业的青睐。► 攻击面管理是指从攻击者视角对企业数字资产攻击面进行检测发现、分析研判、情报预警、响应处置和持续监控的资产安全性管理方法,其中所有资产包含已知资产、未知资产、数字品牌、泄露数据等等一系列可存在被利用的风险的资产内容。

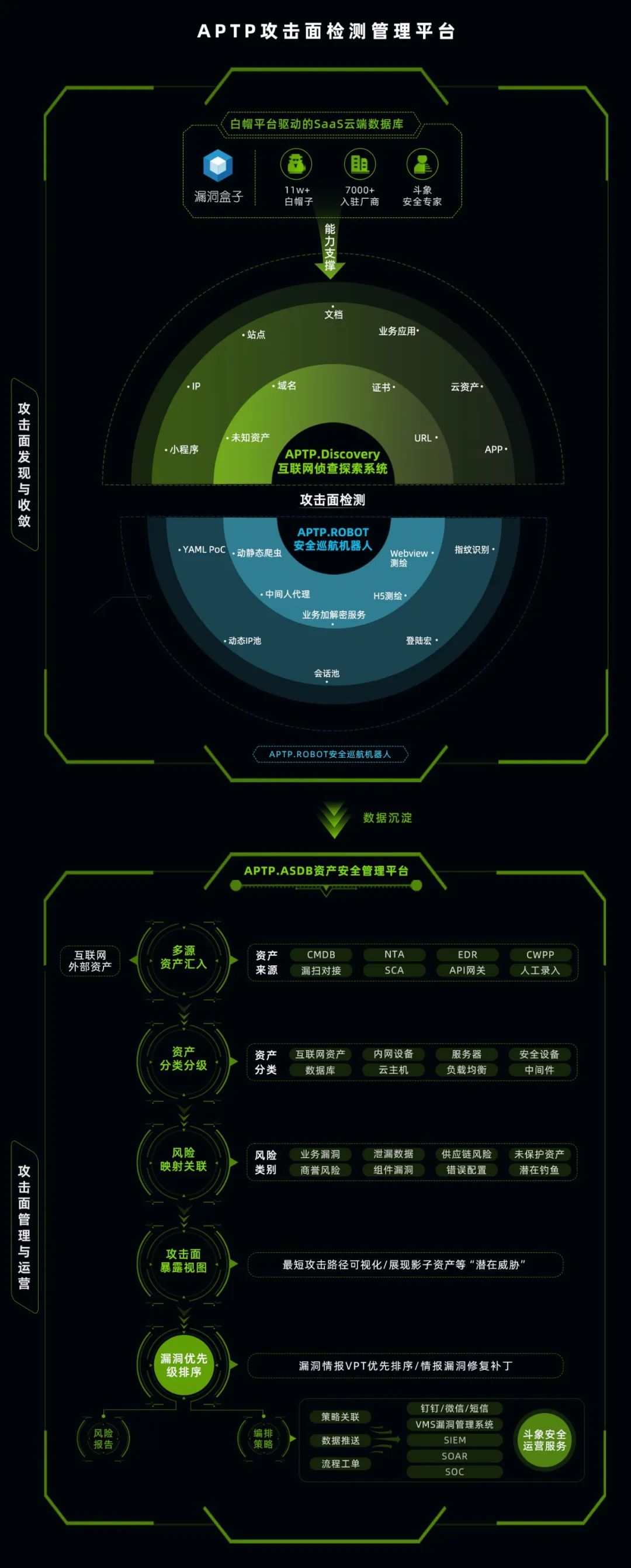

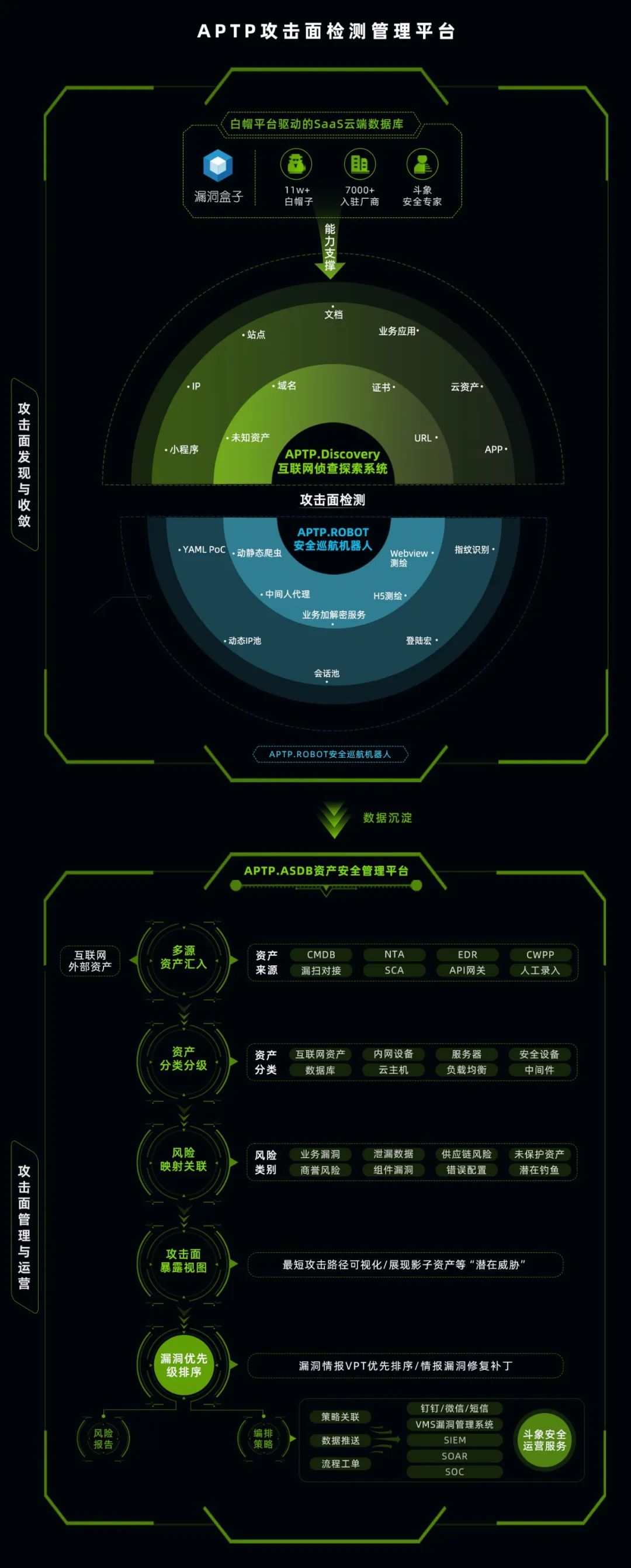

斗象科技APTP通过资产的生命周期监控和对攻击全链路的刻画,构建了一款面向企业攻击面检测与管理逻辑链路完整的管理安全平台,同时也是一款自动化机器渗透测试平台。旨在帮助企业解决多元数字资产的可管理,数字资产的可运营、内部多平台重复造轮子问题等,相比于漏洞扫描器,APTP以更智能、更多维、具备白帽知识的方式侦查和识别企业资产暴露面,以更持久的方式管理攻击面和资产地图,以更自动化、更定向、更接近人工渗透的手段方法,通过机器人节点进行攻击面预测、视图展现、安全预警和常态化安全运营。攻击面管理,最早由国际知名咨询机构Gartner于2018年首次提出。在2021年7月,Gartner将攻击面管理相关技术定义为网络安全运营技术中的新兴技术。Gartner认为攻击面管理由网络资产攻击面管理(CAASM)、外部攻击面管理(EASM)以及数字风险保护(DRPS)三部分组成。

其中在外部攻击面管理中,目前企业在信息化和安全管理中,往往对自身IT资产管理较为粗狂,面临影子资产、云资产、数字化资产“难掌控”;数据泄密风险“不知情”等等情况,因此如何实现资产的“可管理”和“可运营”,需要通过一套成熟可落地的资产管理方案来实现。基于上述痛点,斗象科技APTP体系中的资产安全管理部分提出“资管安全运营五步走”的理念。![]() 针对企业面临的风险定制开发安全巡检策略,借助系统的调度能力,选择性地筛选出想要监控资产的安全状态,持续巡检资产存在的高危漏洞、数据泄露、影子资产、供应链安全等风险。发现风险后并对风险的优先级进行排序,将最重要、紧急的风险即时对接安全工单系统,将漏洞自动分配给安全责任人或研发修复,实现全流程的资产、风险管控。斗象科技APTP在企业攻击面检测与管理方面的卓越表现力,主要得益于其2大优势。依托于斗象科技旗下漏洞盒子的成熟白帽社区和互联网平台,持续沉淀了大量安全知识和高价值资产情报;其次,斗象VIP漏洞情报管理平台,收集国内外99+漏洞情报源,基于CVSS*资产重要度*漏洞成熟度*风险影响面等多重因素推导的VPT漏洞优先级计算模型,漏洞修复建议等数据,可直接作为能力项赋能APTP平台。斗象集结了一支由安全服务部门、TCC安全研究部门、实验室和平台精英白帽组成的先进攻防专家联队,共同研究最新的攻防技术,并持续将收集到的POC赋能到攻击面检测平台。目前攻击面平台集成的POC达10000+、指纹库已达8000+、除此之外,爬虫对抗技术登录宏、加解密等都来自一些安全团队的技术深耕,该团队将为APTP攻击面测绘工作进行持续的运营,将最新的技术赋能到该平台,以便实现结果数据的最优集合。伴随着企业实战化需求进入深水区,攻击面管理基于主动对抗和前置防御的思维模式,未来将与业务风险管理融为一体。斗象科技APTP依托白帽社区和互联网平台解决方案所构建的攻击知识动态追踪网络,通过精进的技术和专业的运营,将帮助更多的企业在攻防实战对抗中更好地实现“精准管理可被利用的攻击面,让攻击面可见可管”。

针对企业面临的风险定制开发安全巡检策略,借助系统的调度能力,选择性地筛选出想要监控资产的安全状态,持续巡检资产存在的高危漏洞、数据泄露、影子资产、供应链安全等风险。发现风险后并对风险的优先级进行排序,将最重要、紧急的风险即时对接安全工单系统,将漏洞自动分配给安全责任人或研发修复,实现全流程的资产、风险管控。斗象科技APTP在企业攻击面检测与管理方面的卓越表现力,主要得益于其2大优势。依托于斗象科技旗下漏洞盒子的成熟白帽社区和互联网平台,持续沉淀了大量安全知识和高价值资产情报;其次,斗象VIP漏洞情报管理平台,收集国内外99+漏洞情报源,基于CVSS*资产重要度*漏洞成熟度*风险影响面等多重因素推导的VPT漏洞优先级计算模型,漏洞修复建议等数据,可直接作为能力项赋能APTP平台。斗象集结了一支由安全服务部门、TCC安全研究部门、实验室和平台精英白帽组成的先进攻防专家联队,共同研究最新的攻防技术,并持续将收集到的POC赋能到攻击面检测平台。目前攻击面平台集成的POC达10000+、指纹库已达8000+、除此之外,爬虫对抗技术登录宏、加解密等都来自一些安全团队的技术深耕,该团队将为APTP攻击面测绘工作进行持续的运营,将最新的技术赋能到该平台,以便实现结果数据的最优集合。伴随着企业实战化需求进入深水区,攻击面管理基于主动对抗和前置防御的思维模式,未来将与业务风险管理融为一体。斗象科技APTP依托白帽社区和互联网平台解决方案所构建的攻击知识动态追踪网络,通过精进的技术和专业的运营,将帮助更多的企业在攻防实战对抗中更好地实现“精准管理可被利用的攻击面,让攻击面可见可管”。![]()

文章来源: https://mp.weixin.qq.com/s?__biz=MzIwMjcyNzA5Mw==&mid=2247490892&idx=1&sn=e5c5f39f24845cdd34a563ed9f22557f&chksm=96db1696a1ac9f80ee782e78a2e33d2e6558f738c01efc4742663f8efde684bbd3955719aa68&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh