前言

本工具只可用于安全性测试,勿用于非法用途!

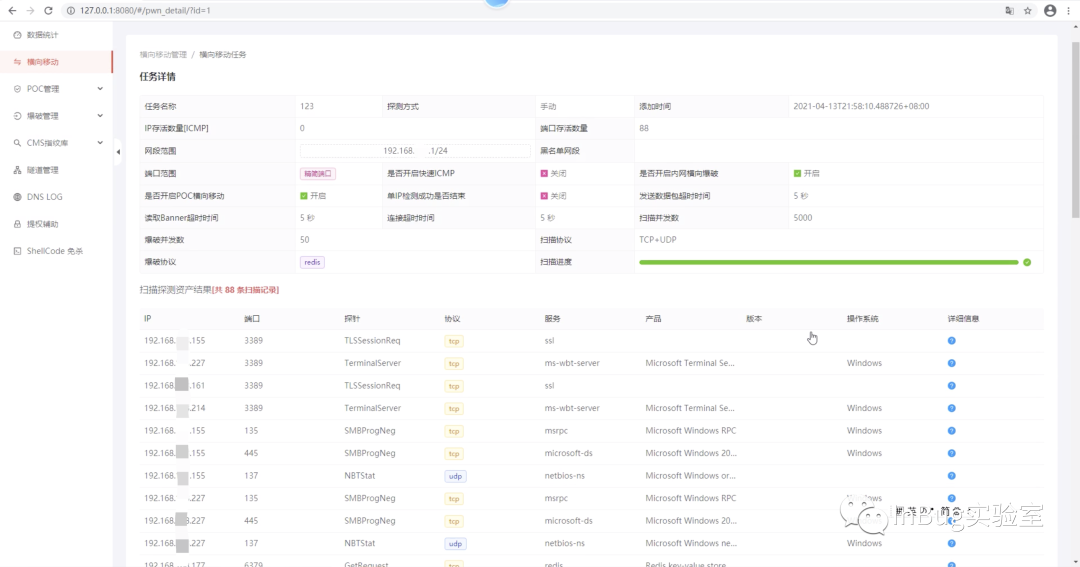

后台收到私信发现很多人都还不太会使用 InScan 这款工具,对于这款工具还有很多的疑问,本篇文章介绍一下 InScan 这款工具的使用方法。

如何获取 InScan 工具

InScan 工具的使用教程

InScan 工具的使用视频

生成可执行程序

InScan运行过程

提交反馈

如有好的建议,以及发现BUG。

GitHub issue: https://github.com/inbug-team/InScan/issues

官网(生成扫描器): https://www.inbug.org

也可添加微信号:whoami_in 邀请进群。

同时也可通过公众号联系:

文章来源: https://mp.weixin.qq.com/s?__biz=Mzg2NjYwMTk0MA==&mid=2247483720&idx=1&sn=92715eecb0c6a7c6133f832e0328ece2&chksm=ce491ff3f93e96e5cf72ead36d1ab185ce160d42a369eb46069bf432a04295d625e0e25d946d&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh