安全分析与研究

专注于全球恶意软件的分析与研究

前言

近日,思科发布了自己被黑客组织进行网络攻击的应急响应报告,报告原文链接:

https://blog.talosintelligence.com/2022/08/recent-cyber-attack.html

报告指出思科在2022年5月24日,被发现有入侵活动,于是思科安全事件响应(CSIRT)部门与思科一起进行了应急响应分析溯源。

同时国外某媒体也报道,思科在2022年5月下旬被Yanluowang(阎罗王)勒索病毒黑客组织攻击,攻击手法与思科发布的报告攻击手法一致,报告原文链接:

https://www.bleepingcomputer.com/news/security/cisco-hacked-by-yanluowang-ransomware-gang-28gb-allegedly-stolen/

应急响应报告指出该攻击活动是由一个与UNC2447、Lapsus$和Yanluowang勒索病毒等黑客组织相联系的初始化访问代理对手发起的,就在此前不久Yanluowang(阎罗王)勒索病毒黑客组织也在其暗网网上站公布思科被攻击的信息,如下所示:

(其实在看到思科的报告的时候,笔者不太明白思科为啥要发布自己内部的一个应急响应报告,一般这种公司内部的应急报告是不会对外发布的,是不是正是因为Yanluowang勒索病毒黑客组织在其暗网上发布了思科的信息,于是思科就自己马上发布了自己内部的应急响应报告,本着对客户负责的态度吧,仅仅是笔者个人猜测)

分析

黑客组织通过获取Cisco某个员工的个人Google帐户,发现该员工Google Chrome启用密码同步,并将Cisco凭据存储在其浏览器当中,从而使该信息能够同步到其Google帐户,在获得了该名员工的用户凭据之后,黑客试图使用多种技术来绕过该名员工多因素身体验证(MFA),攻击手段包括语音网络钓鱼(实时网络钓鱼技术2FA)和MFA轰炸技术(疲劳攻击技术MFA),通过不断向目标移动设备发送大量推送请求的过程直到用户接受为止,这种攻击笔者认为就是一种“疲劳攻击”行为了,只要该员工有一次中招,黑客就能获得初始化访问权限。

(这种手段大家在一些电影或电视剧上是不是也见到过?警察审训嫌疑人的时候是不是就经常用?不断的去询问嫌疑人相同的问题,通过这种“疲劳攻击”的手法,只要嫌疑人在不经意或者极度疲劳的状态下,就有可能犯错,就有可能说漏嘴,警察就能找到破案的突破点,这种方法,被黑客应用到网络攻击行动当中)

黑客通过网络钓鱼技术或者MFA轰炸获得该员工的初始访问权限之后,为MFA注册了一系列新设备,并成功通过Cisco VPN身份验证,攻击者随后升级为管理权限,允许他们登录多个子系统,这些登录向思科安全事件响应团队(CSIRT)发出了警报,随后CSIRT对该事件进行了应急响应,发现该黑客组织使用了各种黑客工具以及一些远程访问工具等。

黑客组织入侵思科网络之后,就开始横向移动到Citrix服务器和域控器,攻击者在进入Citrix环境之后,攻陷了一系统Citrix服务器最终获得了对域控器的特权访问,在获得域管理权限之后,黑客使用ntdsutil、adfind和secretsdump等枚举工具收集了更多的信息,然后进行了一系列的攻击行为,具体的一些攻击活动可查看原报告。

入侵之后,黑客在被攻击的系统上安装了各种恶意软件,里面包含后门程序,漏洞利用程序等,笔者拿到思科提供的部分样本,如下所示:

通过对样本进行逆向分析,这四个程序均为Windows CLFS本地提权漏洞利用程序,如下所示:

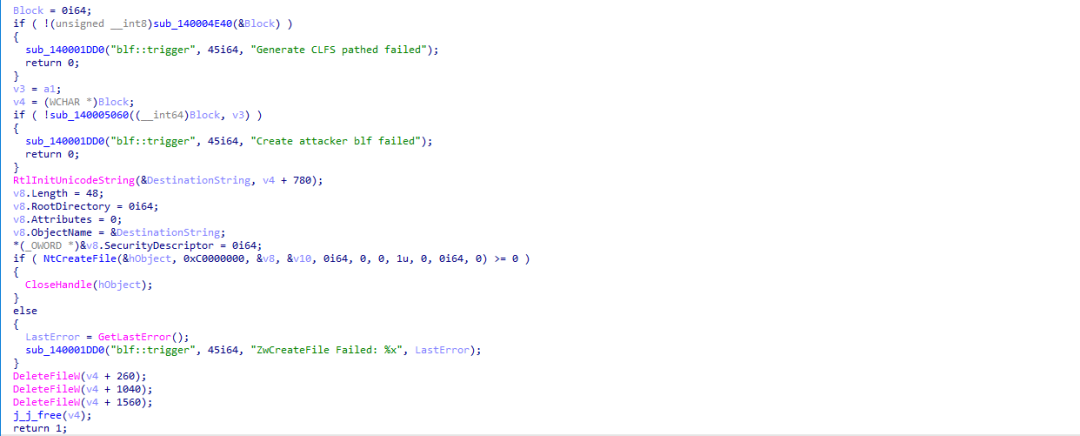

相关的漏洞利用代码,如下所示:

总结一下,从这次思科被攻击的活动可以发现,黑客组织首先攻击的是该公司的某个员工,通过该员工的凭据进入公司内部网络,再进行横向渗透,持久化攻击等,这种攻击方式也是APT黑客组织最常用的攻击技巧之一,从公司员工入手,一直到公司最核心的资产,这是一个漫长的过程,这个过程可能是几周,几个月,甚至更长,其实这个过程中企业是有机会发现攻击行为的,就像思科这次,黑客组织应该还没有入侵到思科的核心网络资产里面,只是攻击了一些边缘的资产,目前黑客只拿到了2.8G左右的数据,同时在黑客进行横向攻击的过程中,被思科CSIRT及时发现该攻击活动,从而阻止了该黑客组织的攻击活动,减少了公司的损失,如果没有及时发现的话,黑客一定会进行更进一步的攻击行为,直到思科的核心网络资产为止。

笔者主要从思科发布的报告,再加上自己对安全的一些认知理解,简单分析了一下,因为笔者并没有参与思科的分析溯源过程,仅仅只是从思科发布的报告中获取到一些信息,然后对这些信息进行了简单分析总结,其他详细的内容,可以参考上面的两个原文链接。

威胁情报

HASH

5F5874A362997605C95DD5C0C4A257AA

461E8A6B49593DC2734A2778D1E750B5

5F482E859AD552D677A7B141B951FB59

D73B3D865405BC7F8BFBDF91635F6A05

总结

黑客组织攻击活动从未停止过,全球各地每天都在发生各种黑客组织攻击活动,目前来讲大部分的APT攻击都是以钓鱼社工为主要的攻击入口点,通过从公司员工作为进入公司网络的关键,针对公司的员工进行黑客攻击活动,可以说是防不甚防,因为并不是公司的每个员工的安全意识都很强,也并不是每个员工都是安全研究人员,就算是做安全的,也有失蹄的时候,是人就有弱点,笔者上篇讲过,安全对抗的本质就是人与人的对抗,只要是人就有可能被攻破,人就是安全的最大安全漏洞,就算是在某大型活动期间,那么高安全意识的情况下,也仍然可能会有客户被钓鱼攻击沦陷,黑客组织会通过各种花式钓鱼攻击行为,真真假假,假假真真,有时候也确实难以分辩,更不用说在平时了,所以我之前说安全意识要常态化培训,因为黑客组织一直在寻找着下一个攻击目标,从来没有停止过,任何一家大型企业都有可能成为黑客攻击的下一个目标。

最近几年勒索病毒已经席卷全球,全球范围内越来越多的政府、企业,组织机构等受到勒索病毒黑客组织的攻击,全球几乎每天都有企业被勒索病毒攻击的新闻被曝光,可能还有更多的企业被勒索病毒攻击之后,选择默默交纳赎金,由于勒索病毒的暴利,越来越多的黑客组织开始使用勒索病毒攻击,笔者研究发现很多新型的远控木马程序也被带上了勒索加密的功能,可能是为了在盗取受害者核心重要数据之后,再通过勒索的方式,获得双重利益,全球几大主流的勒索病毒黑客组织每天都在其暗网上公布新的受害者,笔者曾深度跟踪和研究过上百种主流的勒索病毒黑客组织,现在勒索病毒攻击手法多种多样,并且通过之前跟踪的一些大型的勒索病毒黑客组织的攻击活动,现在越来越多的APT黑客组织加入到勒索攻击的队伍当中,使得勒索病毒黑客组织的技术能力飞速发展,勒索攻击变的更复杂、多样化和定向化,勒索攻击已经从以前单一的通过RDP暴破等攻击变成了现在以APT定向化攻击为主,通过从各种暗网收集的登录凭据以及公司泄露的各种信息作为突破口,再通过钓鱼社工等方式进入公司内网,然后再通过各种黑客工具进行横向渗透攻击,安装后门程序,持久化攻击企业,盗取企业重要数据,可以预测未来几年勒索攻击仍然将是全球最大的网络安全威胁,关于勒索病毒攻击更详细的内容,可以参考笔者之前的一些文章。

笔者一直从事与恶意软件威胁情报等相关安全分析与研究工作,包含挖矿、勒索、远控后门、僵尸网络、加载器、APT攻击样本、CS木马、Rootkit后门木马等,涉及到多种不同的平台(Windows/Linux/Mac/Android/iOS),笔者做安全研究的兴趣就是喜欢研究一些最新的恶意软件家族样本,跟踪国内外报道的各种安全事件中涉及到的攻击样本等,通过详细分析各种安全攻击事件中涉及的样本、漏洞和攻击技巧等,可以了解全球黑客组织最新的攻击技术以及攻击活动趋势等,同时还可以推判出他们大概准备做什么,发起哪些攻击活动,以及客户可能会受到什么危害等,通过研究全球的黑客组织以及攻击活动,做到知已知彼,各位读者朋友如果有遇到什么新的恶意软件家族样本或最新的家族变种都可以私信发给笔者,感谢给笔者提供样本的朋友们!

做安全,不忘初心,与时俱进,方得始终!

安全分析与研究,专注于全球恶意软件的分析与研究,追踪全球黑客组织攻击活动,欢迎大家关注。

王正

笔名:熊猫正正

恶意软件研究员

长期专注于全球各种流行恶意软件的分析与研究,深度追踪全球黑客组织的攻击活动,擅长各种恶意软件逆向分析技术,具有丰富的样本分析实战经验,对勒索病毒、挖矿病毒、窃密、远控木马、银行木马、僵尸网络、APT攻击类样本都有深入的分析与研究

心路历程:从一无所知的安全小白菜,到十几年安全经验的老白菜,安全的路还很长,一辈子只做一件事,坚持、专注,专业!

如有侵权请联系:admin#unsafe.sh