我为XX种颗树,公司为我安个家。

开透做一次常规的信息收集,运气好一个单引号报错拿捏的死死的。发现是ThinkPHP框架二开写的CMS,以及获取到绝对路径、phpstudy搭建等信息。

测phpstudy后门不存在,反手一个时间注入Sqlmap一把梭,不用想了弄不出,老老实实写脚本吧。

写个脚本,判断当前用户发现非root,且没有写权限

再搞个脚本跑数据库和表,从而跑出后台账号密码

延时注入跑出结果太慢,不想等遂尝试寻找Getshell的方式

由于是TP框架二开而成,开发应该还是会保留runtime log日志,遂尝试寻找日志路径来寻找突破点。

前台日志:/Runtime/Logs/Home/2112xx.log

后台日志:/Runtime/Logs/Admin/2110xx.log

通过对相关日志进行关键词搜索,寻找后台地址及相关账号,如:admin、caiwu、yunwei等,想通过后台尝试弱密码

但访问后台需要令牌才能访问没能绕过GG!

常见漏洞点均测试都未能成功利用,那只能继续信息收集

0x03 GIT突破

运气爆棚,在Git中找到了源码而且还是同一套,开发背大锅!

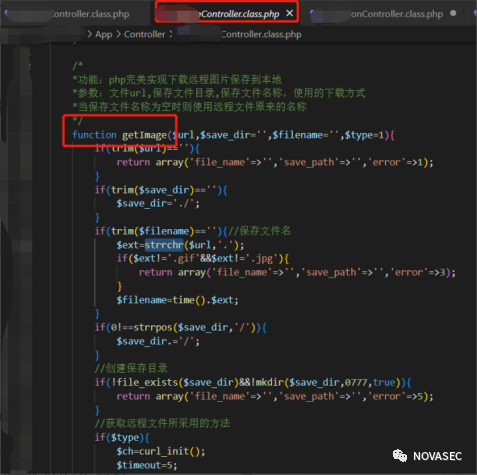

down下源码,通过审计,发现存在远程文件下载漏洞:

初步验证,漏洞存在

我们需要满足filename不为空,不然则会判断文件后缀。构造payload数据包直接Fuck它。

很好,状态码200,很舒服,恋爱的感觉!

通过翻找配置文件,发现数据库账号密码,仔细一瞅,尼玛进行了加密,丢!

问题不大,开翻源码,查找相关函数看看是不是开发自己写的加密方式。

真的很喜欢这个开发人员,让我找到初恋的感觉!成功解密出账号,密码。

常规的信息收集看了一下进程和端口信息,发现存在云内网,直接搭代理没反应,流量被AliYunDun拦截了,用二开的代理工具就可以绕过。

前期信息收集--> 发现目标站点为tp框架--> 存在SQL延时注入、日志泄露等漏洞(拿到绝对路径)--> 尝试日志缓存写shell,tp历史漏洞,失败--> 尝试MySQL写文件,跑后台账户密码--> 攻击后台,存在令牌验证,无法绕过--> 无果,找源码泄露--> 发现存在源码,下载并进行审计--> 审计后发现存在远程文件下载漏洞,且目录名可控(绝对路径)和后缀未被拦截--> 成功getshell

在学习本文技术或工具使用前,请您务必审慎阅读、充分理解各条款内容。

1、本团队分享的任何类型技术、工具文章等文章仅面向合法授权的企业安全建设行为与个人学习行为,严禁任何组织或个人使用本团队技术或工具进行非法活动。

2、在使用本文相关工具及技术进行测试时,您应确保该行为符合当地的法律法规,并且已经取得了足够的授权。如您仅需要测试技术或工具的可行性,建议请自行搭建靶机环境,请勿对非授权目标进行扫描。

3、如您在使用本工具的过程中存在任何非法行为,您需自行承担相应后果,我们将不承担任何法律及连带责任。

4、本团队目前未发起任何对外公开培训项目和其他对外收费项目,严禁任何组织或个人使用本团队名义进行非法盈利。

5、本团队所有分享工具及技术文章,严禁不经过授权的公开分享。

如果发现上述禁止行为,我们将保留追究您法律责任的权利,并由您自身承担由禁止行为造成的任何后果。

END

如您有任何投稿、问题、建议、需求、合作、请后台留言NOVASEC公众号!

或添加NOVASEC-余生 以便于及时回复。

感谢大哥们的对NOVASEC的支持点赞和关注

加入我们与萌新一起成长吧!

本团队任何技术及文件仅用于学习分享,请勿用于任何违法活动,感谢大家的支持!!

如有侵权请联系:admin#unsafe.sh