背景

社工钓鱼是攻防演练中应用最广泛的边界突破手段之一。随着安全产品检测能力的日益提高,传统的载荷投递方式受到限制,新型攻击手段尤其值得警惕。近期我们关注到滥用search-ms协议的新型网络钓鱼攻击手法,并对其在野攻击事件进行分析研判。

01 “search-ms”协议

这种新型的载荷投递技术,实际上是对微软“search-ms”协议的滥用。“search-ms”协议是微软Windows的一种特殊协议,通过“search-ms”协议,用户可以使用Windows资源管理器或开始菜单中的搜索框来执行高级搜索相关的操作。除了系统自带的搜索功能,第三方开发人员也可以使用“search-ms”协议来添加搜索功能,一个简单的查询示例为:search-ms:query=seattle&crumb=folder:C:\MyFolder& ,其中常用到的参数包括:

query #指定查询关键词crumb #指定查询文件的路径displayname #当前搜索的显示名称

02 技术分析

整个攻击链路如下:

图:攻击感染链条

攻击者通过网络钓鱼邮件来分发“search-ms”URI 协议的恶意负载,例如使用HTML或PDF附件,如下图,这些文件会诱导受害者进行点击,而一旦点击,受害者会被重定向到滥用“search-ms”URI协议处理程序的网站。

图:诱导受害者点击的邮件附件

浏览器会提示受害者打开文件资源管理器,如果允许打开Windows资源管理器,主机将会通过“search-ms”协议展示攻击者提前设计好的恶意文件,如下图:

图:滥用“search-ms”协议的恶意网站

图:文件资源管理器展示指定恶意文件

一旦点击该恶意文件,将会运行远程的powershell恶意脚本,PowerShell 文件的多个变体已被发现,包括:远程下载iso文件,从中提取dll,使用regsvr32.exe加载;直接下载DLL有效负载并执行;触发下载包含 EXE 有效负载的 zip 文件......最终在用户毫不知情的情况下接管主机权限。

03 技术复现

搭建共享文件目录

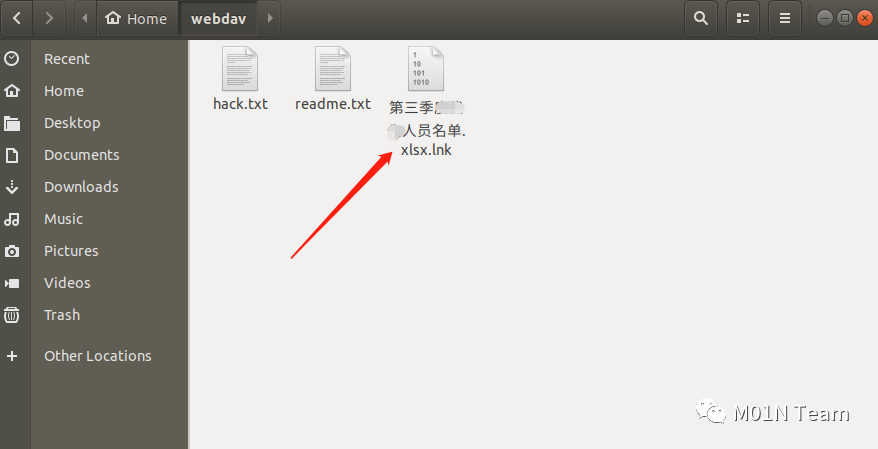

如下图,我们在远程服务器上搭建了共享文件环境,并在共享目录中上传了一个事先准备好的恶意lnk文件,用文件资源管理器可以成功查看到远程文件。

图:远程共享文件目录

图:文件资源管理器访问查看

构建“search-ms”协议的恶意页面

利用JavaScript自动加载“search-ms”协议的url,并将查询参数指定为恶意lnk的文件名,然后将查询路径指定为我们的远程共享文件目录。为了进一步掩人耳目,我们将html的title和查询字段的显示内容做了一些修改。

当受害者同意打开文件资源管理器后,将自动打开显示为“此电脑 下载”的文件夹,让受害者误以为当前文件夹为自己的下载目录。毫无疑问,“search-ms”协议将本来无法通过url直接投递的lnk文件完美的展示在了用户的眼前,而一旦双击该lnk文件就会触发恶意代码执行,如下图:

图:打开链接后提示打开文件资源管理器

图:文件夹显示的恶意lnk文件被执行

04 检测与防御

由于该类型的载荷投递技术利用了windows的正常功能,并且恶意载荷通过远程共享的方式来远程加载执行,传统的安全防护设备极难形成有效检测。因此,为了有效检测和防御类似的恶意载荷投递技术,需要采取更为全面的安全措施。包括:行为分析与异常检测、安全日志和事件管理、安全培训和意识等。

绿盟一体化终端安全管理系统(UES)

绿盟一体化终端安全管理系统(UES)F05最新版本通过对系统行为的实时监控和深度分析,能够精确识别出利用“search-ms”协议的新型载荷投递相关的异常行为模式。一旦发现有可疑的攻击利用行为,UES将第一时间发出警报,并提供相应的处置措施,帮助管理员及时做出反应并采取必要的防护措施。

绿盟轻量化安全意识测评服务(InSAAS)

绿盟轻量化安全意识测评服务(InSAAS)基于攻防演练实战经验积累和APT高级威胁技术研判能力研发,集成钓鱼邮件、钓鱼网站、钓鱼木马、钓鱼文档等多种技战术能力,能够高还原度仿真实战对抗场景下各类型网络钓鱼攻击,帮助企业开展定期的钓鱼邮件演练和安全培训,最大化提升企业员工网络安全意识,防患于未然。

附录 参考文献

[1]https://www.securitylab.ru/news/540455.php

[2]https://www.trellix.com/en-us/about/newsroom/stories/research/beyond-file-search-a-novel-method.html

[3]https://learn.microsoft.com/en-us/windows/win32/search/-search-3x-wds-qryidx-searchms

[4]https://learn.microsoft.com/en-us/windows/win32/search/getting-started-with-parameter-value-arguments

绿盟科技天元实验室专注于新型实战化攻防对抗技术研究。

研究目标包括:漏洞利用技术、防御绕过技术、攻击隐匿技术、攻击持久化技术等蓝军技术,以及攻击技战术、攻击框架的研究。涵盖Web安全、终端安全、AD安全、云安全等多个技术领域的攻击技术研究,以及工业互联网、车联网等业务场景的攻击技术研究。通过研究攻击对抗技术,从攻击视角提供识别风险的方法和手段,为威胁对抗提供决策支撑。

M01N Team公众号

聚焦高级攻防对抗热点技术

绿盟科技蓝军技术研究战队

官方攻防交流群

网络安全一手资讯

攻防技术答疑解惑

扫码加好友即可拉群

如有侵权请联系:admin#unsafe.sh