放眼国内外安全会议,没几个英文缩写的热点词,似乎就失去了先进性。

三月,Gartner《Top Security and Risk Management Trends for 2022 》提出了2022年的七大安全与风险趋势。文章中的概念包含:数字风险保护服务(DRPS)、外部攻击面管理(EASM)、网络资产攻击面管理(CAASM)、身份威胁检测和响应(ITDR)、安全行为和文化计划(SBCP)、网络安全网格架构(CSMA)、防火墙即服务(FWaaS)

每年类似的新词层出不穷。不仅国内造,国外也造;从业者造,分析师也造。随着「造词填词」运动成为行业传统,无论是从业者还是VC,多少有点应激障碍。

本文阐述针对安全概念的「定位-拆解-追踪」基本分析框架。

如何理解一个新概念

一、定位

一个新词,到底谈的是什么?我们可以用「技术-产品-解决方案-理念」四层框架 进行定位。不同层次间的概念如果混为一谈就会出现鸡同鸭讲的问题。

举个例子:随着疫情的发展,大多数员工不能现场办公,某家公司提出「让员工随时随地都能办公」的「理念」,具体而言,包含了如何居家办公、如何在线交付等多个「场景」。其中,居家办公场景里,员工需要在线文档协作、在线会议、企业内网准入等多个「产品」组成的「解决方案」。其中,在线会议产品包含访问控制、通讯、流媒体等多个「技术」......

回到安全领域,比如零信任、数据安全、云原生安全属于理念层;攻击面管理、数据防泄密、等保合规属于解决方案层;WAF、IDS、IAM、漏洞扫描 属于产品层;病毒查杀、攻击阻断、加密流量分析、机器学习属于技术层。

某次在给投资人介绍API流量分析产品功能时,对方看完功能提了一个问题:你们和零信任有什么区别?——产品和理念的相关性、以及理念与理念之间的区别。

在讨论一个新词时,为了降低沟通成本:

确定双方沟通的概念属于哪一层。

如果对概念理解不统一(大部分情况),以场景建立共识。

二、拆解

绝大部分新词其实是解决方案层的创新。即随着安全场景的变化,需要对原有的产品、技术进行重新整合。

我们把一个新的概念从解决方案层,拆到产品层,再拆到技术层,即可理解其基本原理。

2.1 从解决方案到产品

以CNAPP举例,根据Gartner的定义:

云原生应用程序保护平台 (CNAPP) 是一组集成的安全性和合规性功能,旨在帮助保护和保护开发和生产中的云原生应用程序。CNAPP整合了大量以前孤立的功能,包括容器扫描、云安全态势管理、基础设施即代码扫描、云基础设施权限管理和运行时云工作负载保护平台。 Gartner

这是一个典型的解决方案创新,我们在其定义中即可看出下属的产品种类。此外,我们可以收集多家代表性厂商的解决方案,分析其异同。

由此可知,CNAPP可以包含 应用安全测试(黑白灰盒)、软件成分分析、攻击面管理、运行时防御(WAF、防火墙、云平台安全、主机安全、容器安全)、云平台基线检查、统一安全运营(态势感知、Cloud SIEM)。

2.2 从产品到技术

接下来针对每个品类详细分析其功能模块及技术组成,就需要一定的行业积累了。这里建议通过两条线能够粗略的梳理出背后的技术难点:

第一条线:安全场景

IT基础设施由IDC上云之后,由于云的敏捷、弹性、分布式的特性,催生了新的挑战,而安全方案必然要适应此挑战;一方面,新的IT架构导致的新的安全问题,需要能力覆盖;另一方面,成熟的安全能力针对新的IT基础设施需要重新适配。事实上,大量的产品竞争力在于能够适配非常多种不同的IT架构(云架构、云中间件生态、操作系统等)。

一个直观的攻防场景总结即ATT&CK,目前MITRE已经针对不同的宏观安全场景定义了不同的攻击技战法总结。技术背景从业者可以通过这一方式快速了解某方案产品中所需要解决的问题及技术难点。

第二条线:数据流

记得之前同某甲方领导交流过程中,谈及混乱的安全概念问题,他说「一切都是DR」(Detection和Response)。

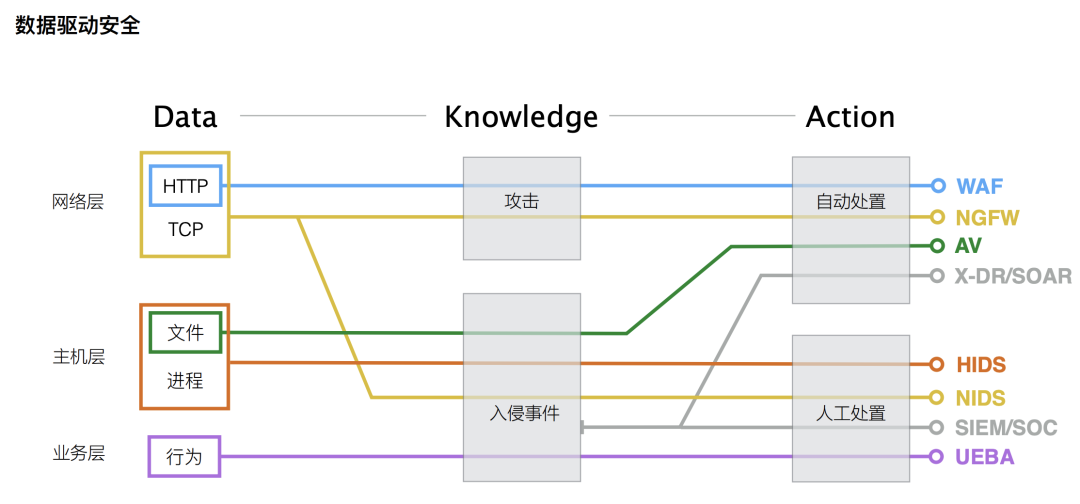

18年我画了张图:一切安全产品,都可以用 数据-知识-决策 的数据流进行分析。数据怎么采,如何分析,分析完如何下发进行处置,这三个点都是技术难点。

回归到CNAPP的方案中来,其中主要需采集的数据的有:容器内部和主机内部的进程、网络、文件;云平台的API通信记录;网络汇聚层的流量等。

数据采集过程:如何在不影响容器/主机内部业务稳定性的情况下采集数据?需要消耗多少资源?适配了多少种架构,能否达到一致性管理?如何解决网络大流量问题?能否采集到容器东西向流量?复杂拓扑下如何还原流量的真实IP?

知识加工过程:安全规则库、漏洞库能力如何?维护成本如何?使用异常检测、上下文分析、外部情报或机器学习算法效果如何?如何搭建大数据架构以支持复杂数据分析场景?检出率和误报率如何?

决策处置过程:自动处置是否会导致业务故障?是否与企业内部工作流联动?支持多少种集成方式,行业属性是否够深?哪些效率/效果指标有提升?能够满足哪些合规及审计需求?

以上,每个点都需要长期的技术打磨。

三、追踪

网络安全行业的驱动逻辑 短期看事件、中期看政策、长期看IT演进。因为IT基础设施演进是一个缓慢的渐进方式,因此安全的概念很少凭空出现,而是在老概念基础上演化而来。

以上面三个驱动力为支点,我们可以看穿Gartner的新概念以及他们对未来预测的依据。

例如,随着大规模分布式系统的普遍应用。割裂的安全产品面对高昂的运营和管理成本,因此催生了安全服务边缘(SSE)、扩展检测和响应(XDR)、和云原生应用保护平台(CNAPP)等新的平台化解决方案,加速整合安全能力。

在此基础上还提出了安全服务网格(CSMA),这是一个理念/架构层的事情。service都mesh了,security也mesh一下,以中台化服务对抗安全复杂性的思路。不过从落地来讲,估计这玩意也就吹吹看看。

除了上述解决方案层次的整合造词以外,还有原有产品功能增强成为新词的玩法。

一般情况下某个成熟产品的能力,切换一下场景和视角,再补充一些功能模块,就可以出一个新词。如今年的Gartner Top Trends中提出的身份威胁检测和响应(ITDR),其实由身份和访问管理(IAM)发展而来。切换到身份的视角来看威胁,那么只做身份管理就不够了,还要有DR能力即威胁监测和防御,相当于是IAM的一些功能扩展,这一品类同时可以支撑SASE和零信任理念。

综上,追踪新老概念的联系及背后的驱动力,能够更精准理解新概念。

结语

概念是凝聚的共识。

造词填词运动并非仅存在于安全行业,IT也是如此。安全的本质是攻防博弈,防御视角的布局在追求深度的同时,也需要达到一定广度,从而避免“马奇诺防线”的单点失效情况。而这一防守的广度就导致了安全细分赛道非常之多,正如一家餐厅难以做到八大菜系专精,各赛道间厂商也各有所长,出于聚势或是利益的重新分配,导致各种概念满天飞。

概念要用,但更重要的是探索出场景化最佳实践。

如有侵权请联系:admin#unsafe.sh