前面媒体曝光说乌克兰“引以为傲”的战场智能指挥系统Delta系统被俄罗斯黑客成功入侵后得到大量的关注,在昨天靖安科技公众号整理分享了一篇非常详细的报告:https://mp.weixin.qq.com/s/dgCudvjhNBV3x75XX1OqEQ 之所以用“引以为傲”是因为乌克兰方面一直把DELTA的存在作为一种“认知战”的,用来强调他们高科技,由此还发过视频来鄙视俄罗斯,当然这个也成为了后面黑客与乌克兰记者互怼的一个非常有意思的点,当然也就是在于双方举证反驳过程中透露的细节非常值得纠结一番 ...

细节1、乌克兰战场智能指挥系统DELTA部署在外网上

从早期黑客joker DPR公布的视频里,可以看到乌克兰DELTA系统的域名:delta.mil.gov.ua 从ZoomEye的测绘数据来看:

看到了熟悉的CloudFlare 从icon

iconhash: "e107382c5142ea851ad96240f10f7826"来看跟曝光的DELTA系统的图标是一样的,所以可以确定之前的DELTA系统确实是部署在外网上。

按我们平时的认知这种系统部署在外网上是非常难以理解的,虽然我们也遇到过这种不可能的情况变为实实在在的安全事件!很多人可能觉得这个就是乌克兰的人大意或者忽视的结果,而忽视的前提的大背景。在上面提到的报告里其实也提到这点,也就是现在是处于战争状态中,从我们以往发布的ZoomEye针对乌克兰战场测绘的报告[1]来看,乌克兰核心基础设施确确实实是俄罗斯的攻击目标,所以网络空间依赖的物理空间的安全得不到基本保障,所以可能是不得不部署在外网,从前面的一下报告来看乌克兰的很多网络迁移到公有云上是一样的逻辑,再配合Starlink得网络支持就能保障前线士兵军官使用这套系统。

从这个细节上来说,在战时等物理空间面临毁灭性威胁的时候,依赖网络空间智能作战系统需要的网络空间的稳定性可能成为第一需求,在某个角度这个跟当年周鸿祎提到的“看片卫士”有点类似?!:) 如果我们在发散下,如果把“专网”理解为“隔离”,在某些因素的加持下,“隔离”可能成为“不可求”,所以在这个角度上讲隔离(包括拔网线)是一种“懒政”,不能成为不重视本身网络安全的借口!

细节2、俄罗斯黑客在8月份成功入侵了两次DELTA系统

这个是乌克兰军事记者Yuriy Butusov的在11月1日对于DELTA系统被黑的回应,大体是说在8月份俄罗斯情报机构通过钓鱼的手段成功钓鱼了DELTA系统的两个用户,并且登陆成功。不过俄罗斯获取到的账号权限,并且只访问了13分钟被发现踢出了系统,得到的数据是很少,所以觉得这个不算是真正的入侵了DELTA系统:“DELTA 系统是安全”

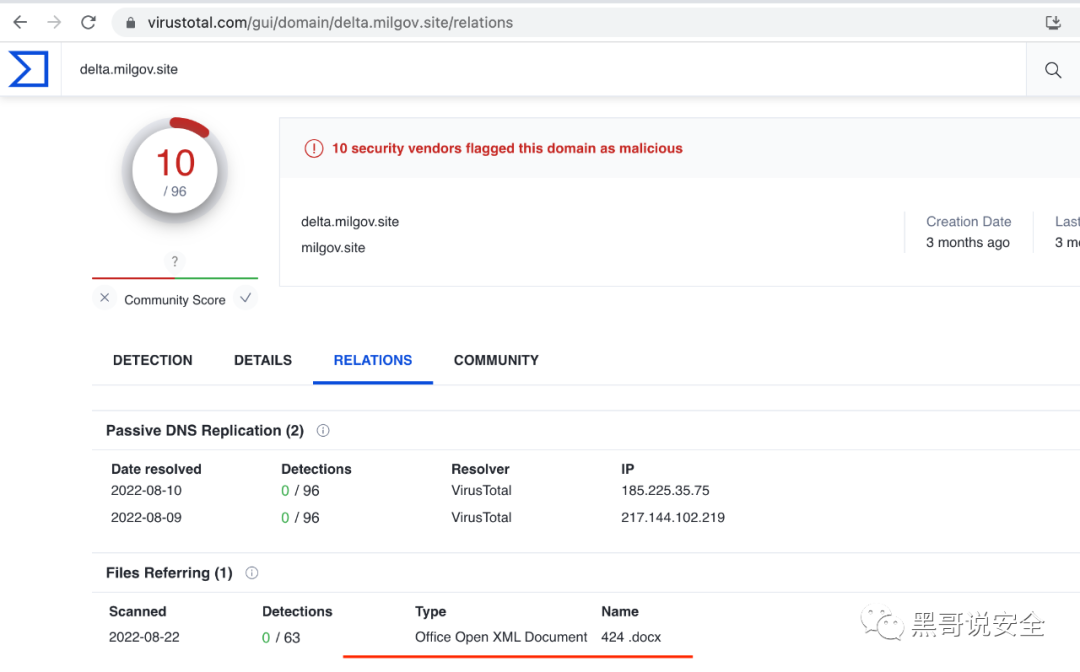

那么这个记者说的是不是真的呢?我们在ZoomEye及一些开源情报数据里得到一些验证,在8月18日推特上有人提到一个钓鱼域名:delta.milgov[.]site

直接ZoomEye搜索没有结果,用virustotal试一下

看到解析185.225.35.75这个IP,继续ZoomEye搜索这个IP,最新探测结果是11月17日的没有看到DELTA相关的数据,因为ZoomEye线上采用的“翻盖式更新”方式,很可能被11月17的的结果给覆盖了,看看这个ip的历史数据(注:历史数据查询需要高级账号以上权限,查询工具可以使用ZoomEye命令行客户端 https://github.com/knownsec/ZoomEye-python)

heige@404Team% zoomeye history 185.225.35.75 -filter=timestamp,banner|grep delta2022-08-25 17:24:57 HTTP/1.1 302 Moved Temporarily\nLocation: https://delta.milgov.site//\nServer: nginx/1.18.0 (Ubuntu)\nDate: Thu, 25 Aug 2022 09:24:53 GMT\nContent-Type: text/html\nContent-Length: 154\nConnection: keep-alive\n\n<html>\r\n<head><title>302 Found</title></head>\r\n<body>\r\n<center><h1>302 Found</h1></center>\r\n<hr><center>nginx/1.18.0 (Ubuntu)</center>\r\n</body>\r\n</html>\r\n2022-08-23 16:27:18 HTTP/1.1 302 Moved Temporarily\r\nServer: nginx/1.18.0 (Ubuntu)\r\nDate: Tue, 23 Aug 2022 08:27:09 GMT\r\nContent-Type: text/html\r\nContent-Length: 154\r\nConnection: close\r\nLocation: https://delta.milgov.site//\r\n\r\n<html>\r\n<head><title>302 Found</title></head>\r\n<body>\r\n<center><h1>302 Found</h1></center>\r\n<hr><center>nginx/1.18.0 (Ubuntu)</center>\r\n</body>\r\n</html>\r\n2022-08-18 14:07:12 HTTP/1.1 302 Moved Temporarily\nServer: nginx/1.18.0 (Ubuntu)\nDate: Thu, 18 Aug 2022 06:06:55 GMT\nContent-Type: text/html\nContent-Length: 154\nConnection: keep-alive\nLocation: https://delta.milgov.site//\n\n<html>\r\n<head><title>302 Found</title></head>\r\n<body>\r\n<center><h1>302 Found</h1></center>\r\n<hr><center>nginx/1.18.0 (Ubuntu)</center>\r\n</body>\r\n</html>\r\n

从结果来看在8月18日ZoomEye探测到的数据提示这个IP直接转跳到了https://delta.milgov.site 这个域名,另外通过virustotal还看到了一个8月22日提交的样本

https://www.virustotal.com/gui/file/a5f874900a43df6be20c480dd98b0286c4d3f21f834972a05d1a2268bd75b9b5样本是一个“正常”的word文档,内容截图如下:

由此可以看出这个是非常有针对性的钓鱼,而且非常熟悉乌克兰的风格,只是感觉这个钓鱼方式有点弯弯绕了,因为要看到这个钓鱼先要打开这个word文档,一般有实力的APT可能就直接上word 0day了?当然这个可能也跟攻击者觉得这个目标没有必要使用大杀器也是有可能的。

这个钓鱼域名delta.milgov.site处理很独特,相比正确的域名milgov之间少了个点,按以往的经验钓鱼者一般不会只注册启用一个域名,果断ZoomEye搜索delta.milgov 找到另外一个IP 62.113.110.100 转跳到 delta.milgov.host这个域名 ,这个banner方式跟前面185.225.35.75是一样的,我们再看看这个62.113.110.100的历史测绘记录:

heige@404Team % zoomeye history 185.225.35.75 -filter=timestamp,banner|grep delta2022-08-25 17:24:57 HTTP/1.1 302 Moved Temporarily\nLocation: https://delta.milgov.site//\nServer: nginx/1.18.0 (Ubuntu)\nDate: Thu, 25 Aug 2022 09:24:53 GMT\nContent-Type: text/html\nContent-Length: 154\nConnection: keep-alive\n\n<html>\r\n<head><title>302 Found</title></head>\r\n<body>\r\n<center><h1>302 Found</h1></center>\r\n<hr><center>nginx/1.18.0 (Ubuntu)</center>\r\n</body>\r\n</html>\r\n2022-08-23 16:27:18 HTTP/1.1 302 Moved Temporarily\r\nServer: nginx/1.18.0 (Ubuntu)\r\nDate: Tue, 23 Aug 2022 08:27:09 GMT\r\nContent-Type: text/html\r\nContent-Length: 154\r\nConnection: close\r\nLocation: https://delta.milgov.site//\r\n\r\n<html>\r\n<head><title>302 Found</title></head>\r\n<body>\r\n<center><h1>302 Found</h1></center>\r\n<hr><center>nginx/1.18.0 (Ubuntu)</center>\r\n</body>\r\n</html>\r\n2022-08-18 14:07:12 HTTP/1.1 302 Moved Temporarily\nServer: nginx/1.18.0 (Ubuntu)\nDate: Thu, 18 Aug 2022 06:06:55 GMT\nContent-Type: text/html\nContent-Length: 154\nConnection: keep-alive\nLocation: https://delta.milgov.site//\n\n<html>\r\n<head><title>302 Found</title></head>\r\n<body>\r\n<center><h1>302 Found</h1></center>\r\n<hr><center>nginx/1.18.0 (Ubuntu)</center>\r\n</body>\r\n</html>\r\nheige@404Team % zoomeye history 62.113.110.100 -filter=timestamp,banner|grep delta2022-09-26 20:16:58 HTTP/1.1 302 Moved Temporarily\r\nServer: nginx/1.18.0 (Ubuntu)\r\nDate: Mon, 26 Sep 2022 12:16:52 GMT\r\nContent-Type: text/html\r\nContent-Length: 154\r\nConnection: close\r\nLocation: https://delta.milgov.host//\r\n\r\n<html>\r\n<head><title>302 Found</title></head>\r\n<body>\r\n<center><h1>302 Found</h1></center>\r\n<hr><center>nginx/1.18.0 (Ubuntu)</center>\r\n</body>\r\n</html>\r\n2022-09-11 06:16:44 HTTP/1.1 302 Moved Temporarily\nDate: Sat, 10 Sep 2022 22:17:07 GMT\nContent-Type: text/html\nContent-Length: 154\nConnection: keep-alive\nLocation: https://delta.milgov.host//\nServer: nginx/1.18.0 (Ubuntu)\n\n<html>\r\n<head><title>302 Found</title></head>\r\n<body>\r\n<center><h1>302 Found</h1></center>\r\n<hr><center>nginx/1.18.0 (Ubuntu)</center>\r\n</body>\r\n</html>\r\n2022-08-28 16:10:43 HTTP/1.1 200 OK\r\nServer: nginx/1.18.0 (Ubuntu)\r\nDate: Sun, 28 Aug 2022 08:10:34 GMT\r\nContent-Type: text/html; charset=utf-8\r\nContent-Length: 5475\r\nConnection: close\r\nStrict-Transport-Security: max-age=31536000; includeSubDomains\r\nX-Frame-Options: DENY\r\nX-Content-Type-Options: nosniff\r\n\r\n<!DOCTYPE html>\n<!-- saved from url=(0035)https://delta.mil.gov.ua/auth/login -->\n<html lang="en"><head><meta http-equiv="Content-Type" content="text/html; charset=UTF-8">\n<title>Вхід в DELTA</title>\n<meta name="viewport" content="width=device-width,initial-scale=1,maximum-scale=5">....

比较有意思的看8月28日的记录,里面的banner信息:

<!-- saved from url=(0035)https://delta.mil.gov.ua/auth/login -->这个典型的浏览器“另存为”的痕迹~~ 所以由此推断攻击者早就在掌握了乌克兰的delta在互联网上的地址,并用线上的html做了钓鱼网站模板进行钓鱼攻击。由此我们知道了2个相关的钓鱼网址及IP:

delta.milgov.host 62.113.110.100delta.milgov.site 185.225.35.75

那么问题来了这个是不是同一个人搞的呢?是不是就是前面提到的乌克兰军事记者所提到的钓鱼攻击者使用的域名呢?我们先看看whois数据:

milgov.host

Domain name: MILGOV.HOSTRegistry Domain ID: D318939310-CNICRegistrar WHOIS Server: whois.reg.comRegistrar URL: https://www.reg.comRegistrar URL: https://www.reg.ruUpdated Date: 2022-10-19T21:25:11.0ZCreation Date: 2022-08-21T14:17:09.0ZRegistrar Registration Expiration Date: 2023-08-21T23:59:59.0ZRegistrar: Registrar of domain names REG.RU LLCRegistrar IANA ID: 1606Registrar Abuse Contact Email: [email protected]Registrar Abuse Contact Phone: +7.4955801111Status: serverHold http://www.icann.org/epp#serverHoldRegistry Registrant ID: e6a2209m8d-yypuoRegistrant Name: Iva SevRegistrant Organization: Private PersonRegistrant Street: Pobedy 21Registrant City: KyivRegistrant State/Province: KyivskaRegistrant Postal Code: 283018Registrant Country: RURegistrant Phone: +7.9493619731Registrant Phone Ext:Registrant Fax: +7.9493619731Registrant Fax Ext:Registrant Email: [email protected]Registry Admin ID: lsdtyv9ll8buooiiAdmin Name: Iva SevAdmin Organization: Private PersonAdmin Street: Pobedy 21Admin City: KyivAdmin State/Province: KyivskaAdmin Postal Code: 283018Admin Country: RUAdmin Phone: +7.9493619731Admin Phone Ext:Admin Fax: +7.9493619731Admin Fax Ext:Admin Email: [email protected]Registry Tech ID: ew8mjzuj7hsr8y4dTech Name: Iva SevTech Organization: Private PersonTech Street: Pobedy 21Tech City: KyivTech State/Province: KyivskaTech Postal Code: 283018Tech Country: RUTech Phone: +7.9493619731Tech Phone Ext:Tech Fax: +7.9493619731Tech Fax Ext:Tech Email: [email protected]Name Server: ns1.reg.ruName Server: ns2.reg.ruDNSSEC: Unsigned

milgov.site

Domain name: MILGOV.SITERegistry Domain ID: D316524148-CNICRegistrar WHOIS Server: whois.reg.comRegistrar URL: https://www.reg.comRegistrar URL: https://www.reg.ruUpdated Date: 2022-10-06T21:22:50.0ZCreation Date: 2022-08-08T08:02:59.0ZRegistrar Registration Expiration Date: 2023-08-08T23:59:59.0ZRegistrar: Registrar of domain names REG.RU LLCRegistrar IANA ID: 1606Registrar Abuse Contact Email: [email protected]Registrar Abuse Contact Phone: +7.4955801111Status: serverHold http://www.icann.org/epp#serverHoldRegistry Registrant ID: gawxf2jnyyepefetRegistrant Name: Iva SevRegistrant Organization: Private PersonRegistrant Street: Pobedy 21Registrant City: KyivRegistrant State/Province: KyivskaRegistrant Postal Code: 283018Registrant Country: RURegistrant Phone: +7.9493619731Registrant Phone Ext:Registrant Fax: +7.9493619731Registrant Fax Ext:Registrant Email: [email protected]Registry Admin ID: tsp9wib4hw5xw2-jAdmin Name: Iva SevAdmin Organization: Private PersonAdmin Street: Pobedy 21Admin City: KyivAdmin State/Province: KyivskaAdmin Postal Code: 283018Admin Country: RUAdmin Phone: +7.9493619731Admin Phone Ext:Admin Fax: +7.9493619731Admin Fax Ext:Admin Email: [email protected]Registry Tech ID: milgr-f4jn2copscTech Name: Iva SevTech Organization: Private PersonTech Street: Pobedy 21Tech City: KyivTech State/Province: KyivskaTech Postal Code: 283018Tech Country: RUTech Phone: +7.9493619731Tech Phone Ext:Tech Fax: +7.9493619731Tech Fax Ext:Tech Email: [email protected]Name Server: ns1.reg.ruName Server: ns2.reg.ruDNSSEC: Unsigned

显然这2个域名虽然注册的时间不太一样,milgov.site的先注册(8月8日) milgov.host的后注册(8月21),但是都是同一个注册邮箱[email protected] 另外注册地点写的都是Kyivska 这个在乌克兰军事记者写的回应是相对应的。

随后我也在我们掌握的Whois历史数据库及网上各种whois反查,[email protected]这个邮箱注册跟milgov相关的就这2个域名,同时发现这个账号上注册了一些其他的域名,而且还在注册新的一些域名,看起来都是用来钓鱼的,比如他还非常关注telgram的相关域名等

所以从上面的线索分析推断,乌克兰军事记者说的钓鱼事件是真实存在的!攻击者通过克隆真实的乌克兰DELTA系统制作了钓鱼网站模板,随后先后申请了milgov.site及milgov.host 两个钓鱼域名,然后通过邮件或者其他方式发送伪造乌克兰军方的“通告”文档,引诱乌军士兵登陆,并成功获取到了账号并登陆成功,访问13分钟后被发现并封停了账号。

细节3、DELTA使用了 Google Authenticator为什么钓鱼成功?

在靖安科技的报告里有提到:

“Butusov 的说法显然并不可信,因为 DELTA 系统用了多因素认证,仅仅有账号密码是没法登录的。用了零信任这可是你们自己刚在 NATO 上刚说的呀!”

那是不是可以说提到的“多因素认证”、“零信任”等是假的呢?这个我们只能做猜测,因为没办法直接接触到这个DELTA系统。

* 在前面提到钓鱼事件之前,DELTA系统并没有启用这些措施,也就是说可能是攻击被发现后加固加上的

* 实际上Google Authenticator能不能防御钓鱼攻击这个是可以纠结下的,理论上这种“多因素认证”也可以跟密码一样被钓鱼者捕获,后提交的真正的网站登陆接口,当然这个只是个时间差的问题,在钓鱼平台的后台写个程序自动实现完全是可行的,当然这个不是说这次攻击者就用了这些方式,这里都只是猜测。

具体真正是什么原因导致的钓鱼并登陆成功,我们就不得而知了。

细节4、Joker DPR并不是使用钓鱼攻击

如果你单独看Joker DPR跟Butusov互怼的过程,很容易就自以为的认为,上面提到的钓鱼攻击就是Joker DPR他们搞的,我估计Joker DPR及Butusov也这样认为,可能他们就一直没怼在同一个频道上?

前面我们已经基本确定钓鱼攻击是真实存在的,那么Joker DPR果断坚决否认了这一说法,当然这个也是他们互怼的核心,其实算是“认知战”,“杀人诛心”!Butusov要强调DELTA是乌克兰的希望是高科技,是吊打俄罗斯存在,这个系统是安全可靠的不可能被入侵,钓鱼那个不作数。而Joker DPR可能觉得“你是看不起谁呢?我怎么可能用那么low b的方式”

所以他们怼了起来,最后Joker DPR公开了他入侵DELTA的一些细节:也就是他们发现:

“DELTA 指挥系统的平台代码是由乌克兰武装力量 A2724 单位的军事人员编写的,这些人基本都是科技技术大学的毕业生。

A2724 部队人员在开发 DELTA 平台时,使用了 Worksection 虚拟项目管理系统(botan.worksection.com)。”

单从Joker DPR的回应来看并没有说他们是通过botan.worksection.com去搞定的,看起来原靖安科技报告也是脑补了这一过程!当然这个是一个非常脆弱的点,也是“供应链攻击”方式非常值得关注的一个点,就是开发者使用的一些协同工作的平台(不局限于代码,比如还有啥todo管理进度跟进等),从Joker DPR的后面演示视频来看并没有放出网址,还有宣称可以通过DELTA平台进一步控制士兵的诊断设备的描叙来看,Joker DPR确实具有掌握了DELTA的代码或者其他权限的可能。毕竟单目前看到的当事人的回应还没有相关的证据支持。

当然不管怎么样涉密项目里供应链是一个非常值得关注的方向~~

小结

本次案例给我带来一个启示就是物理空间面料战争等物理打击时,高度数字化的社会实现稳定、安全、可靠的网络数字空间是我们必须思考的一个问题。另外从“认知战”各种“尔虞我诈”的环境下,唯有数据才能告诉你背后的真相的真相。

网络空间测绘核心就是告诉你数据背后的真相,知道创宇在该领域浸润10余年,由此又知道创宇CEO、CTO、CSO等高管联合撰写了《网络空间测绘技术与实践》已正式开售,淘宝、京东、当当等平台都已上架,您值得拥有!

如有侵权请联系:admin#unsafe.sh