恶意文件名称:

银狐

威胁类型:

后门木马

简单描述:

“银狐”木马是一类针对企事业单位管理人员、财务人员、销售人员及电商卖家进行钓鱼攻击的木马。攻击团伙通过投递远控木马,在获得受害者的计算机控制权限后会在其系统内长期驻留,并监控用户日常操作。待时机成熟时,攻击者会利用受感染设备中已登录的聊天工具软件(如微信等)发起诈骗。此外,该家族也经常使用高仿微信号进行诈骗。

恶意文件描述

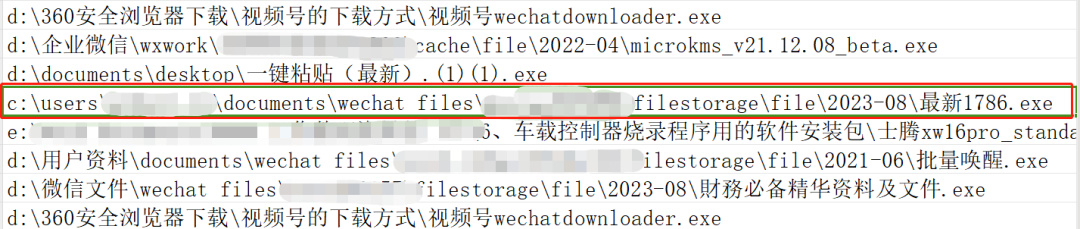

深信服深盾终端实验室在近期的运营工作中,监控到了一个新的银狐家族变种样本通过微信进行传播。

该类样本主要针对企事业单位管理人员、财务人员、销售人员及电商卖家进行钓鱼攻击,传播的路径有三种,社交媒体传播,网站传播,伪装虚假软件传播。

恶意文件分析

文件名 | 用途 |

最新1786.exe | 病毒母体文件,通过社交软件分发。 |

hrsgdsb{文件名}wknzms.jpg | 伪装成jpg文件的shellcode |

C:\Users\Public\Documents\Microsoft\UnityPlayer.dll C:\Users\Public\Documents\UnityPlayer.dll | 通过EnumWindowsW回调执行shellcode |

C:\Users\Public\Documents\ttd.exe | 白进程 |

C:\Users\Public\Documents\Microsoft\微软虚拟服务.exe | 和ttd.exe是同一个文件 |

C:\Users\Public\1.CHM | 内含经过jsjiami v6混淆的恶意JS代码 |

C:\Users\Public\1.exe | 通过SetTimer定时执行shellcode |

母体文件 最新1786.exe

第一阶段,从阿里云函数上下载恶意shellcode,并保存相应的注册表项中。云函数上存在多种shellcode,命名格式为hrsgdsb{文件名}wknzms.jpg。在该程序中共出现了113种shellcode类型。

与之前发现的样本不同的是,新样本不会直接将shellcode释放到文件中去,而是保存在特定的注册表项中。

在该版本中,shellcode会被保存到\HKEY_CURRENT_USER\Console表项的tt1和m1键值中。

老版本则会直接保存到文件中。

第二阶段,修改浏览器安全策略,并下载后续恶意组件。

修改浏览器安全策略,将zones的值设置为1201,此时浏览器触发脚本下载文件时将不会验证安全性,此功能主要用于隐藏在chm文件中恶意javascript脚本下载的文件。

随后开始下载后续组件,并隐藏病毒路径C:\Users\Public\Documents\

第三阶段,待相关组件下载完成后,开始执行相关组件。

首先通过CLSID定位并运行explore进程,再通过模拟键盘和鼠标操作,通过运行窗口运行恶意的微软帮助文档,即1.chm。这一系列操作是在很短的时间内完成的,窗口弹出的行为很难被发现。

在等待0x3e8毫秒后,关闭微软帮助文档进程,即hh.exe。执行1.exe,运行保存在注册表项中的shellcode。

通过CoCreateGuid函数创建一个唯一GUID并保存在\HKEY_CURRENT_USER\Console表项的Console_b键值中,标志着病毒初次安装。

最后伪装程序执行失败。然后结束当前进程。

伪装成文件损坏的错误窗口

1.exe主要负责定时运行保存在注册表中的shellcode代码,该shellcode代码会从C2上获取并执行后续代码。

通过SetTimer设置定时器,定时运行shellcode代码。

shellcode会尝试连接C2,并获取后续代码。C2地址为jk003.xyz。

1.chm内含经过jsjiamiv6混淆过后的恶意js代码,主要功能是下载在母体文件中下载失败的文件。

UnityPlayer.dll和ttd.exe是白利用相关的组件,在目前的版本中并未使用。ttd.exe是具有合法签名的程序,在执行时会加载UnityPlayer.dll。UnityPlayer.dll是恶意dll,在其导出函数UnityMain中,会加载保存在注册表中的shellcode,并通过EnumWindowsW回调函数中执行shellcode。

关联分析

在后续关联分析时发现了另一个版本的病毒,该版本伪装成抖音聊天软件传播。

它将主要的恶意行为放到了窗口回调函数中执行。

伪装成Shellcode的图片文件以有道云笔记共享文件的方式传播,该账号用户名为v9ptvdk6。

该账号能关联到的早的样本名为wps安装@3164.exe,经过vmprotect壳处理。符号为D:\rust\xinjzq\target\release\deps\ai360.pdb。

目前其使用共享链接已失效。https://note.youdao.com/s/PYaRsc5f

IOCs

HASH

530e915833ce9c5379541cc623e4da01

2a2fbd149b7597e77f68d40420cadf2f

fbb2bf38067cca4ba0f7a2dc3edfcdc8

0e86ffc20a4b132fe80775621cae3ab5

b2e3bdfc5558bd268f68b2701f4c633b

e821d87fcd034186ff826cee95975504

3f3b0626eb8e216da69b32df383fc8b6

be08191d7e8244cea1a039d8598e99a8

DOMAIN

jk003.xyz

116.62.103.174

URL

https://titi2-3.oss-cn-hangzhou.aliyuncs.com/hrsgdsb4647wknzms.jpg

https://titi2-3.oss-cn-hangzhou.aliyuncs.com/hrsgdsb4854wknzms.jpg

https://titi2-3.oss-cn-hangzhou.aliyuncs.com/hrsgdsb4855wknzms.jpg

https://titi2-3.oss-cn-hangzhou.aliyuncs.com/hrsgdsb5129wknzms.jpg

https://note.youdao.com/s/XpmZnBgT

https://note.youdao.com/s/QqBo1ZF5

https://note.youdao.com/s/Cg3vlJ9C

https://note.youdao.com/s/Rmfc79Iq

https://note.youdao.com/s/CH2FaMRE

https://note.youdao.com/s/8j8jOKrY

解决方案

处置建议

1. 为本地和域账户设置强密码策略,定期更改账号密码。

2. 及时更新操作系统和软件,使用杀毒软件定期查杀。

打开未知文件前使用终端安全软件进行查杀。

深信服解决方案

【深信服统一端点安全管理系统aES】已支持查杀拦截此次事件使用的病毒文件。aES全新上线“动静态双AI引擎”,静态AI能够在未知勒索载荷落地阶段进行拦截,动态AI则能够在勒索载荷执行阶段进行防御,通过动静态AI双保险机制可以更好地遏制勒索蔓延。请更新软件(如有定制请先咨询售后再更新版本)和病毒库至最新版本。

【深信服下一代防火墙AF】的安全防护规则更新至最新版本,接入深信服安全云脑,“云鉴” 服务即可轻松抵御此高危风险。

【深信服安全感知管理平台SIP】建议用户及时更新规则库,接入深信服安全云脑,并联动【深信服下一代防火墙AF】实现对高危风险的入侵防护。

【深信服安全托管服务MSS】以保障用户网络安全“持续有效”为目标,通过将用户安全设备接入安全运营中心,依托于XDR安全能力平台和MSSP安全服务平台实现有效协同的“人机共智”模式,围绕资产、脆弱性、威胁、事件四个要素为用户提供7*24H的安全运营服务,快速扩展持续有效的安全运营能力,保障可承诺的风险管控效果。

如有侵权请联系:admin#unsafe.sh