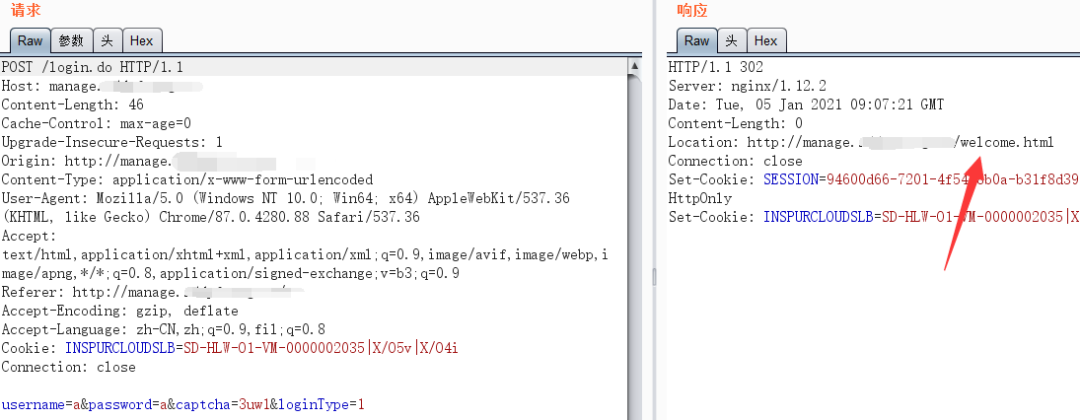

直接访问welcome.html看看http请求记录

注意到这个请求看看返回包

原文地址:https://www.yuque.com/woshikiller/izq9t0/xp5egp

若有侵权请联系删除

免责声明

由于传播、利用本公众号渗透测试网络安全所提供的信息而造成的任何直接或者间接的后果及损失,均由使用者本人负责,公众号渗透测试网络安全及作者不为此承担任何责任,一旦造成后果请自行承担!如有侵权烦请告知,我们会立即删除并致歉。谢谢!

进交流群 请添加管理员

备注:进群,将会自动邀请您加入 渗透测试网络安全 技术 官方 交流群

还在等什么?赶紧点击下方名片开始学习吧!

文章来源: https://mp.weixin.qq.com/s?__biz=MzkwMTE4NDM5NA==&mid=2247486460&idx=1&sn=7503fdd58ca61bb43ff51df21f6d2b14&chksm=c0b9e519f7ce6c0ff81a3cae4dd3e07ca0019b02ea1fd38403f64fc77e6c50ea43bc4c78a108&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh