2015年威胁情报厂商如雨后春笋发展起来。作为企业应该如何选择?2015年11月Forrester发表了一份《Vendor Landscape: S&R Pros Turn To Cyberthreat Intelligence Providers For Help》报告,是Forrester对20家情报厂商调查研究,得出的威胁情报供应商的考察和推荐报告。甲方请对号入座选择适合自己的一款。乙方也可参考参考往哪个方面发力。

考察标准

考察这些情报供应商一个很重要的环节是,他们如何收集、分析和生成情报,以支撑情报的生命周期。

情报生命周期的五个环节

收集环节

收集环节就包括开源信息的收集、技术信息收集、人力信息收集。可以通过下表列出来的具体项逐一对照考察。

开源情报

技术情报

人员情报

分析环节

在分析环节的考察,大致可归纳为两个方面

自动化分析配合有限的人力分析支持

几乎所有的情报厂商都会用自动化的来完成他们的收集、处理和分析工作。利用统计和模式来分析结构化和非结构化的数据。

自动化分析配合至关重要的人力分析支持

人力分析的好处是可以更好理解上下文,对任务的严重程度有更好的认识。人力无法scale的则依靠自动化来完成。

生产环节

网络威胁情报有三个层面,战术tactical,行动operational和战略strategic。当考察一家威胁情报供应商的时候,就可以问问他们提供的情报如何支撑这三个方面的情报。

Tactical Cyberthreat Intelligence

这个层面的情报往往聚焦在现在和当前一小段时间内。战术情报往往就是指技术情报。是一些简单的indicator。例如对日常媒体头条的分析,快速传播的新的热点报告,恶意软件分析报告,原始信息报告,对你的或者商业合作伙伴的基建设施的实时攻击。威胁情报feed(ip,域名,url)

Operational Cyberthreat Intelligence

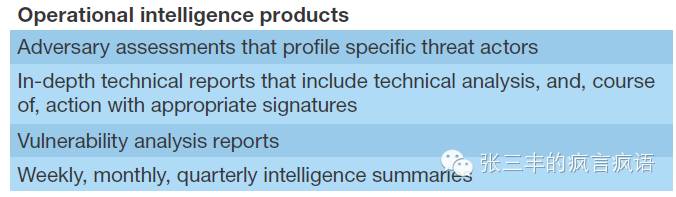

这个层面的情报聚焦在动机,意图和对手的能力上。关心对手是如何计划,组织,支撑他的攻击运动和主要的手法。对手的TTP(tactics, techniques, and procedures)是Operational情报的关键组成部分。它聚焦在近端时期内。往往指的是对手情报(adversary intelligence)

Strategic Cyberthreat Intelligence

这个层面的情报完美的状态是通知给业务决策层关于风险和潜在威胁。安全专家以此层面的情报来决定在安全上的投入情况。

最后还是回到情报金字塔里面,金字塔里提到的indicator,是表明用不同层面的indicator去对抗时,对手所受到打击的疼痛程度。当用越底层的indicator做对抗时,对手越是容易绕过,例如拦截一个IP地址,对手很容易就换一个IP地址,而换一个域名又比换IP地址要稍微难一点点。那么在考察情报供应商的时候,越是能提供金字塔顶端的TTP层面的供应商就表明越是有能力。

推荐厂商

话不多说,直接上图,根据以上的评选策略,以及Forrester访谈和调查得出来的20家威胁情报厂商测评表。

BitsightTechnologies AnubisNetworks,提供“战术情报”的feed,例如恶意DNS,恶意软件分析,恶意站点分析,社交网站feed等。2015年6月得到2300万B轮投资。

CrowdStrike,这家就不多说了,反正也不对我朝服务。他提供主要针对“对手”的情报,一直跟着国家支持的,犯罪类的,黑客主义的,活跃的攻击对手。

Cyjax,英国公司,监控深网和黑网的地下市场。监控客户的品牌,寻找泄露的信息,和被攻陷的主机信息。

Cytegic,以色列公司提供战略层面的情报,收集博客、论坛、社交网络的技术情报,通过关联趋势和模式分析,为地缘政治和商业部门提供网络威胁的预测。

Cyveillance,提供基于云的开源情报分析平台——CyberThreat Center (CTC)。

Digital Shadows,base在伦敦和旧金山,提供开源情报,走英国银行Bank of England的框架路线。支持CBEST 和STAR标准。

Emerging Threats,这家就是老牌的snort规则库的厂商了。

FireEye/Mandiant,大家都没少看他的报告了。

Flashpoint,聚焦在犯罪威胁攻击,这家厂商混在恶意软件、欺诈、网络犯罪的论坛里面。还会监控BitTorrent,IRC等资源。2015年4月拿到500万A轮投资。

Intel 471,针对网络犯罪类提供原始的情报数据。

IID,提供技术情报,例如恶意IP,URL,主机名,域名等的feed。其他几家情报厂商像ProofpointEmerging Threats和Flashpoint都有和他交换。

iSight Partners,大厂商,在16个国家运作,支持24种语言。提供包括网络犯罪,网络攻击运动,黑客主义,关键的基础设施,漏洞和利用等的情报,即将IPO的节奏。

Norse Corporation,应该是最开始搞全球地图可视化攻击信息飞来飞去的。

Recorded Future,提供基于SaaS的开源情报分析平台。

SurfWatch Labs,通过收集开源的情报提供战略层面的情报。例如同行业内的比较攻击趋势以为决策层提供安全投入的参考。

Symantec,赛门铁克的DeepSight,提供安全风险,漏洞,IP,URL,域名信用库情报。

Verisign iDefense,有超过40个专门的分析师,精通20种语言。提供犯罪活动,网络犯罪和黑客主义的威胁攻击者情报。也提供漏洞情报。

Wapack Labs,针对攻击运动和犯罪威胁提供攻击对手的情报。涵盖技术层面到战略层面。包括TTP信息。

Webroot,提供反钓鱼,文件,IP,移动app,网站信息的feed。

ZeroFox,提供针对通过社交媒体的钓鱼和恶意传播攻击的开源情报,提供的feed包括社交媒体中的URL,IP,DNS,地理位置信息,恶意威胁数据。跟Checkpoint,Intel,OpenDNS和Splunk都有合作。

除此以外,还可以参考一下2015年各大厂商的融资情况:

作者最后提的几点忠告:

不要被这些厂商所宣称的“大量”吓倒,那些五百万endpoint,成千上百的网络sensors等等,如果不能产生跟你的组织或者威胁模型有关系的威胁情报,那都是白谈。

要坚持“透明度”。必须要警惕那些不提供任何有关收集能力细节的厂商。100%透明是不可能的,厂商都希望保他们的来源和方法。但是总得找个折中的办法透露些什么。

理解厂商是如何“提取”他们的情报的。有些厂商更侧重于基于规则的引擎,或者预测性分析,而另一些厂商会有额外层面的人力分析,弄清楚这个technical-to-human的分析比率,越是能够提供人力分析能力的,越是昂贵。针对人力分析,厂商是否有固化的分析模型,例如著名的“钻石模型”来分析入侵行为。

“售后服务”也很重要。厂商应该可以持续的为你投入时间和你一道讨论情报的收集和产生以满足你目前和未来的需求。

关注情报的整合能力,情报如果不能结合企业实际那就不是actionable的情报。战术情报应该和安全控制和操作能够相结合,战略情报应该和决策流程相结合。看看哪个厂商可以既提供这样的portals也提供API的。

Forrester报告下载地址:

链接: http://pan.baidu.com/s/1jHgpvGq

密码: w5ki

欢迎关注zsfnotes的公众号

如有侵权请联系:admin#unsafe.sh