漏洞简述

思科官方在2020年5月6号发布Cisco Adaptive Security Appliance(ASA)和Firepower Threat Defense(FTD)软件web服务目录遍历漏洞(CVE-2020-3187)通告。该漏洞允许未授权的远程攻击者在目标系统上删除web服务文件系统上的文件。

该漏洞目前影响配置启用AnyConnect或WebVPN的设备,无法操作ASA或FTD系统文件或底层操作系统(OS)文件。同时,当设备重新启动后,删除的文件会被还原。

目前已有PoC公开发布,河马安全研究响应小组建议广大用户第一时间安装补丁。

漏洞分析

【提示】 该部分分析仅用于研究学习所用,请勿发起攻击测试。

在思科的ASA设备中,webvpn服务主要是通过lua脚本的方式完成逻辑交互部分。

-- Copyright (C) 2006-2008 by Cisco Systems, Inc.

dofile("/+CSCOE+/portal_inc.lua")SET_HTTP_RESP_HEADER(AWARE_HDR_CONTENT_TYPE,"text/plain")

local token = HTTP_COOKIE_BY_NAME ("token") or "" -- set token

local session = SESSION_GET_ID (token) -- step in

ADD_HTTP_RESP_HEADER("webvpn", session or "")

其中SESSION_GET_ID函数来自portal_inc.lua脚本中

-- code snippet portal_inc.luafunction SESSION_GET_ID (token)

local session = nil

if nil == token then

return session;

end

local name = "/sessions/" .. token -- path traversal

local a = lfs.attributes (name)

if a and a.mode == "file" then

local fp = io.open (name, "r")

if nil ~= fp then

session = fp:read ("*all")

fp:close ()

os.remove (name) -- trigger file delete

end

end

return session

end

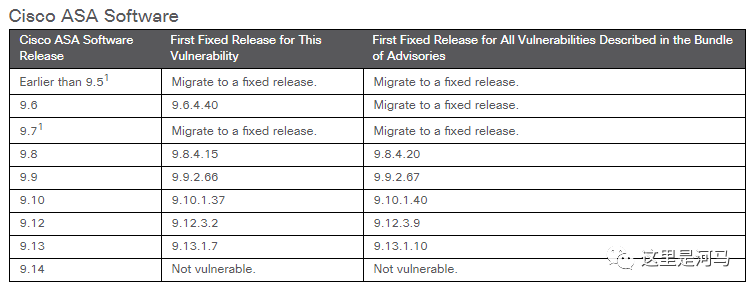

影响版本

修复建议

及时安装思科官方提供的最新补丁

参考

https://tools.cisco.com/security/center/content/CiscoSecurityAdvisory/cisco-sa-asaftd-path-JE3azWw43

扫码关注我们

如有侵权请联系:admin#unsafe.sh