![]()

第519期

你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

1、Windows 11 :微软宣布推出云端操作系统,可在任何联网设备上运行

微软宣布计划在云端推出Windows 11,允许用户在任何有互联网连接的设备上运行新操作系统。这意味着您将能够在智能手机、平板电脑、笔记本电脑甚至电视上使用 Windows 11,无论它们使用什么操作系统。

为此,微软将使用其Azure 云平台,该平台已经为流媒体游戏和应用程序提供服务。用户将能够通过浏览器或特殊应用程序连接到Windows 11,并获得完整的桌面,并且能够从Microsoft Store安装程序和游戏。

微软表示,云中的 Windows 11 将快速、安全,并将支持新操作系统的所有功能,例如新设计、小部件、Snap 布局和 Snap Groups。此外,用户将能够在不同设备之间同步数据和设置,并从中断处继续工作。

所有用户都可以通过订阅方式使用云中的 Windows 11,订阅费用约为每月 10 美元。新服务的首次测试将于今年年底开始,计划于 2024 年初全面推出。

Clop勒索软件组织在其暗网泄露网站上新增了 5 名 MOVEit 攻击受害者,其中包括工业巨头施耐德电气和西门子能源。施耐德电气和西门子能源都提供用于全球关键国家基础设施的工业控制系统 (ICS)。

以下是添加到该组织泄露网站的受害者列表:

![]()

![]()

威胁行为者声称利用最近披露的 MOVEit Transfer 漏洞 CVE-2023-34362攻击了数百家公司。

MOVEit Transfer 是一种托管文件传输,企业可以使用它通过 SFTP、SCP 和基于 HTTP 的上传来安全地传输文件。

该漏洞是一个SQL注入漏洞,未经身份验证的攻击者可以利用它来获得对MOVEit Transfer数据库的未经授权的访问。

Microsoft 认为Clop 勒索软件团伙 (又名 Lace Tempest )发起了利用MOVEit Transfer平台中的 零日漏洞(编号为 CVE-2023-34362 )的活动 。

利用 MOVEit Transfer 零日攻击的勒索软件攻击的受害者名单包括 美国能源部、 英国航空公司、 Boots、 BBC、爱尔兰航空、 Ofcom、 壳牌、罗切斯特大学和Gen Digital。

美国政府悬赏高达 1000 万美元,以获取将 CL0P 勒索软件团伙或任何其他针对美国关键基础设施的威胁行为者与外国政府联系起来的信息。

这笔赏金由美国国务院的正义奖励计划支付。

美国国务院的正义奖励 (RFJ) 计划是一项政府反恐奖励计划,为防止、破坏或定罪参与危害美国利益的个人提供信息提供金钱奖励。

美国政府对有助于逮捕、定罪或定位威胁行为者的信息提供奖励。

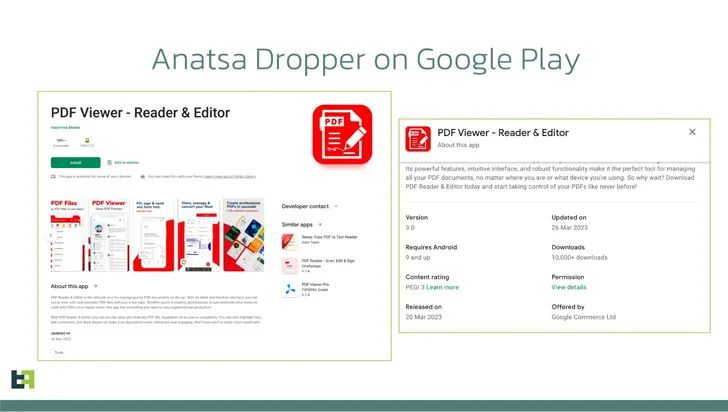

自 2023 年 3 月开始,安全专家观察到一种新的 Android 恶意软件活动将 Anatsa 银行木马推向美国、英国、德国、奥地利和瑞士的银行客户。ThreatFabric在周一发布的一份分析报告中表示:“Anatsa 背后的攻击者旨在窃取用于在移动银行应用程序中授权客户的凭据,并执行设备接管欺诈 (DTO) 来发起欺诈交易。”这家荷兰网络安全公司表示,迄今为止,受 Anatsa 感染的 Google Play 商店植入应用程序的安装量已超过 30,000 次,这表明官方应用程序店面已成为该恶意软件的有效传播媒介。Anatsa 也被称为 TeaBot 和 Toddler,首次出现于2021 年初,据观察,它伪装成看似无害的实用程序应用程序,例如 PDF 阅读器、二维码扫描仪和 Google Play 上的双因素身份验证 (2FA) 应用程序来吸引用户' 证书。此后,它已成为最多产的银行恶意软件之一,针对全球近 600 家金融机构。该木马具有类似后门的功能来窃取数据,并且还执行覆盖攻击,以通过滥用其对 Android 辅助服务 API 的权限来窃取凭证和日志活动。它可以进一步绕过现有的欺诈控制机制来进行未经授权的资金转移。ThreatFabric 指出:“由于交易是从目标银行客户经常使用的同一设备发起的,因此据报道,银行反欺诈系统很难检测到该交易。”在 ThreatFabric 观察到的最新活动中,dropper 应用程序一旦安装,就会向 GitHub 页面发出请求,该页面指向托管恶意负载的另一个 GitHub URL,其目的是通过将自己伪装成应用程序加载项来欺骗受害者。人们怀疑用户是通过粗略的广告被引导到这些应用程序的。该植入程序的一个值得注意的方面是它使用受限的“REQUEST_INSTALL_PACKAGES”权限,该权限已被通过 Google Play 商店分发的流氓应用程序反复利用,以在受感染的设备上安装其他恶意软件。应用程序的名称如下 -所有文档阅读器和编辑器

(com.mikijaki.documents.pdfreader.xlsx.csv.ppt.docs)

所有文档阅读器和查看器(com.muchlensoka.pdfcreator)

PDF 阅读器 -编辑和查看

PDF (lsstudio.pdfreader.powerfultool.allinonepdf.goodpdftools)

PDF 阅读器和编辑器 (com.proderstarler.pdfsignature)

PDF 阅读器和编辑器 (moh.filemanagerrespdf)

据称,所有五个相关的滴管应用程序均在首次发布后进行了更新,很可能是在首次提交期间通过应用程序审核流程后试图偷偷溜走恶意功能。根据目标金融应用程序的数量,Anatsa 最感兴趣的国家/地区包括美国、意大利、德国、英国、法国、阿联酋、瑞士、韩国、澳大利亚和瑞典。名单中还包括芬兰、新加坡和西班牙。ThreatFabric 表示:“Anatsa 的最新活动揭示了银行和金融机构在当今数字世界中面临的不断变化的威胁形势。” “最近的 Google Play 商店分发活动 [...] 证明了移动欺诈的巨大潜力,以及采取主动措施应对此类威胁的必要性。”4、俄罗斯国内推出首个开源RTK-Phoenix存储库

俄罗斯开发人员在俄罗斯推出了第一个RTK-Phoenix存储库 ,其中包含经过安全测试的软件包和开放库。该存储库的作者认为,俄罗斯联邦国家机构和俄罗斯公司的网络资源越来越多地受到网络攻击。造成这种情况的原因之一是内部开发的企业应用程序和服务中存在漏洞,以及开源软件的使用,而开源软件的安全性越来越低。开源软件中经常嵌入恶意功能,这不仅会降低软件的质量,还会导致个人数据泄露、破坏网站功能等。为了减少这些网络风险,开发了该存储库。RTK-Phoenix专注于俄罗斯市场。它基于一个解决方案,该解决方案本身可以检测所有第三方组件,无论是开源还是二进制形式。RTK-Phoenix 是一个存储库,是检查开源包、库及其存储的综合解决方案。该产品包含代码安全监控工具,包括针对漏洞的应用程序代码分析器和其他信息安全工具。子系统根据检查结果得出关于使用包和库的可能性或禁止的结论。该软件还检查所有子项,即传递性开源依赖项。该存储库以在线和离线模式工作,支持检查安全性的功能,存储并向开发团队提供 maven、pypi、deb、rpm、gem、npm、nuget 格式的安全工件,其中 php、go、dart 将是近期添加和docker。创建俄罗斯开源软件存储库的想法是由总理米哈伊尔·米舒斯京于 2021 年 9 月首次提出的。2022 年 10 月,俄罗斯信息技术发展基金会 (RFRIT) 宣布参与该项目(这已写入政府法令)。创建存储库的实验于 2023 年 3 月 21 日开始,将于 2024 年第二季度结束。为此,数字发展部 提议拨款 13亿卢布。来自 Rosinfokominvest 基金。这些资金的接收者将是 RFRIT,然后将其转给 ANO Open Source(创始人包括 VK、Rostelecom、Innopolis University、T1 group 等组织)。同时,ANO 将制定存储库创建的职权范围。

文章来源: https://mp.weixin.qq.com/s?__biz=MzA5ODA0NDE2MA==&mid=2649785174&idx=2&sn=f09239677a841dd4137d575ae5311967&chksm=8893b339bfe43a2f92e68b4cfa4b100276d22e41869fce7329dc0d4aa2ab8fac276192ee7295&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh