恶意文件家族:

BlackStore

威胁类型:

勒索病毒

简单描述:

BlackStore勒索软件加密文件后会给文件添加“.BlackStore”的文件后缀,且会释放包含BlackStore字样的勒索信,因此将其命名为BlackStore。

恶意文件描述

深信服深盾终端实验室在近期的运营工作中,通过分析发现BlackStore勒索病毒从其战术点及技术点来看均与Proxima勒索软件存在较大的关联,而Proxima勒索软件从诞生之日起已衍生出众多变种,包含BlackShadow、Cylance、Merlin等,该家族可能会攻击俄罗斯国家的组织。

恶意文件分析

ATT&CK

TA阶段 | T技术 | S技术 | 动作 |

TA0001 初始访问 | T1133 外部远程服务 | N/A | 使用合法凭据登录到外部VPN、Citrix,SSH等其他远程服务 |

TA0002 执行 | T1059 命令和脚本解释器 | T1059.003 Windows Command Shell | 使用一系列Windows命令,如ping、schtasks等 |

T1053 计划任务/工作 | T1053.005 计划任务 | 通过计划任务在系统重启后依然能执行勒索软件 | |

T1106 原生API | N/A | 使用多个系统API 函数如GetLogicalDriveStringsW 执行功能 | |

T1047 WMI | N/A | 使用 wmic.exe 删除卷影副本 | |

TA0004 提权 | T1134 访问令牌操纵 | N/A | 使用AdjustTokenPrivileges来赋予程序自身进行调试SeDebugPrivilege、创建备份SeBackupPrivilege、加载驱动程序SeLoadDriverPrivilege以及关闭本地系统的权限SeShutdownPrivilege等权限 |

TA0005 防御规避 | T1070 指标清除 | T1070.004 文件删除 | 勒索程序执行后,删除勒索样本文件 |

TA0007 发现 | T1049 系统网络连接发现 | N/A | 枚举所有连接的驱动器 |

T1057 枚举进程 | N/A | 枚举当前系统环境中所有正在运行的进程 | |

T1083 文件和目录发现 | N/A | 查询指定的文件、文件夹和文件后缀 | |

TA0040 影响 | T1490 阻止系统恢复 | N/A | 删除卷影副本,禁用Windows系统恢复功能 |

T1489 终止服务 | N/A | 终止与数据库、办公软件等相关的进程和服务 | |

T1486 为影响而加密的数据 | N/A | 加密计算机上的文件 | |

T1485 数据销毁 | N/A | 清空回收站 |

功能分析:

样本启动后,会加密系统中的文件,并释放勒索信以诱使受害者通过勒索信中的联系方式与攻击者进行沟通及缴纳赎金,被加密文件添加扩展“.BlackStore”,勒索信文件名“BlackStore_Help.txt”,勒索信中展示受害者可以通过受害者ID和邮箱与攻击者取得联系,其中勒索信中并未表明赎金金额及支付方式。

勒索程序执行后系统文件系统如下所示:

BlackStore_Help.txt勒索信内容如下所示:

主要功能如下所示:

隐藏控制台窗口,从而可以在后台运行病毒程序,避免被发现。

获取当前进程的访问令牌并启用进程的如下特权,通过调整病毒进程的权限,从而获取更高的权限,以便后续执行危险的操作:

特权值 | 描述 |

SeDebugPrivilege | 允许进程调试其他进程并访问系统内核和调试API。 |

SeRestorePrivilege | 允许进程访问备份文件和文件夹,并将它们还原到原始状态。 |

SeBackupPrivilege | 允许进程访问备份文件和文件夹,并将它们备份到另一个位置。 |

SeTakeOwnershipPrivilege | 允许进程获取文件和文件夹的所有权,并修改它们的安全描述符。 |

SeAuditPrivilege | 允许进程启用或禁用系统审核功能,并访问审核日志。 |

SeSecurityPrivilege | 允许进程修改系统安全设置,如安全策略和安全描述符。 |

SeIncreaseBasePriorityPrivilege | 允许进程提高其基本优先级,以获得更多的CPU时间。 |

该病毒可以添加如下命令行参数:

参数 | 描述 | 可供选择的值 |

-path | 要加密文件的路径 | 文件路径 |

-mode | 运行模式 | full|fast|split|custom |

-priority | 处理优先级 | off或空 |

-skip | 分块加密间隔大小 | 默认间隔为4MB |

-power | 加密完成后要执行的操作 | restart|shutdown |

-console | 是否在控制台中显示输出 | 包含该参数即表示在控制台显示输出 |

-nomutex | 是否禁用互斥体 | 包含该参数即表示禁用互斥体 |

-nonetdrive | 是否加密网络驱动器 | 包含该参数即表示不加密网络驱动器 |

-nodel | 未知 | 未知 |

创建互斥量Global\\BlackStoreMutex,避免勒索程序重复运行,从而导致数据被重复加密或者系统崩溃。

创建计划任务”Windows Update BETA”,使用ShellExecuteW执行创建计划任务的命令,借以可以实现系统每次启动时重新运行勒索程序。

将无权限操纵的文件及遍历的时间,写入文件名为Black.dll,实则为文本文件的日志文件,文件目录为桌面。

设置当前进程的优先级为“高”并且禁用系统关闭时的弹窗提示。

清空回收站,避免受害者从回收站中恢复自己曾经删除的文件。

使用WMI查询Win32_ShadowCopy类来获取系统中所有的卷影并删除。

通过枚举系统中所有的驱动器,找到未被挂载的卷,然后将其挂分配到一个可用的盘符。因为在计算机系统中,用户无法访问未被分配盘符的存储设备。

设置勒索程序执行后是否对系统执行关机或重启操作,从而中断合法用户对计算机资源的访问,同时也会妨碍安全人员事件响应和溯源工作。

该函数的主要作用是在程序运行时删除自身,通过调用 ShellExecuteW 函数打开 cmd.exe,在后台执行一个 ping 命令,等待 5 秒钟,然后删除当前程序的可执行文件。

在C:\ProgramData目录下创建文件Brlg.sys,并使用cmd.exe执行该文件,清除可用磁盘空间。

文件名 | 文件MD5 |

Brlg.sys | ab65af4349e7c5b0872c8b808d036980 |

删除当前进程的可执行文件,并且命令行参数可以选择重启或关闭计算机。

该函数首先创建了一个名为“Global\FSWiper”的互斥体,然后获取系统信息,包括CPU数量和逻辑驱动器信息。接着,代码使用GetLogicalDrives函数获取逻辑驱动器的位掩码,并遍历每个驱动器。如果驱动器存在,则创建一个线程来删除该驱动器上的文件。每个线程都将文件名作为参数传递给StartAddress函数。如果创建的线程数等于处理器数量,则等待所有线程完成。完成后,代码释放内存并退出进程。

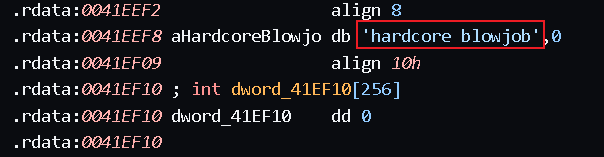

程序内置“hardcore blowjob”单词,目的未知。

该勒索软件使用ChaCha20/8与Curve25519结合的加密算法对文件执行加密操作。使用BCryptGenRandom函数生成32byte的私钥.使用Curve25519椭圆曲线Diffie-Hellman(ECDH)密钥交换协议,通过生成的私钥计算内置与勒索程序中的32byte的公钥,从获取到的公钥中计算SHA256哈希值,将其作为ChaCha20/8加密算法的密钥。使用ChaCha20/8流密码算法对数据进行加密。

避免加密的文件目录

Drive File Stream|Windows|DriveFS|Microsoft

OneDrive|$Windows.~bt|$windows.~ws|windows.old|windows nt|All

Users|Boot|Intel|PerfLogs|System Volume

Information|MSOCache|$RECYCLE.BIN|Default|Config.Msi|tor

browser|microsoft|google|Microsoft Visual Studio 16.0|Anydesk|WindowsApps|Windows

Defender|AVG|Mozilla Firefox|Comms|Package

Cache|SoftwareDistribution|USOPrivate|USOShared|qmlcache|Opera Software|Mozilla|MicrosoftHelp|Foxit

Reader|ESET|yapin|YandexBrowser|Yandex.Telemost|Yandex.Notes|Yandex.Disk.2|SearchBand|BrowserManager|RaiDrive|KasperskyLab|YandexDisk2|Kerio|VPN Client|WindowsPhotoViewer|Windows Portable Devices|WindowsPowerShell|Windows

Sidebar|Microsoft.NET|Web Components|Reference Assemblies|Radmin Viewer 3|MSBuild|Internet Explorer|AVAST

Software|InstallShield Installation Information|Foxit Software|Microsoft Analysis Services|Uninstall Information|EPSON Software|DVD

Maker|Cisco|Microsoft Visual Studio 8|KMSAutoS|radmin|JC-WebClient|KMSAuto|Windows

Journal|MegaRAID Storage Manager|Microsoft SDKs|Opera

避免加密的文件扩展

386|adv|ani|bat|cab|cmd|com|cpl|cur|deskthemepack|diagcab|diagcfg|diagpkg|dll|drv|exe|hlp|icl|icns|ico|ics|idx|ldf|lnk|mod|mpa|msc|msp|msstyles|msu|nls|nomedia|ocx|prf|ps1|rom|rtp|scr|shs|spl|sys|theme|themepack|wpx|lock|hta|msi|pdb|search-ms|BlackStore

避免加密的文件名

ntldr|ntuser.dat|bootsect.bak|ntuser.dat.log|autorun.inf|thumbs.db|iconcache.db|bootfont.bin|boot.ini|desktop.ini|ntuser.ini|bootmgr|BOOTNXT|YandexDisk2.exe|rdp|BlackStore_Help.txt|Brlg.sys|Black.dll|B.bmh

默认情况下对包含如下后缀的文件执行加密操作

4dd|4dl|accdb|accdc|accde|accdr|accdt|accft|adb|ade|adf|adp|arc|ora|alf|ask|btr|bdf|cat|cdb|ckp|cma|cpd|dacpac|dad|dadiagrams|daschema|db-shm|db-wal|db3|dbc|dbf|dbs|dbt|dbv|dbx|dcb|dct|dcx|ddl|dlis|dp1|dqy|dsk|dsn|dtsx|dxl|eco|ecx|edb|epim|exb|fcd|fdb|fic|fmp|fmp12|fmpsl|fol|fp3|fp4|fp5|fp7|fpt|frm|gdb|grdb|gwi|hdb|his|idb|ihx|itdb|itw|jet|jtx|kdb|kexi|kexic|kexis|lgc|lwx|maf|maq|mar|mas|mav|mdb|mdf|mpd|mrg|mud|mwb|myd|ndf|nnt|nrmlib|ns2|ns3|ns4|nsf|nv2|nwdb|nyf|odb|oqy|orx|owc|p96|p97|pan|pdm|pnz|qry|qvd|rbf|rctd|rod|rodx|rpd|rsd|sas7bdat|sbf|scx|sdb|sdc|sdf|sis|spq|sql|sqlite|sqlite3|sqlitedb|temx|tmd|tps|trc|trm|udb|udl|usr|v12|vis|vpd|vvv|wdb|wmdb|wrk|xdb|xld|xmlff|abcddb|abs|abx|accdw|adn|db2|fm5|hjt|icg|icr|lut|maw|mdn|mdt|ibd|zip|back|bak|backup|tar|rar|xls|xlsx|diff|zip1

避免终止的进程名

nativeproxy|googledrivesync|AnyDesk|TeamViewer|Yandex|googledrive|OneDrive|DropBox|GoogleDriveFS|Radmin

通过上述避免加密的文件名和文件目录中包含Kaspersky和Yandex推测,该勒索软件的目标群体可能是安装Kaspersky或Yandex的俄罗斯国家的用户。因为Kaspersky和Yandex是俄罗斯的知名公司,拥有广泛的用户群体和影响力,该勒索家族可能希望避免引起俄罗斯当局的过度关注和反击。同时通过避免加密这些公司的相关文件,也可以减少他们被发现和追踪的风险。

IOCs

勒索信

d6d2674f15c707066f1197bdf524a490

勒索样本

a7f0dd0cb9991516f790ec44755409b5

48ca1a9e90362efaa21bd255edde92c0

释放的文件

ab65af4349e7c5b0872c8b808d036980

解放方案

处置建议

1. 为本地和域账户设置强密码策略,定期更改账号密码

2. 及时更新操作系统和软件,使用杀毒软件定期查杀。

深信服解决方案

【深信服统一端点安全管理系统aES】

已支持查杀拦截此次事件使用的病毒文件,aES全新上线“动静态双AI引擎”,静态AI能够在未知勒索载荷落地阶段进行拦截,动态AI则能够在勒索载荷执行阶段进行防御,通过动静态AI双保险机制可以更好地遏制勒索蔓延。不更新也能防护;但建议更新最新版本,取得更好防护效果。

如有侵权请联系:admin#unsafe.sh