导语:通过结合使用Cortex XDR和AutoFocus威胁情报服务,Unit 42发现了最近的Trickbot攻击活动,该活动利用合法的云服务提供商来掩盖恶意行为。

0x01 样本描述

通过结合使用Cortex XDR和AutoFocus威胁情报服务,Unit 42发现了最近的Trickbot攻击活动,该活动利用合法的云服务提供商来掩盖恶意行为。

Trickbot是一个著名的模块化凭据窃取者,于2016年首次发现。由于函数和代码库的相似性,它被认为是另一个著名的凭据窃取者,称为Dyreza或Dyre的变种。由于其模块化,Trickbot的攻击者可以通过从命令和控制(C2)服务器中检索其他模块来使用不同的功能。这些功能包括蠕虫功能(即将自身复制到其他设备),电子邮件收件箱解析器和网络侦查等功能。

在2019年11月7日至8日之间,我们确定了Trickbot分发活动,该活动通过网络钓鱼电子邮件发送,主题是使用薪水或年度奖金等主题,如下所示。

“Re: <Company Name> annual bonus document is ready” “Re: annual bonus form for <name>” “RE: <name> Payroll notification” “RE: <Company Name>Payroll notification”

通常,Trickbot和类似工具使用带有恶意文档附件的垃圾邮件作为其攻击者选择的传递机制有关,这可能是由于使用方便,相对较低的资源成本和较高的成功率。在此攻击系列中,攻击者不仅仅依靠电子邮件附件,还提供了指向看似合法的Google文档的链接,该文档本身包含指向托管在Google云端硬盘上的恶意文件的链接。为了进一步消除恶意行为,攻击者利用了一个称为SendGrid的合法电子邮件传递服务(EDS)来分发初始电子邮件,并将文档中的Google Drive链接隐藏在SendGrid URL后面。

将用户完全重定向到Google云端硬盘上托管的文件后,便会下载可执行文件。该可执行文件是一个下载工具,用于检索Trickbot payload。

0x02 攻击细节

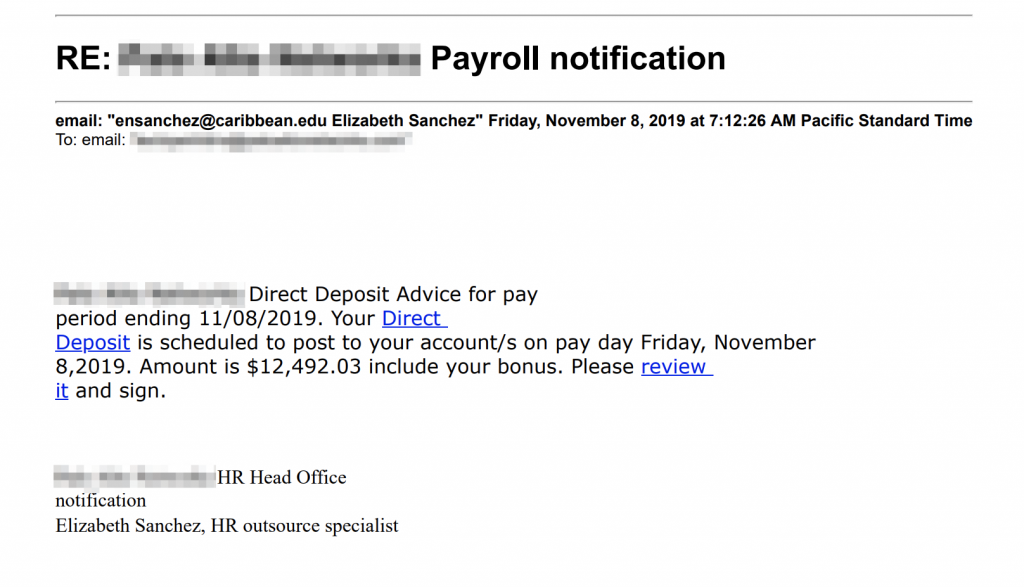

攻击者发送的电子邮件来自.edu电子邮件地址中的个人,这些电子邮件可能已被对手破坏。然后,他们使用SendGrid的EDS分发电子邮件。这使得绕过电子邮件过滤器的可能性更高了,因为它是世界各地组织使用的流行服务。电子邮件的正文包含与主题和链接一致的诱饵文本,这些主题和链接利用了Click Tracking的SendGrid函数,该函数将通知发送回电子邮件的发件人以进行跟踪。以下截图显示了收到的电子邮件的示例:

图1. Trickbot网络钓鱼电子邮件的截图

受害者单击链接后,他们将被重定向到Google Doc文档,该文档具有指向托管在Google云端硬盘上的文件的链接。该文件是一个简单的下载器,具有单一功能,即检索Trickbot payload,然后在受害主机上执行它。攻击流程如图所示。

图2. Trickbot攻击链

在此系列中,我们确定了两个下载器:

这两个下载器均由PERISMOUNT LIMITED签名,并向 Windows用户显示为Microsoft Word文档,如图所示。由于大多数Windows部署中均默认设置为不显示文件扩展名,因此这些文件不会以明显的可执行文件形式显示给受害者。一旦受害者执行了这些文件,就会显示诱饵弹出窗口,以减少对任何恶意行为的怀疑。无论用户单击“确定”还是关闭弹出窗口,该文件仍将继续下载和安装Trickbot payload。在这种情况下,payload是MHk6kyiq.Z6O的文件,并保存在用户的temp目录中,最终将在该目录中执行该文件。

图3.使用Microsoft Word图标的下载器

图4.从下载器弹出诱饵窗口

使用Cortex XDR和AutoFocus,我们观察到受害者一旦执行了文件,它们便会从第一级C2服务器检索相应的Trickbot payload。对这些域的分析表明,它们是由合法组织拥有的,这表明攻击者能够破坏合法服务器并将其劫持,作为其交付基础结构的一部分。这种策略进一步增加了对手逃避的可能性,因为这些域不太可能被归类为恶意域,并且在某些情况下,对于目标组织实际上可能具有合法的业务用例。

下表描述了每个Trickbot payload使用的下载程序和URL。

AutoFocus威胁情报服务通过标记系统立即将两个payload nfdsus12.exe和nfdusdarm.exe标识为Trickbot。AutoFocus标签是行为的分组,用于立即识别特定的恶意软件家族,威胁参与者,活动或漏洞利用。这些标签由Unit 42研究团队开发和维护,并随着威胁的发展而不断更新。

图5. AutoFocus中的Trickbot payload标记

该特定变体似乎是Trickbot的较新版本,使用文件路径%APPDATA%\ cashcore来存储其文件和配置。一旦执行payload,它将以挂起状态产生一个子进程(svchost.exe),用恶意代码替换内存,然后继续该进程。从那里收集基本系统信息,并将尝试与其第二阶段C2基础结构进行通信以检索其他模块。

使用Cortex XDR及其数据分析处理引擎,我们能够通过因果链功能验证此活动,如图所示。

Cortex XDR因果关系链

此工作流程说明了所描述的攻击链:

1、初始下载器statementreport.exe由用户执行

2、执行HTTPS GET请求以精简[.]in/upp.php

3、payload文件MHk6kyiq.Z6O已下载到受害者并保存在用户的temp文件夹中。

4、payload由下载器执行,下载器终止

5、payload被重命名为дввшгаоа.exe并复制到用户%APPDATA%\ cashcore目录

6、在%APPDATA%\ cashcore目录中创建了文件versioninfo.ini。该文件类似于使用文件settings.ini的较旧Trickbot变体。与settings.ini不同,versioninfo.ini不会被加密或混淆,但包含的随机数据看起来像合法的ini文件。

7、дввшгаоа.exe的一个实例svchost.exe,然后将其与所述payload Trickbot注入。在此示例中,运行了一个内置的网络侦查模块,该模块枚举了受害主机和网络。

8、为了持久化,此Trickbot变体创建了一个名为“ 系统缓存服务”的计划任务,该任务计划在用户登录时运行,并在首次执行后每11分钟检查一次以查看其是否已在运行。

0x03 相关攻击

使用AutoFocus,我们使用URL中的字符串supp.php作为枢纽点来搜索从该URL传递的其他文件。还发现了另外五个都被标记为Trickbot的样本,总共七个样本。这些示例使用了不同的C2交付服务器,但是行为上是相同的。另外两台C2服务器也似乎是合法域,可能已被对手攻陷并劫持。有关这些样本的详细信息,请参见下表。

在AutoFocus中执行另一次搜索以查找任何File Activity中字符串Cashcore的出现,揭示了800多个附加样本,也都标记为Trickbot。这些样本都在2019年11月4日至22日之间被捕获到WildFire恶意软件分析平台中,该特定变体于本月初首次发现,目前仍在使用中。这些样本还包含了一系列与Trickbot相关的文件,包括Trickbot payload本身以及各种Trickbot模块。Trickbot的此变体的所有已知指标均可在此博客的IOCs部分中找到。

0x04 分析总结

通过结合使用Cortex XDR和AutoFocus,Unit 42研究团队的研究人员无需大量的人工分析,即可快速识别和发现与更新的Trickbot运动相关的行为。在此活动中,我们发现了利用合法服务(例如SendGrid和GSuite)来掩盖恶意活动的对手。随着大多数组织广泛采用各种云服务,应该预期这些类型的策略会以更高的频率出现,因为这些是攻击者可以滥用的其他途径,以逃避检测。

在此活动中,由于使用合法的云服务,与对手使用自己的基础结构相比,检测和阻止初始交付可能更具挑战性。但是,制定策略(例如阻止未知的可执行文件在端点上下载或执行)可以帮助防止这些攻击针对企业的成功。

0x05 IOCs

Trickbot下载器样本

f8aaf313cc213258c6976cd55c8c0d048f61b0f3b196d768fbf51779786b6ac6

b8c2329906b4712caa0f8ca7941553b3ed6da1cd1f5cb70f1409df5bc1f0ee4a

Trickbot payload样本

7d6ff8baebedba414c9f15060f0a8470965369cbc1088e9f21e2b5289b42a747 d1e0902fd1e8b3951e2aec057a938db9eebe4a0efa573343d89703482cafb2d8 24e3fa3fb1df9bd70071e5b957d180cd51bcf10bab690fa7db7425ca6652c47c e9fd22631de9c918ac834eb14e01c76aa4d33069c7622daafcd03b4f1574aad0 d7687e1d98484b093e8da7fb666b2d644197fc3ea22b3931a6150c259479b0c6 dc8f259fb55a330d1a8e51d913404651b8d785d4ae8c9c655c57b4efbfe71a64 b3d2e7158620ece90fbc062892db55bf564c6154eb85facab57a459e3bd1156f

Trickbot payload URL

savute [。] in/supp.php lindaspryinteriordesign [。] com/supp.php maisonmarielouise [。] org/supp.php clementeolmos [。] com/supp.php

0x06 学习总结

攻击使用合理的googole云服务来掩盖攻击行为。

在此攻击系列中,攻击者不仅仅依靠电子邮件附件,还提供了指向看似合法的Google文档的链接,该文档本身包含指向托管在Google云端硬盘上的恶意文件的链接。为了进一步消除恶意行为,攻击者利用了一个称为SendGrid的合法电子邮件传递服务(EDS)来分发初始电子邮件,并将文档中的Google Drive链接隐藏在SendGrid URL后面。将用户完全重定向到Google云端硬盘上托管的文件后,便会下载可执行文件。该可执行文件是一个下载工具,用于检索Trickbot payload。

一旦受害者执行了这些文件,就会显示诱饵弹出窗口,以减少对任何恶意行为的怀疑。无论用户单击“确定”还是关闭弹出窗口,该文件仍将继续下载和安装Trickbot payload。

攻击链:

1、下载器statementreport.exe由用户执行。

2、执行HTTPS GET请求来精简[.]in/upp.php。

3、payload文件MHk6kyiq.Z6O已下载到受害者并保存在用户的temp文件夹中。

4、payload由下载器执行,下载器使用结束。

5、payload被重命名为дввшгаоа.exe并复制到用户%APPDATA%\ cashcore目录。

6、在%APPDATA%\ cashcore目录中创建了文件versioninfo.ini。

7、дввшгаоа.exe的一个实例svchost.exe,将其与所述payload Trickbot注入,运行了一个内置的网络侦查模块,该模块枚举了受害主机和网络。

8、为了持久化,此Trickbot变体创建了一个名为“ 系统缓存服务”的计划任务,该任务计划在用户登录时运行,并在首次执行后每11分钟检查一次以查看其是否已在运行。

将恶意文件放在云服务上,钓鱼的电子邮件指向的是合法的google邮件链接,点击链接弹出诱饵窗口,Trickbot payload会持久驻留在主机上。

从云盘下载downloader,使用downlaoder下载payload。

本文翻译自:https://unit42.paloaltonetworks.com/trickbot-campaign-uses-fake-payroll-emails-to-conduct-phishing-attacks/如若转载,请注明原文地址: https://www.4hou.com/web/22135.html

如有侵权请联系:admin#unsafe.sh