![]()

第516期

你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

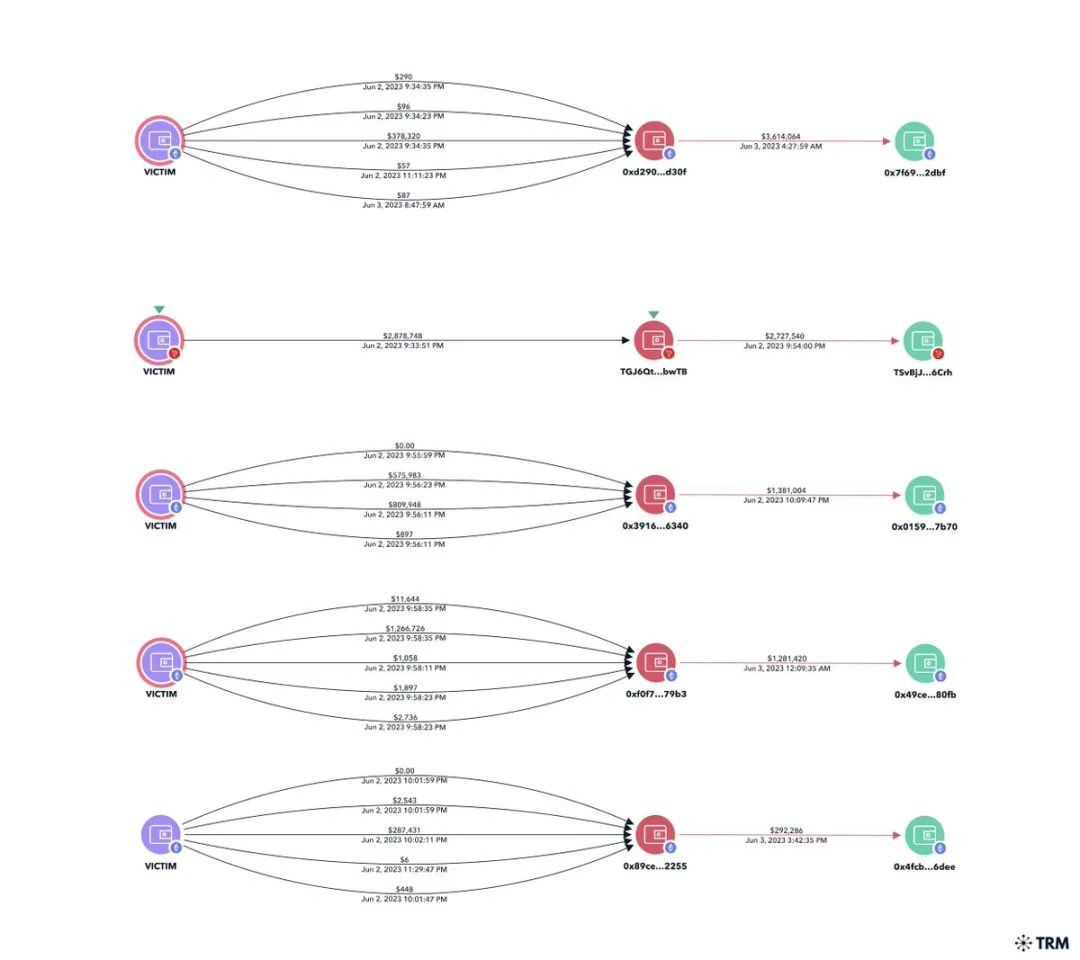

威胁行为者从 Atomic Wallet 窃取了价值超过 3500 万美元的加密资产。该公司收到有关钱包被盗的报告后不久,就对该事件展开了调查。该公司确定其每月活跃用户中只有不到 1% 受到了影响。一名网号为ZachXBT的加密货币安全研究人员试图估算事件中被盗的加密资产总额,确定损失超过3500万美元。区块链分析公司 PeckShield 也证实了这一消息。2、Adlumin发现针对美国航空航天业的恶意软件PowerDrop Adlumin的安全研究人员在6月5日发布报告称,在美国一家国防承包商的系统中发现了一种新型恶意软件PowerDrop。其初始感染载体未知,研究人员推测,攻击者可能利用漏洞、钓鱼邮件或伪造软件下载网站来分发脚本。它是由WMI服务执行PowerShell脚本,并使用Base64进行编码以用作后门或RAT。该恶意软件还使用ICMP回显请求消息来启动与C2服务器的通信。Adlumin 战略副总裁 Mark Sangster 表示:“虽然威胁的核心 DNA 并不是特别复杂,但它混淆可疑活动并逃避端点防御检测的能力让威胁行为者更加复杂。”VMware 已发布安全更新,以修复 Aria Operations for Networks 中可能导致信息泄露和远程代码执行的三个缺陷。

这三个漏洞中最严重的是一个被跟踪为CVE-2023-20887(CVSS 评分:9.8)的命令注入漏洞,它可能允许具有网络访问权限的恶意行为者实现远程代码执行。VMware 还修补了另一个反序列化漏洞( CVE-2023-20888 ),该漏洞在 CVSS 评分系统中的评分为 9.1(满分 10)。该公司在一份公告中表示:“具有 VMware Aria Operations for Networks 网络访问权限和有效‘成员’角色凭证的恶意行为者可能能够执行反序列化攻击,从而导致远程代码执行。”第三个安全缺陷是高严重性信息泄露漏洞(CVE-2023-20889,CVSS 评分:8.8),可能允许具有网络访问权限的攻击者执行命令注入攻击并获得对敏感数据的访问权限。影响 VMware Aria Operations Networks 版本 6.x 的三个缺点已在以下版本中得到修复:6.2、6.3、6.4、6.5.1、6.6、6.7、6.8、6.9 和 6.10。没有缓解这些问题的解决方法。该警报发布之际,思科发布了针对其 Expressway 系列和 TelePresence 视频通信服务器 (VCS) 中严重缺陷的修复程序,该缺陷可能“允许具有管理员级别只读凭据的经过身份验证的攻击者将其权限提升为具有读写凭据的管理员一个受影响的系统。”特权升级缺陷(CVE-2023-20105,CVSS 评分:9.6)表示,源于对密码更改请求的不正确处理,从而允许攻击者更改系统上任何用户的密码,包括管理读写用户,然后模拟该用户。同一产品中的第二个高危漏洞(CVE-2023-20192,CVSS 评分:8.4)可能允许经过身份验证的本地攻击者执行命令和修改系统配置参数。作为 CVE-2023-20192 的解决方法,思科建议客户禁用只读用户的 CLI 访问。这两个问题已分别在 VCS 版本 14.2.1 和 14.3.0 中得到解决。虽然没有证据表明上述任何缺陷已被滥用,但强烈建议尽快修补漏洞以减轻潜在风险。该公告还发现了RenderDoc中的三个安全漏洞( CVE-2023-33863、CVE-2023-33864和CVE-2023-33865),这是一个开源图形调试器,可能允许公告获得提升的特权和执行任意代码。谷歌发布了安全更新,以解决其在野外积极利用的 Chrome 网络浏览器中的高严重性零日漏洞。

谷歌发布了安全更新,以解决其 Chrome 网络浏览器中的一个高危漏洞,该漏洞被追踪为 CVE-2023-3079。该漏洞是存在于 V8 JavaScript 引擎中的类型混淆问题。这家 IT 巨头意识到该漏洞正在被广泛利用。该漏洞是由谷歌威胁分析小组 (TAG) 的 Clement Lecigne 发现的,该小组是谷歌监控民族国家行为者活动的团队。

该漏洞已于 2023 年 6 月 1 日报告,该漏洞很可能被作为国家支持的 APT 组织使用的漏洞的一部分加以利用。

谷歌没有透露利用漏洞 CVE-2023-3079 进行攻击的细节。

“谷歌意识到 CVE-2023-3079 的漏洞存在于野外。” 阅读该公司发布的公告。 “稳定和扩展稳定频道已更新为 Mac 和 Linux 的 114.0.5735.106 和 Windows 的 114.0.5735.110,将在未来几天/几周内推出。”

CVE-2023-3079是谷歌在 2023 年解决的 Chrome 中第三个被积极利用的零日漏洞,其他漏洞是:

文章来源: https://mp.weixin.qq.com/s?__biz=MzA5ODA0NDE2MA==&mid=2649785031&idx=2&sn=5ad0ff73fb2dff0857229af6d9d283a4&chksm=8893b2a8bfe43bbe2798877c136d31e92941fd19708bdf358c825f0f3112ac2e3b76708dcbc7&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh