2023-6-2 13:20:43 Author: mp.weixin.qq.com(查看原文) 阅读量:7 收藏

第516期

你好呀~欢迎来到“安全头条”!如果你是第一次光顾,可以先阅读站内公告了解我们哦。欢迎各位新老顾客前来拜访,在文章底部时常交流、疯狂讨论,都是小安欢迎哒~如果对本小站的内容还有更多建议,也欢迎底部提出建议哦!

丰田汽车公司发现了另外两项配置错误的云服务,这些服务泄露了车主的个人信息超过七年。

这一发现是在这家日本汽车制造商对 Toyota Connected Corporation 管理的所有云环境进行彻底调查之后发现的,之前发现了一个配置错误的服务器,该服务器 暴露了超过 200 万客户的位置数据 长达十年之久。

“我们对 TOYOTA Connected Corporation (TC) 管理的所有云环境进行了调查,发现部分包含客户信息的数据可能可以从外部访问,”丰田新通知中 写道。

第一项云服务在 2016 年 10 月至 2023 年 5 月期间暴露了亚洲和大洋洲丰田客户的个人信息。

该数据库本应仅供经销商和服务提供商访问,但被公开曝光,泄露了以下客户信息:

地址

姓名

电话号码

电子邮件地址

客户ID

车辆登记号码

车辆识别号码 (VIN)

目前,尚不清楚有多少客户受到此次泄漏的影响。

第二个云实例在 2015 年 2 月 9 日至 2023 年 5 月 12 日期间暴露,其中包含与汽车导航系统相关的不太敏感的数据。该数据包括日本约 260,000 名客户的车载设备 ID(导航终端)、地图数据更新和数据创建日期(无车辆位置数据)。

这次泄漏影响了使用 G-BOOK mX 或 G-BOOK mX Pro 订阅 G-BOOK 导航系统的客户,以及一些订阅了 G-Link / G-Link Lite 并在 2 月 9 日之间使用丰田点播服务更新地图的客户、2015 年和 2022 年 3 月 31 日。

受影响的车辆是丰田子品牌雷克萨斯的车型,包括 2009 年至 2015 年间销售的 LS、GS、HS、IS、ISF、ISC、LFA、SC、CT 和 RX 汽车。

丰田表示,数据条目会在一段时间后自动从云环境中删除,因此在任何给定时刻暴露的数据量有限。

该汽车制造商声称,即使从外部访问数据,也不足以推断出有关客户的身份详细信息或以任何方式访问车辆系统。

丰田表示,它已经实施了一个系统,可以定期监控其所有环境中的云配置和数据库设置,以防止未来出现此类泄漏。

近日,俄罗斯网络安全公司卡巴斯基表示,其网络上的一些 iPhone 被黑客利用 iOS 漏洞入侵,该漏洞通过 iMessage 零点击漏洞安装恶意软件。

据悉,这是一个以前未记录在案的 APT 组织,是一项名为 Operation Triangulation 的长期活动的一部分,始于 2019 年,目前攻击仍在进行中。

消息的传递利用了一个漏洞,该漏洞导致无需任何用户交互即可执行代码,从而导致从攻击者的服务器下载其他恶意软件。

随后,消息和附件将从设备中擦除。同时,有效负载留在后面,以root权限运行以收集系统和用户信息并执行攻击者发送的命令。

由于无法从设备上分析 iOS,卡巴斯基使用移动验证工具包为受感染的 iPhone 创建文件系统备份,以恢复有关攻击过程和恶意软件功能的信息。

虽然该恶意软件试图从设备上删除攻击痕迹,但它仍然会留下感染迹象,例如阻止安装 iOS 更新的系统文件修改、异常数据使用以及注入已弃用的库。

分析显示,感染的最初迹象出现在 2019 年,被恶意工具集感染的最新 iOS 版本是 15.7。

请注意,最新的主要 iOS 版本是 16.5,它可能已经修复了这些恶意软件攻击中使用的漏洞。

通过 iMessage 发送的漏洞会触发 iOS 中的一个未知漏洞来执行代码,从攻击者的服务器获取后续阶段,包括权限提升漏洞。

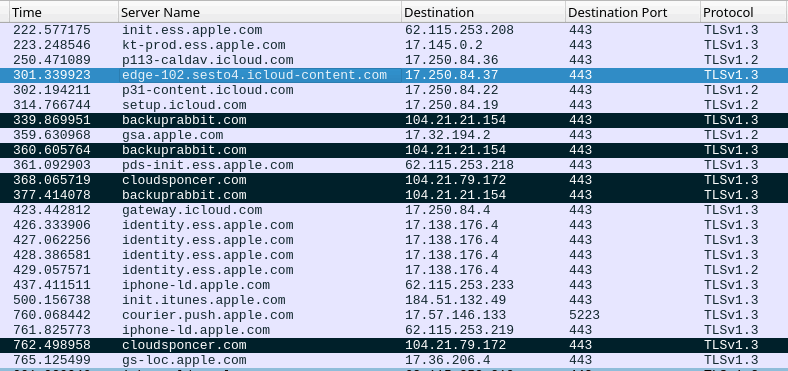

该安全公司提供了与此恶意活动相关的 15 个域的列表,安全管理员可以使用该列表来检查历史 DNS 日志,以寻找他们设备上可能存在的利用迹象。

在 root 权限升级后,恶意软件会下载一个功能齐全的工具集,该工具集执行收集系统和用户信息以及从 C2 下载其他模块的命令。

卡巴斯基指出,投放到设备上的 APT 工具集没有持久性机制,因此重启可以有效地阻止它。

目前,只有关于恶意软件功能的一些细节被公开,因为对最终有效载荷的分析仍在进行中。

4、6月1日起 《河南省网络安全条例》正式施行

如有侵权请联系:admin#unsafe.sh