以下是全悉(T-ANSWER)还原事件全过程:

< 左滑查看下一页

按照巡检报告中给的建议排查设备列表

对内网的主机进行杀毒检测,卸载删除恶意程序

对内网主机进行排查,安装 MS17-010 补丁,关闭非必要的 445 端口,停用smb v1服务,其他的补丁也都建议检查安装一下

开启全悉的阻断功能,或在防火墙上阻断对应的恶意 IP 和域名

Redis 存在弱口令,应提醒对应维护者更新

以下是全悉(T-ANSWER)还原事件全过程:

< 左滑查看下一页

按照巡检报告中给的建议排查设备列表

对内网的主机进行杀毒检测,卸载删除恶意程序

对内网主机进行排查,安装 MS17-010 补丁,关闭非必要的 445 端口,停用smb v1服务,其他的补丁也都建议检查安装一下

开启全悉的阻断功能,或在防火墙上阻断对应的恶意 IP 和域名

Redis 存在弱口令,应提醒对应维护者更新

勒索病毒和挖矿木马仍是影响企业网络安全的两大核心威胁,如果疏于发现和处置,甚至可能带来灭顶之灾。

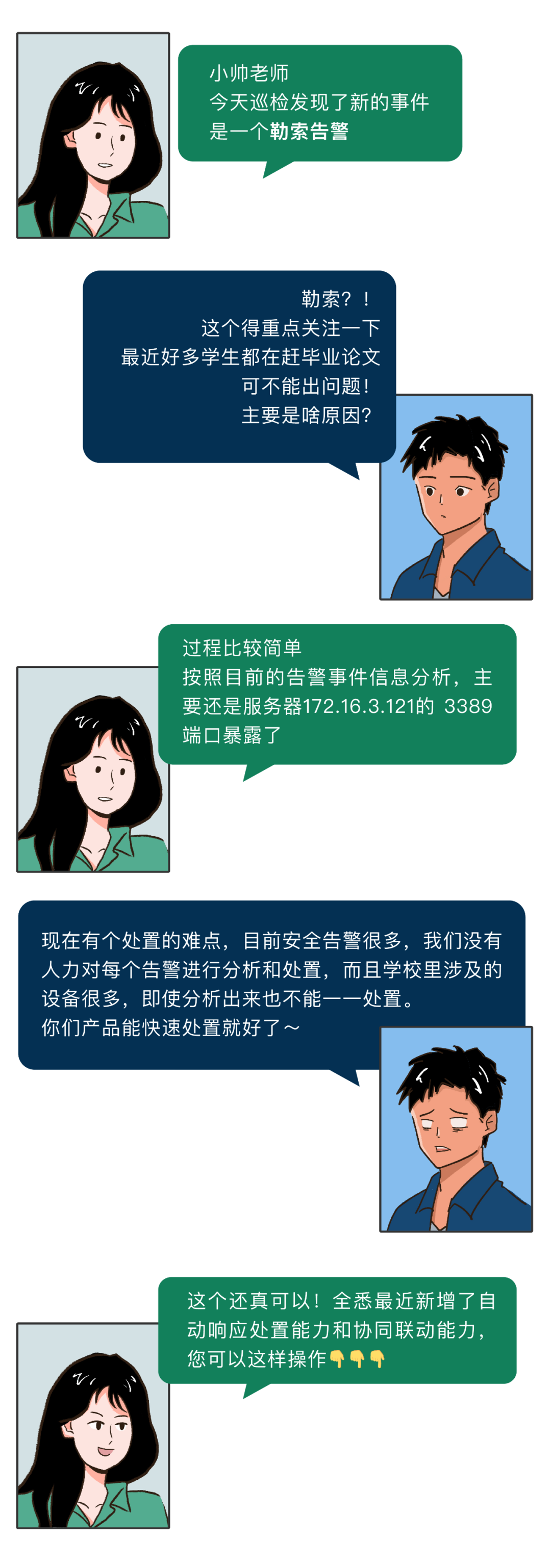

小美在与小帅老师和其他客户的交流中,发现企业在处置勒索挖矿事件中存在几个困扰:

大部分告警都放在一个列表中,安全人员无法快速了解针对某个特定场景下的威胁情况,比如小帅老师如果不是有小美的提醒,就很难注意到近期挖矿和勒索事件在频繁发生

告警信息通常多而庞杂,安全人员即使注意到这些告警,也无法关联为一个完整威胁事件,不能识别攻击者真实意图

因为资源有限,安全运维人员在面对众多安全事件时,很难及时处理到位

勒索挖矿快问快答

勒索软件的传播方式五花八门,可以通过电子邮件附件、感染网站以及木马等方式进行传播。因此,很可能是您点击了不明邮件的附件内容、访问受感染的网站、下载破解软件或者不经意间使用了被感染的U盘文件等等导致勒索软件嵌入您的设备中。

通常情况下,勒索攻击者的目标是企业、政府甚至教育医疗单位,因为攻击者明白这些目标无法承受长时间的业务暂停甚至声誉受损等后果。但随着数字经济的蓬勃发展以及勒索软件生态的不断进化,针对个人的攻击越来越有利可图。例如,当年的 WannaCry 短短几天内就感染了数十万台个人电脑,并要求每个受害者支付价值 $300 的比特币作为赎金。

所以,推测您成为勒索软件的目标可能有以下几种原因:

您可能是一个高价值的目标,例如您是一家大公司的高管或者掌握了一些非常机密敏感的信息;

您可能是一个易受攻击的目标,例如您的电脑或手机上没有安装最新的安全补丁,或者您不经意点击了钓鱼邮件的附件、访问了不安全的网站;

您可能泄露了个人信息,例如在社交媒体上公开了自己的个人信息,或者在不安全的网站上输入了您的身份信息、支付验证信息等。

Q

1. 应立即断开与网络的连接,以防止勒索软件的传播或加密更多的文件;

2. 接着,使用防病毒软件扫描你的设备,查杀病毒文件;

3. 如果你有备份数据,可以使用备份数据恢复你的文件。如果备份数据不可用,也可以尝试找专业人员或工具来恢复已加密的文件,尽管恢复成功并不保证,但是仍然值得一试;

4. 最后,如果你受到了攻击,请立即向你所在组织的安全部门或当地执法部门报告事件,这有助于找到攻击者并防止他们继续攻击其他人。

Q

建议您所在的企业或单位:

a) 部署相应的终端保护软件,例如防病毒软件,以便快速响应处置此类事件;

b) 做好网络隔离管理工作,并检测流量中是否存在相关异常通讯等行为;

c) 及时更新系统补丁;

d) 定期进行业务系统的扫描,有条件的单位可以定期进行渗透测试,以及时发现和处理漏洞风险;

e) 对公司员工进行安全培训;

建议个人用户:

a) 使用大小写字母、数字、特殊符号混合长度16位以上的强密码作为登录密码,并定期对密码口令进行修改;

b) 与公司一样,及时更新系统补丁;

c) 对重要文件及时备份;

d) 适当安装反病毒软件,并及时更新病毒库;

e) 不随便运行邮件附件、未知可执行程序;对于不确定文件,可以放入沙箱进行检测后再操作;

f) 不访问不安全连接;

g) 在没有特别需求的情况下,应尽量关闭3389、445等端口。(3389端口通常用于远程桌面连接,允许用户通过网络连接到远程计算机并控制它。而445端口则是用于SMB(Server Message Block)协议的,它允许计算机之间共享文件、打印机和其他资源)

Q

一般情况来看,运维监控时发现某些设备的 CPU 负载一直处于高位,且主机温度很高,很有可能就是被当做“挖矿肉鸡”,但也还有比较聪明的隐蔽挖矿,设置挖矿的时间/控制 CPU 负载在一定的比例,防止被很快发现。但是一般被当作“肉鸡”的设备在使用时都会有比较明显的感受:

设备变慢:由于挖矿程序会占用大量的计算资源,因此您的设备可能会变得非常缓慢,甚至崩溃,

不明程序运行:如果您在任务管理器或类似的工具中看到不明程序正在运行,那么这些程序可能是挖矿程序;

电费增加:由于挖矿需要大量的电力,如果您的电费增加了,那么您的设备可能正在被用作“肉鸡”。

Q

1. 运行杀毒软件:使用可靠的杀毒软件对您的设备进行全面扫描,以查找并清除可能存在的恶意软件。

2. 卸载可疑程序:如果您发现不明程序在运行,建议您卸载这些程序。

3. 更新操作系统和软件程序:及时更新您的操作系统和软件程序,以确保您的设备能够获得最新的安全补丁和更新。

4. 使用防火墙:使用防火墙可以帮助阻止未经授权的访问和攻击,从而保护您的设备不受攻击。

更改密码:如果您怀疑自己的账户被黑客入侵,建议您立即更改所有账户的密码,以确保黑客无法再次访问您的设备。

以上回答来自人工智能,如果不够智能,请扫描下方二维码联系全悉人工!