解决方案

OA系统漏洞

重点评估办公OA应用及服务器的安全性以及数据泄露的次生风险评估,包括:

◆ 检测OA系统是否存在已知、公开的漏洞

◆ 调研OA系统部署服务器所在安全区域

◆ 工作人员信息、流程敏感信息是否与域控有联动

◆ 认证方式是否为双因素认证

◆ 权限管控是否按照最小必须原则

云管平台漏洞

【集权系统专项评估】

集中管控平台掌握了企业大量的服务器信息、防护信息,一旦被攻击者攻破,将导致大量敏感信息泄露,集中管控平台评估主要针对:

◆ 云托管平台

◆ 终端管理平台

◆ 堡垒机

◆ 域控制器

◆ 集中开发平台

◆ 虚拟化管控平台等

撞库gitlab

【弱口令专项评估】

根据企业的业务特性,生成定制化字典,使用完备的标准化流程及工具集,进行专业的弱口令排查。

解决方案

利用SQL注入漏洞获取邮箱权限

【邮箱专项评估】

◆ 邮件漏洞检测:根据邮箱版本进行已知安全漏洞检测,测试邮箱是否存在其他安全漏洞。

◆ 邮件安全基线:检查是否过滤垃圾邮件、开启SPF、安全审计、安全网关、配置二次认证、是否存在弱口令。

分公司迂回攻击

【网络架构分析】

◆ 网络安全域划分:明确安全域划分原则及业务分布,其中靶标系统所在安全域、开发测试区、互联网DMZ区、运维管理区、第三方外联及专线区、办公区等,需重点关注。

◆ 访问控制关系:明确域间及域内访问控制关系,同时,梳理防火墙访问控制列表及NAT列表,绘制可视化访问关系及入侵防护图谱。

◆ 攻击面评估:根据资产表及常见攻击路径,梳理内、外网易受攻击资产,明确攻击面风险。

◆ 入侵防护评估:根据网络拓扑及攻击面,梳理入侵防护现状及风险,包括安全措施和安全设备覆盖度。

解决方案

利用VPN 0Day 拿下VPN服务器权限

【VPN专项评估】

◆ 弱口令:VPN弱口令导致攻击者可直接接入内网,攻击内网薄弱系统,需根据定制化密码本检查企业VPN弱口令。

◆ 身份认证:验证企业VPN身份认证手段安全性,是否采用双因素认证,或者使用统一身份认证系统。

◆ 账户权限管控:检查企业VPN账户是否存在“一人存多号、一号对多人”情况,协助企业清理、规范VPN违规账户;检测账户权限分配是否合理、是否按照最小必须原则。

◆ 移动终端限制:检查是否存在移动终端拨入,建议HW期间禁用移动终端拨入VPN。

◆ 0Day检测:攻击队曾用的 VPN 0Day检测。

◆ 接入跳转:调研接入后可跳转区域,掌握VPN被攻破后的受影响范围。

【安全设备专项评估】

攻防演练中曾有多家安全厂商设备被爆出0Day,安全设备若被击破,整体安全防护体系将无安全可言。

◆ 应用层漏洞:如提权等常见漏洞

◆ 本身机制:如某服HIDS管理页面绕过登陆查看界面等

◆ 自有防御:登陆认证、权限管控

◆ 安全防护机制:策略有效性

PART.01

战前目标:排查隐患,收敛攻击面

PART.02

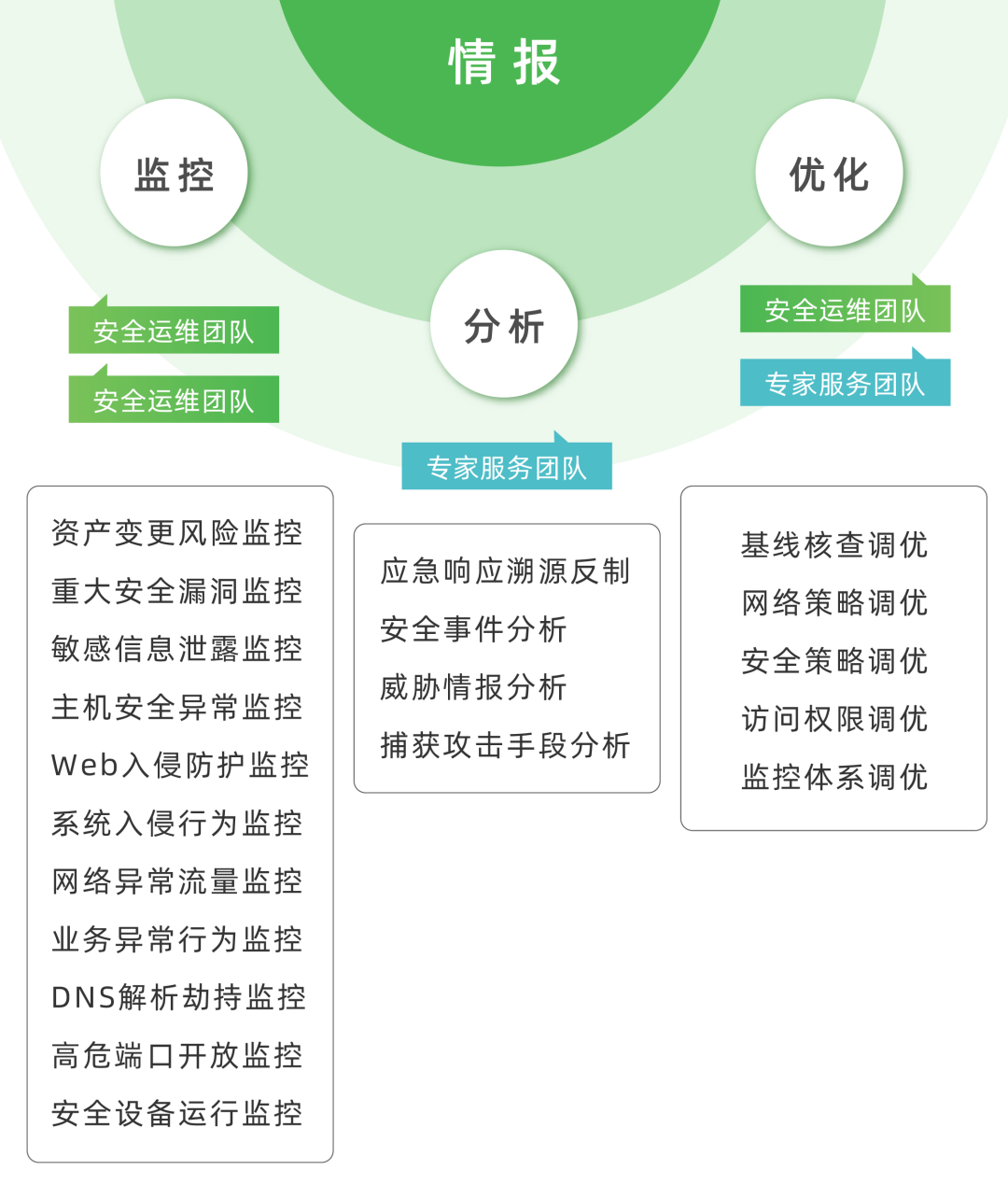

战中目标:监控为主,防护持续调优

PART.03

战后目标:总结分析,体系优化

长亭安服专家基于多年工作技术与经验完成各类工作总结和隐患整改,基于长亭独家企业攻防能力成熟度模型,结合用户实际业务需求进一步提出长线的安全保障长效机制建设方案,真正做到攻防工作“以练代教,以攻代考”,备战攻防常态化趋势。

如有侵权请联系:admin#unsafe.sh