缘起

根据触发方式,IAST安全检测工具可分为被动式IAST和主动式IAST,洞态IAST采用不产生任何脏数据的被动插桩技术,属于被动式IAST。

被动式IAST有一个优势是在手动或自动启动业务测试时,即可自动触发安全测试,通过测试流量即可实时地进行漏洞检测,并不会影响同时运行的其他测试活动,在此过程中不会产生脏数据。

IAST产品的特点决定了它可以提供更高的测试准确性,并可详细地标注漏洞在应用程序代码中的确切位置,帮助开发人员修复。

但同时IAST也存在一定的限制,对于部分复杂的漏洞场景,由于漏洞检测不依赖真实的漏洞 Payload,所以在验证漏洞的可利用性时,可能存会在一定难度,而这一点恰恰是 DAST 工具所擅长的。

因此,我们开始思考如何将两个工具结合起来,以帮助更多正面临着实际问题的客户更方便地验证漏洞,从而降低推进漏洞修复工作的难度。

路径

洞鉴(X-Ray)安全评估系统,能够对企业内网资产和互联网资产进行有效风险评估,对企业资产和漏洞进行闭环管理。在云计算、大数据、物联网、5G等新兴技术产业背景下,是一款十分优秀的安全评估工具。

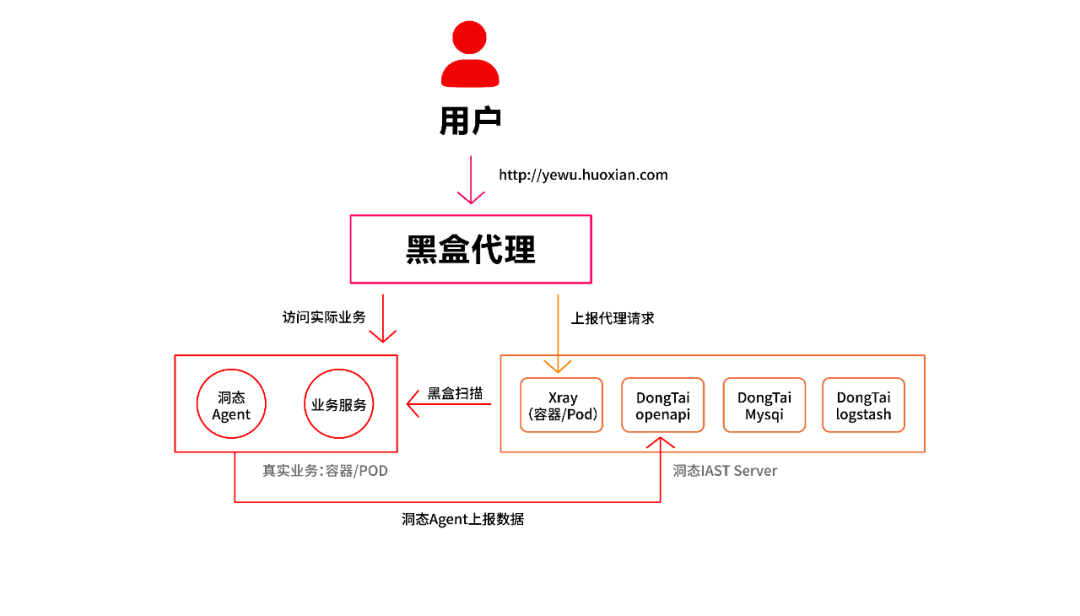

我们以X-Ray为例,实现了洞态IAST与黑盒DAST工具的一体化联动,具体实现架构为:

“

1

用户的所有请求通过一层黑盒代理(通过浏览器代理配置)同时发送给黑盒扫描器(X-Ray)和已经插桩了的洞态 Agent 的业务应用,黑盒代理会增加标识头用于后续请求数据关联。

这里洞态 Server 端内置了一个开源版的X-Ray,也可以使用自己的商业版,配置好对应的地址和 Token 即可。

“

2

黑盒扫描器(X-Ray)收到请求后会构造漏洞扫描的 Payload 并直接发送给已经插桩了的洞态 Agent 的业务应用,这里黑盒扫描器(X-Ray)发送请求时会带一个请求头用于后续区分原始请求和扫描请求。

“

3

洞态 Agent 根据收到的请求里的请求头,按照需要在响应头里增加对应的请求 ID,后续使用该 ID 对洞态采集的请求和黑盒扫描器(X-Ray)的漏洞扫描结果进行关联。

“

4

数据关联之后用户可以在洞态 Web 页面看到已关联的漏洞信息,也可以修改关联不准确的数据。

黑盒扫描器(X-Ray)可以通过推或拉的方式将漏洞及其请求数据发送给洞态 Server。

这里的黑盒代理是一个通用的转换器,目前已经实现了X-Ray数据的关联,其他的黑盒扫描工具也可以参照规范在实现请求头修改和数据同步之后对漏洞数据进行关联。

欢迎所有有意与洞态IAST联动的黑盒扫描工具与我们联系,让我们共同实现安全评估工具的1+1>2。

添加火线小依微信,备注:黑盒联动。

实现

下面是一个实际的扫描漏洞关联例子。

可以看到这里是有明确说明的 Payload 的,安全或者研发人员可以直接用于漏洞的复现,可以对该漏洞优先进行处理。

详细漏洞链路:

响应信息

使用手册

详细配置过程请参照:IAST 联动 Xray 使用手册

无论是IAST、DAST还是SAST、RASP等,均在应用安全测试中拥有着各自的独特价值。如今,相较于追求某个单点安全工具的极致性能,思考一体化平台型产品的方案、探寻安全能力和安全数据之间联通的可能性或许是一个更具性价比的安全建设路径。

在拥有可以满足核心安全需求的单点安全能力的条件下,通过联通性与安全效能的叠加性可以获得更大的经济收益与安全保障效果。

关于洞态IAST在行业中的具体落地应用,欢迎阅读《IAST落地实战笔记》。

往期推荐

如有侵权请联系:admin#unsafe.sh