本月12月4日,8岁的Alyssa如往常一样,在自家小公寓的走廊玩耍。突然,她的卧室响起一阵诡异的音乐,播放的是《Tiptoe Through the Tulips》,该歌曲曾是恐怖电影《阴儿房》、《行尸走肉》里面的插曲。

Alyssa以为是姐姐在她的房间恶作剧,于是上楼查看,当她打开房间的灯后,发现房间里空无一人,这时候又想起了一阵“砰砰”的声音,她小心翼翼地问到“谁在那里?”

房间里的声音回答到:“我是你最好的朋友,我是圣诞老人”。Alyssa吓坏了,大声的叫妈妈。

房间里的声音继续讲到:“你现在可以做任何想做的事情。你可以弄乱你的房间。您可以破坏电视。你想做什么,就可以做什么。”

Alyssa的父母(梅勒夫妇)立马上楼查看,他们发现这些声音,是从4天前刚安装的亚马逊Ring摄像头那边传来的。将摄像头插头拔掉后,他们立刻报警。

经警方核实,这是一起典型的黑客入侵摄像头事件,而这样的事件,最近几天在频繁发生。

黑客的恶作剧

据美国媒体报道,由于大量「破解Ring摄像头」软件在市场上出现,且售价低至8美元,催生了很多恶作剧事件的发生。

在得克萨斯州的一对夫妇摄像头被入侵之后,黑客还控制了他家的备门铃,让人以为他们就在门外。之后,黑客要求这对夫妇其提供10个比特币(***40万)赎金,屋主切断了家里的所有电源,拒绝了这一请求。

在布鲁克黑文,凌晨4点30 ,一名黑客通过Ring摄像头将一名正在睡觉的女人叫醒。

另外一个事件中,一个正在专心致志玩游戏的小男孩,突然听到黑客与他讲话,吓得他立马切断了Ring的连接,在切断前,黑客在最后一秒高喊“Nulled”。

这个口号暴露出,这名黑客很可能来自与直播节目NulledCast。上述这些恶作剧,都是他们的直播节目内容。

NulledCast是Discord(知名游戏语音聊天沟通软件,类似国内YY)上面的一个博客节目。它以「直播入侵家用摄像头」为噱头,吸引观众注意,获取流量。

NulledCast 对外宣传写到:

“坐着放松一下吧!享受45分钟的娱乐时间。”

“欢迎加入我们,我们将黑入Ring&Nest Trolling各类家用摄像头,并且告诉摄像头那边的的房间主人,我们杀死了一只小猫,或者其它荒谬的话题。”

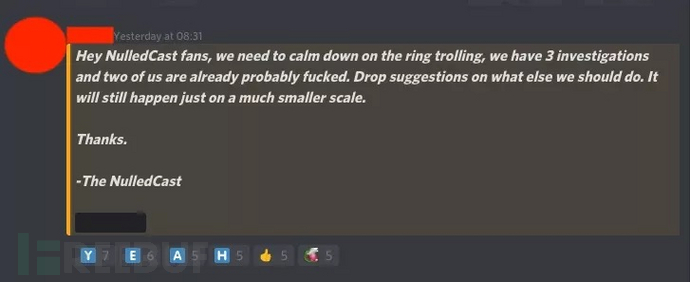

不过,随着媒体对这些事件的爆出,在NulledCast已经很难见到跟摄像头有关的讨论 。 在NulledCast一个公告里写到:Nulled已经有两个成员因为入侵Ring摄像头被带走了。

现在,其它成员们都在争先恐后地删除了攻击Ring摄像头的证据,撇清自己和入侵 Ring 的活动的关联。

国内的摄像头被黑情况

在网络黑产发达的我国,关于家用摄像头被偷窥的历史,更为渊源,最早可以追溯到2017年。 17年在QQ群偷窥 2017年6月央视曝光大量家庭摄像头遭入侵,记者发现,大量的QQ群在售卖摄像头偷拍视频,和摄像头破解教程。只要将被破解的IP地址输入播放软件,就可以实现偷窥,不被觉察。

2017年8月浙江丽水公安,打掉浙江首个入侵摄像头的犯罪团伙。据民警介绍,团伙对视频进行人工筛选,按镜头内容在QQ群售卖:

对着客厅的普通摄像头信息,每个IP价格是5元;对着床的是10元;有激情画面的则是20元。

360水滴直播的资源包

2017年年底,360水滴直播被公之于众,舆论哗然——竟有官方平台做起视频偷窥的生意。

虽然,后面水滴直播关闭了,但360水滴摄像头所记录的影像,却留存了下来。至今,在网上还有人在兜售360水滴摄像头所拍摄的私密视频内容(大多是酒店偷拍),并且数量庞大。

2019年专门偷窥的APP推出 裁判文书网在12月11日公布的一个案件中,90后大专生巫小成通过技术手段,控制十几万个摄像头。

从2018年开始,他先后推出「上帝之眼」、「蓝眼镜」两个偷窥app,出售会员供人偷窥。

巫小成供述称,“APP 的注册用户大概有1万多。

按照充值会员收费有68、368、668三个层次;分别能看到4个画面,8个画面,16个画面,纯利润大概50多万元。” 判决书披露的证据显示,“上帝之眼”和“蓝眼睛”涉及摄像头18万余个,摄像头地区分布在中国、日本、韩国、美国、比利时等多个国家。

入侵摄像头,最主要的用途还数DDoS攻击

DDoS攻击作为一种竞争对手的恶意打击手段,在网络上越来越普遍,尤其是在游戏和**产业,往往会买DDoS来攻击竞争对手,毕竟一个小游戏的服务器月收入就可达5W美元,利润太大了。 ——典型的如 “CJ” Sculti,他们在运营私服的同时,还出售DDoS防护服务,谁不买他的DDoS防护服务,就把谁打瘫。

我在网络上随便一搜,就能找到 DDoS 出售服务。可以看到,一次简单的DDoS攻击大概可以赚2000元。

而一个大型的僵尸网络,同一个时间段,可以接大量的任务并行。

有需求就有市场。摄像头的入侵,一个最重要的用途,就是被黑客抓来当DDoS肉鸡。

还记得2016年10月21日导致美国多座城市互联网大瘫痪的网络攻击事件吗?由于提供域名解析服务的美国Dyn公司遭受到大规模的DDoS攻击,包括Twitter、Shopify、Reddit等在内的大量互联网知名网站数小时无法正常访问。 整个事件实际是由一个庞大的Mirai僵尸网络而造成。 Mirai病毒就是利用大量摄像头等IOT设备的弱密码对,设备进行登录感染。

Mirai感染设备的地理分布(截止到2017年8月) DDoS攻击还在不断变强,GitHub在2018年收到的DDoS攻击中,尖峰流量已经达到1.35tbps,而根据统计,美国的2018年收到的最高攻击达到1.7tbps。

在T级别攻击的新时代DDoS中,家用摄像头、智能音响等IOT能设备,担起了扛把子的重要角色。

你的摄像头有被破解么?

目前,对于摄像头安全而言,主要有两个安全威胁。

1、公网暴露和漏洞攻击威胁

摄像头设备联网之后,其踪迹便有迹可循。 通过暗网版Google的搜索引擎shodan(https://www.shodan.io/),我们可以搜索到任意暴露在公网的摄像头设备(国内的还有ZoomEye)。

对国内知名的摄像头大厂XXX视搜索之后,,我们可以看到如下图:

可以发现单从shodan上统计,***视暴露在公网的该设备就超过16W,由于shodan是对随机ip进行指纹收集,所以实际的设备数量应该比此数据大很多。

***视设备全球分布最广的是巴西、印度、韩国、英国、墨西哥、中国,主要暴露端口是rtsp(554\8554)、http(80\81\8080); 在shadon界面,如果你点击红色箭头,你还能进入对应的摄像头登录界面。

你可以尝试使用用户名为“admin”,使用空密码,或者111111,88888888,12345678等来进行登录。一旦,这台设备没有重置密码,就能看到对应的摄像头画面。

2、app逆向破解

针对当前大量用户购买的可通过App控制的家用摄像头。其最大的威胁,在于通过其通信协议进行逆向。 在今年破获的蓝眼睛APP案例中,摄像头的权限就是,开发人员通过反编译软件获取的。

巫小成在裁判文书网上供述称:“蓝眼睛”APP里有一个数据库,APP里的数据是他从其他人的的APP中通过反编译软件获取的。数据库里面包含着,品牌所有的摄像头的用户名和密码。

“在这个基础上我搭建了自己的APP,通过指令调取数据里的用户名和密码就能实现入侵并控制相关摄像头”。

在这里也友好提示一句,入侵摄像头,是违法滴。

摄像头的安全保障措施

前狼后虎,摄像头的安全难道真的没有办法保障了么? 首先,保护摄像头安全的前提,必然是摄像头厂商能充分考虑黑客的攻击场景,规避产品配置和代码缺陷。 在这一方面,我国已经出台了相关的监控标准体系,除了华强北的小作坊,正规厂商都会按照这个标准来执行。

另一方面,用户在使用 摄像头时候务必启用复杂的密码,及时的杀毒,更新漏洞补丁,不给黑客可乘之机。 当然,最重要的还是,摄像头不要放在卧室了。

刚刚,武汉下初雪了啦,好开心。看到这里的小伙伴儿,我也把这份喜悦分享给你。

在现实生活、网络世界,要小心翼翼的事情太多了,总让我们分身乏术。但好在,总有一些慰藉,能让我们暂时抛开一切,譬如这场初雪。

雪天快乐啊。

*本文作者:GEETEST极验,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh