接上:

他们想搞我,却被我溯源了(始) 一谷米粒,公众号:暗影安全他们想搞我,却被我溯源了(始)

动态调试

使用x32dbg对CnjD7msgz.exe进行动态调试。

在CreateFile处下断点,发现CnjD7msgz.exe创建了一个“_TUProj.dat”文件,在内存中提取字符串,可

以找到“CnjD7msgz.dat”压缩包密码。

对CnjD7msgz.dat压缩包进行提取,可以得到下面几个文件。使用二进制工具查看后发现只有“_TUProj.dat”文件是有用的。

“_TUProj.dat”内容如下所示g_table_char处是shellcode,下面使用win api执行。

使用在线工具对shellcode进行转换

使用ida对shellcode进行分析。这个shellcode主要做了2个操作:

1、通过PEB获取一些函数地址

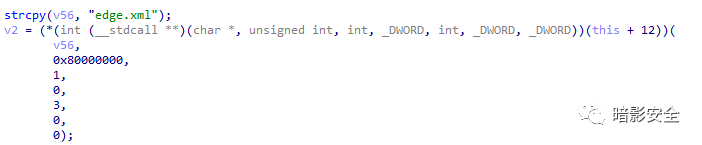

2、读取“edge.xml”到内存执行

使用二进制查看工具查看“edge.xml”

从下面的特征可以看出这个文件是一个PE文件。

对文件二进制格式进行修改后继续使用IDA进行分析创建计划任务作为启动项。

在计划任务中也可以看到

读取“edge.jpg”文件,然后对jpg文件内的特殊数据进行解密。

解密函数如下所示:

由此可以知道函数要从jpg中读取数据的起始位置;之后使用0x45进行异或解密。

知道逻辑后对“edge.jpg”文件的特殊数据进行解密。

发现图片中包含了PE文件。对文件继续提取进行分析。对360杀软做特殊处理。

远程IP地址明晃晃的出现在我眼前

至此溯源结束,截止发稿,该服务器已无法正常访问。

文章来源: https://mp.weixin.qq.com/s?__biz=MzI2MzA3OTgxOA==&mid=2657164955&idx=1&sn=8d6f687a374ce77fa97e0a64c15a35b2&chksm=f1d4ec7ec6a36568e29df42e762ad2b5c32ee685ade41703d7a602d1075a47cf7998bc939e81&scene=58&subscene=0#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh