2023攻防演练已告一段落

今天给大家讲几个故事

全是安小默所亲身经历的

细思极恐

趁着今天万圣夜

迫不及待地想分享给大家

● 攻击手法:获取运维人员权限

● 背锅侠:外包服务商Confluence历史漏洞

● 惨烈程度:★★★★★

该目标单位业务分布较广,下属单位较多,业务系统的研发和运维均外包给第三方服务商。攻击方在该服务商的公司官网下端口探测发现其文档管理平台Confluence,以Confluence历史漏洞为突破口,发现了目标单位子公司A下属单位的大型物联网设备管理平台的运维文档,拿到管理员权限,从而无感知入侵该管理平台。您以为到这就结束了吗?NO!NO!NO!攻击方还进一步利用厂区监控管理平台的弱口令,成功实现了目标单位子公司B的厂区监控管理平台的提权。

热评:软件供应链攻击真是一环扣一环,让人惊心动魄!

● 攻击手法:获取运维人员权限

● 背锅侠:供应商代码Nday漏洞

● 惨烈程度:★★★★★

该目标单位部署的某安全管理平台由外部供应商开发,攻击方通过历史代码审计挖掘Nday漏洞,以此为突破口,入侵目标单位DMZ区部署的该安全管理平台,利用数据库弱口令,进入到目标单位子公司C的设备管理平台,从数据库中拿到管理员账号密码;更刺激的是,攻击方还进一步通过批量撞库,成功获取了目标单位十余家子公司设备管理平台的管理员账号密码。

热评:供应商:人在家中坐,锅从天上来。

● 攻击手法:获取源代码

● 背锅侠:关联企业的微信公众号文章

● 惨烈程度:★★★★

在该目标单位安全防护水平较高、正面突破较难的情况下,攻击方通过目标单位关联企业D的一篇微信公众号文章中的图片,发现了由其软件供应商开发的某系统的图标,并在GitHub上找到该系统泄露的源代码,通过代码审计发现Nday漏洞,无感知入侵目标单位特殊网段的系统服务器,从而成功进入目标单位内网。

热评:此时此刻的小编正瑟瑟发抖~

● 攻击手法:获取运维人员权限

● 背锅侠:数据库未授权访问漏洞

● 惨烈程度:★★★★

在一次攻防演练复测过程中,攻击方利用该目标单位数据库的未授权访问漏洞,发现了云上OSS存储桶泄露的AK/SK,成功获取管理员权限,进而发现暴露的敏感信息数据总计约3GB,包含姓名、身份证号、银行卡等个人信息。

热评:原来,软件供应链攻击对云安全的威胁也不可小视!

看完这些细思极恐的故事,您是不是感受到软件供应链攻击的可怕了呢?软件供应链安全目前面临什么样的现状?企业应重点关注软件供应链哪些安全风险?如何识别和应对风险?相信您心中一定充满了不少疑问。

近日,中国信息协会信息安全专业委员会、深圳市CIO协会、PCSA安全能力者联盟在深圳共同举办《硝烟后的茶歇》第五期分享会,默安科技售前项目经理张翰葳受邀带来《攻防视角下软件供应链风险管理之实战案例分享》的主题演讲,围绕以上问题给出了答案。

图 默安科技售前项目经理张翰葳现场分享

张翰葳指出,目前,软件供应链安全风险趋势主要呈现为以下几点:第一,开源技术导致软件供应链风险加剧;第二,外包开发产业加速软件风险的引入和传递;第三,地缘政治风险成为软件供应链的潜在威胁。

如今企业严重依赖软件供应链,这种高度的依赖性使得软件供应链安全和风险成为现代企业必须面对的重要挑战。随着软件供应链攻击日益普遍,Gartner已将其列为2022年七大安全和风险管理趋势第二位。据Gartner预测,到2025年全球45%的企业机构将遭遇软件供应链攻击,相比2021年增加了3倍。

近年来,国家层面也高度重视软件供应链安全问题,不断建立健全相关法律法规、标准制度。公安部在《贯彻落实网络安全等级保护制度和关键信息基础设施安全保护制度的指导意见》中提出,要加强供应链安全管理;强化核心岗位人员和产品服务的安全管理,确保供应链安全。《GB/T39204-2022信息安全技术 关键信息基础设施安全保护要求》对关基提出了更高的软件供应链安全保护要求,软件供应链安全是关基运营者必须重视和解决的问题。

默安科技经过实际调研,总结了企业在软件供应链安全方面应重点关注的五大风险:

其一是开源风险。目前开源风险占被调研单位漏洞总数的68%,其中,组件漏洞是最严重的开源风险问题。从开源组件引入和使用安全,到软件交付安全检测,再到软件运维期间常态化安全监测等环节中管理和技术手段的缺失,综合下来导致了开源风险的大量残留。

其二是源代码泄露。源代码泄露问题普遍存在于被调研单位,主要的泄露途径在GitHub平台,平均每家单位存在2.5项源代码泄露问题。目前已调研的源代码泄露问题Top5包括:程序文件泄露、授权凭据泄露、接口信息泄露、账号密码泄露、数据库文件泄露。

其三是软件安全需求与交付验证的缺失。平均单个系统有212个安全漏洞,其中开源漏洞约112个,整体高危漏洞占比64%。导致外包开发漏洞的因素有:未制定开源组件漏洞安全标准、未提出明确的软件安全要求、软件交付未做第三方组件安全测试、未提出对供应商的开发安全要求等。

其四是开发商安全开发能力不足。目前大部分软件供应商面临的供应链安全风险,主要集中在软件安全设计、软件安全开发及实施、开发环节及工具安全三个方面;同时由于在安全测试方面的能力缺乏,系统交付前未能进行完善的渗透测试、代码审计、第三方组件风险检测、交互式应用安全检测等,让系统“带病”交付。

其五是云上资产风险管理混乱。云上安全风险产生的原因可以分为以下几类:在合规层面,包括某服务被开放到公网、网络策略开放过大、账户权限控制不当、缺少行为审计、存在未授权服务等;在数据层面,包括存储服务权限过大、缺乏数据行为审计、云账户凭据泄露、缺少存储配置检查、缺乏异常行为分析等。

在云上资产风险主动识别和软件供应链风险管理场景方面,张翰葳提出以下建议:

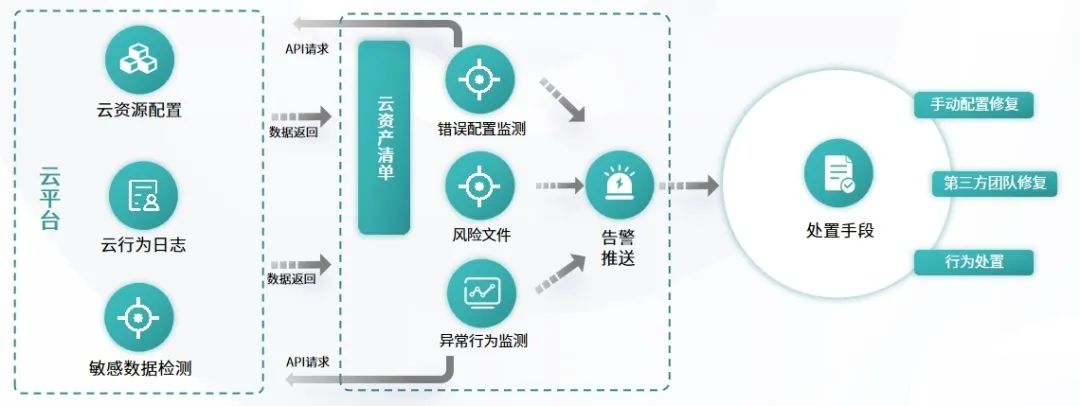

针对云上资产风险的主动识别,一是云上数据存储服务合规,包括云安全配置合规检查以及云安全最佳配置实践;二是云行为安全审计,包括云平台操作日志分析、风险行为识别、资源访问告警和建立用户画像;三是敏感数据检测,包括发现数据资产位置、识别敏感数据类型、分析数据是否暴露等。

图 默安科技云安全态势管理解决方案

在商业软件供应链安全管理方面,企业应重点关注需求实现、软件供应链管控等方面的供应链安全风险;在外包开发软件供应链安全管理方面,考虑覆盖规划、实施、运营、离场各个环节下的安全需求及安全能力建设;在现网业务软件供应链安全管理方面,针对已经上线的业务,评估其软件供应链安全风险。

作为国内率先推出完整开发安全工具链、平台与服务的创新型安全厂商,默安科技在软件供应链安全方面具有十分深厚的技术积累与项目建设经验,可提供一套完整“工具+服务+平台”的DevSecOps全流程方案,帮助客户消灭高危漏洞,以及业务安全风险在内的安全问题,从源头上治理安全问题;基于多年的开发安全技术沉淀与经验积累,默安科技推出领先的软件供应链安全检查工具箱与治理方案,目前已经积累包括政府机构、数字化转型单位以及大型集团企业在内的大量建设案例。

如有侵权请联系:admin#unsafe.sh