这篇文章是https://www.horizon3.ai/cisco-ios-xe-cve-2023-20198-theory-crafting/的后续文章。

之前,我们研究了影响 Cisco IOS XE 的 CVE-2023-20273 和 CVE-2023-20198 补丁,并确定了攻击者可能用来利用这些漏洞的一些可能向量。现在,借助SECUINFRA FALCON TEAM 的蜜罐,我们对这些漏洞有了进一步的了解。

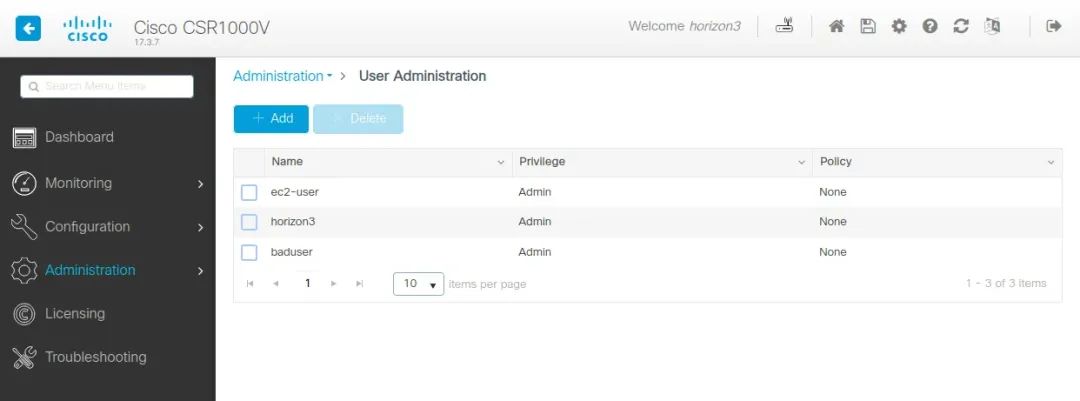

请参阅下面的示例请求,该请求绕过易受攻击的 IOS-XE 实例的身份验证。此 POC 创建一个名为baduser权限级别 15 的用户。让我们深入了解详细信息。

POC

在我们之前的文章中,我们推测攻击者需要以某种方式到达webui_wsma_http或webui_wsma_https端点。该漏洞的关键在于该请求的第一行POST /%2577ebui_wsma_HTTP。这种巧妙的编码webui_wsma_http绕过了上一篇文章中讨论的 Nginx 匹配,并允许我们访问iosd. 现在很明显,Proxy-Uri-Source补丁中添加的标头旨在通过设置默认标头值global和webui_internal合法请求来防止攻击者访问 WSMA 服务。

Web 服务管理代理允许您通过 SOAP 请求执行命令并配置系统。Cisco 的文档提供了我们可以用来访问配置功能的示例 SOAP 请求。从这里,我们可以通过发送 CLI 命令轻松创建权限级别为 15 的新用户username <user> privilege 15 secret <password>。

运行 POC 后,我们可以检查Administration -> User AdministrationUI 中的面板来查看我们的新用户。

如有侵权请联系:admin#unsafe.sh