2023 年 10 月 11 日,美国网络安全与基础设施安全局(CISA)发布了针对 AvosLocker 的安全通报,该组织是一个复杂的双重勒索、勒索软件即服务(RaaS)组织,最后一次攻击活跃于 2023 年 5 月。目前该组织已经归于沉寂,是学习该组织技术手段进行威胁防御的好机会。

AvosLocker 组织于 2021 年 7 月浮出水面,因采用双重勒索策略而闻名。该组织首先窃取数据,然后再对其进行加密。然后该组织表示除非受害者支付赎金,否则将在专门的泄露网站上对外发布数据。最初,AvosLocker 组织主要针对 Windows 系统,但他们随后也通过针对 VMware ESXi 的勒索软件的 Linux 版本来扩大其影响范围。

攻击方法

由于勒索软件往往会有许多附属机构,每个附属机构会使用不同的攻击技术,每次攻击部署 AvosLocker 勒索软件的方式差异是很大的。通常来说,附属机构会利用 Microsoft Exchange 服务器中存在的 ProxyShell 漏洞(如 CVE-2021-34473、CVE-2021-34523 和 CVE-2021-31207)获取初始访问权限,或者利用失陷的 RDP 与 VPN 账户入侵受害者的网络,或者利用 Zoho ManageEngine ServiceDesk Plus 等漏洞。

入侵成功后,勒索软件会在 Windows 安全模式下运行,最大限度增加加密文件的数量。因为此时数据库与安全软件通常不在运行状态,尽量确保这些程序不会干扰文件加密。Windows 安全模式下加密文件也被其他勒索软件所使用,如 Conti、REvil 和 BlackMatter。

行业感染情况

下图显示了 AvosLocker 在过去一年攻击中各行业的占比情况,教育、制造业与医疗行业是攻击的重点目标:

行业分布

国家感染情况

下图显示了 AvosLocker 在过去一年攻击中各国家的占比情况。美国占了绝大多数,其次是加拿大。另外,中国大陆与中国台湾也受到了不少的攻击。

国家分布

技术分析

自 2021 年被发现以来,AvosLocker 一直在进行更新升级。以下是对野外使用的最后一个样本文件的详细分析。

命令行参数

AvosLocker 参数如下所示,附属机构可以根据自己的需要控制勒索软件执行:

命令行参数

攻击者可以通过命令行参数控制勒索软件执行时的功能,选项会显示在控制台中:

Build: SonicBoom

b_bruteforce_smb_enable: 0

b_logical_disable: 0

b_network_disable: 1

b_mutex_disable: 0

concurrent_threads_num_max: 200

AvosLocker 会创建名为 Zheic0WaWie6zeiy 的互斥量,以确保在不提供 --nomu tex参数的情况下只有一个勒索软件运行。

预加密

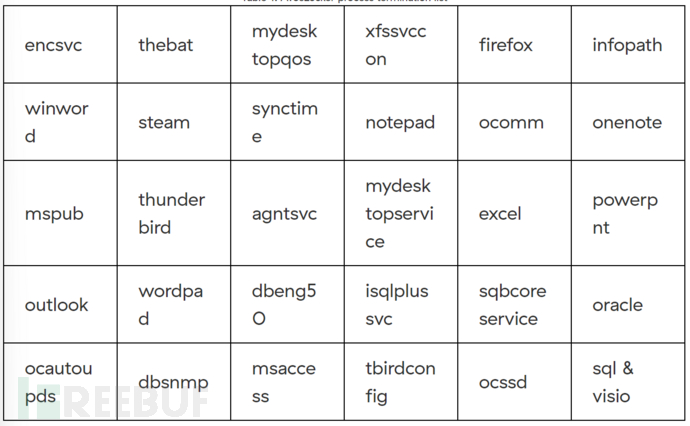

执行时,AvosLocker 首先检查是否具有管理员权限。如果没有,则在控制台中显示调试消息。然后执行针对数据库、Web 浏览器和其他进程终止应用程序。使用基于堆栈的字符串混淆算法动态解码要终止的进程列表,如下所示:

终止进程列表

然后,AvosLocker 执行以下操作:

使用以下命令删除 Windows 卷影副本以防止文件恢复:

wmic shadowcopy delete /nointeractive

vssadmin.exe Delete Shadows /All /Quiet

禁用恢复模式并编辑启动状态策略,以防止使用以下命令访问 Windows 恢复模式:

bcdedit /set {default} recoveryenabled No

bcdedit /set {default} bootstatuspolicy ignoreallfailures

使用以下 PowerShell 命令删除 Windows 事件日志以掩盖证据:

Powershell -command "Get-EventLog -LogName * | ForEach { Clear-EventLog $_.Log }"

加密过程

AvosLocker 利用多个线程来加密失陷主机上的目标文件,然后根据命令行参数枚举所有驱动器(包括固定驱动器、可移动驱动器以及网络共享驱动器)。然后勒索软件进行文件扩展名检查,以下扩展名的文件将不会被加密:

排除扩展名列表

此外,AvosLocker 不会加密以下列出的文件:

排除文件名列表

此外,AvosLocker 不会加密以下列出的文件夹:

排除文件夹列表

AvosLocker 使用 CBC 模式下的 AES 和随机生成的 AES 密钥对文件内容进行加密,然后使用硬编码嵌入的 2048 位 RSA 公钥对 AES 对称密钥进行加密。最后包含加密 AES 密钥的 RSA 数据经过 Base64 编码并附加到加密文件的末尾,如下所示。最后,文件扩展名更改为 .avos2。

加密文件内容

在加密阶段,勒索软件会将调试信息打印到控制台,向攻击者显示加密统计信息:

drive D: took 0.003000 seconds

drive Z: took 0.119000 seconds

drive A: took 1.060000 seconds

drive C: took 19.672000 seconds

Waiting for encryption threads to finish ... [OK]

Encryption Stats

[+] Locked objects: 6313

asym time: clocks 14465

total time: clocks 20648 | 20.648000 seconds

加密后,AvosLocker 会显示一个名为 GET_YOUR_FILES_BACK.txt 的勒索信息文件:

勒索信息

AvosLocker 还会将 Windows 桌面壁纸更改为类似于勒索信息文件的内容:

修改壁纸信息

勒索信息中提到,受害者 ID 被硬编码在文件中,其文件名为 README_FOR_RESTORE。分析人员发现 AvosLocker 会使用不同的文件扩展名,例如 .avos、.avos2 与 .avoslinux,后者主要用于 Linux 系统。Linux 版本恶意软件与 Windows 版本恶意软件非常相似,也具有终止和加密 ESXi 虚拟机的功能。

数据泄露网站

如果受害者决定不支付赎金,攻击者会将窃取的数据发布到数据泄露网站上。AvosLocker 的数据泄露网站自 2023 年 7 月以来一直处于关闭状态,支付网站也于 2023 年 8 月关闭。该数据泄露网站上总共发布了 60 个受害者的数据,如下所示:

数据泄露网站

反分析

AvosLocker 样本文件中的所有重要字符串均使用 ADVObfuscator 进行混淆处理,它将编码后的字符串推送到堆栈,然后使用简单但不同的算法和密钥在运行时对其进行解码。

字符串混淆

如上所示,字符串解码后为 cmd /c wmic Shadowcopy delete /nointeractive。

后门

AvosLocker 利用 NetMonitor 充当后门功能。利用 NetMonitor 注册成为系统服务后进行持久化,使用的名称包括:NetAppTcp、NetAppTcpSvc、WazuhWinSrv、RSM、WinSSP、WebService 等。启动后 NetMonitor 会尝试使用硬编码的 IP 地址和端口,每 5 秒尝试联系 C&C 服务器。该恶意软件使用原始套接字和二进制协议进行通信,其中加密的 ping 数据包如下所示:

加密通信

前四个字节是随机的,后续是带有 8 字节密钥的 RC4 加密 Payload。如下所示为解密后的 Payload 内容:

解密后的通信流量

前四个字节仍然是随机的,与加密 Payload 前四个字节是相同的。后续跟着 C&C 服务器下发的命令,NetMonitor 可以监听端口或者进行反代处理。NetMonitor 与 AvosLocker 密切相关,最后一次观察到的攻击活动发生在 2023 年上半年,自 2023 年 8 月以来尚未发现新的样本文件。

结论

AvosLocker 是一个勒索软件组织,在 2023 年 5 月之前一直活跃并进行双重勒索攻击。此外,该组织还针对多个操作系统开发了不同的勒索软件变种。

IOC

1076a979c6a7633ee3a4884d738452c5

1330887fe501036aff6ed443340e9405

d285f1366d0d4fdae0b558db690497ea

76e177a94834b3f7c63257bc8011f60f

b27f0f2826bacd329fb28d9cda002d7d

16a5d134d50eeb34989b48dca166462d

f9de6998546e9ea169c54527962e1e92

1933f61951738b6fdbfff3fa0f65d712

63e12fa6203dc61fc82343e7dec1b33b

4e75f8dc15a82674c57c4f12dbd78808

8c4bfd216fb8e69f7f1e1f4cb1e3f9a1

0e9432cd9e9405b04f4e46b368585d60

19944159dfa94a1b75effd85e6b906dc

869fc579f45a790b7c485d52cb2c8986

0b3888d8683d3ebb27627452a0179575

194c16941dc618facef7d0c4749a39a7

c41c5de8abeb92adaf8a86cf8b31570e

f091b9085d35e61945c743e3683b1b71

2d7cf26f4e4dacf637f7ef0b1edfbda5

a0a60441609f42f2f79c7826db9ae296

avosjon4pfh3y7ew3jdwz6ofw7lljcxlbk7hcxxmnxlh5kvf2akcqjad.onion

avos2fuj6olp6x36.onion

avosqxh72b5ia23dl5fgwcpndkctuzqvh2iefk5imp3pi5gfhel5klad.onion

avos53nnmi4u6amh.onion

A5485e8f09f6428b42b499bc914532e6

e5dac186720ea10f3752aa30a96d3fc0

9ff900a05d75b97948a3b52d8835b21f

15e948c18ea77efb5ffbf0a72d05d348

85e44d1333422e9b550c94ad7b7202a0

d59dca267722dfd923350d5b139b1036

194.213.18.138:443

146.70.147.17:443

142.44.132.90:443

45.66.249.80:443

23.227.198.197:443

23.236.181.117:443

参考来源

如有侵权请联系:admin#unsafe.sh