什么是微隔离?

随着云计算、虚拟化技术的快速发展,越来越多企业将数据与业务迁移到云计算环境。包含有敏感数据和业务的云计算工作负载,在云环境下网络边界变得模糊,传统防火墙、WAF、IPS等端点安全和网络安全手段在云环境下显得捉襟见肘。

云环境中南北向的数据通过防火墙的策略规则可以做到网络隔离,而东西向的数据,就会绕开防火墙。在过去,主要通过防火墙、虚拟本地网和访问控制列表做网络隔离。传统防火墙,一般是在防火墙上线部署的时候配置上相应的策略、防火墙隔离、策略的管理和隔离的动作都是发生在防火墙设备上的。在整个防火墙的生命周期内基本不做调整。这就导致传统防火墙隔离有以下几个缺陷:

(1)基于防火墙配置:策略的管理和隔离的动作都是发生在防火墙上,需要单独配置。

(2)极难维护:防火墙策略配置后,在整个防火墙生命周内基本不做调整。

(3)无法自适应防护:无法根据变化的网络环境,实时更新策略。

(4)业务和安全不可兼得:要安全,业务就无法快速交付;要业务就无法进行有效的安全管理。

(5)成本高昂:在每个交错的节点都搭建防火墙,增加成本,降低敏捷性。

面对这些困境,CWPP则成为云安全的关键环节。CWPP(云工作保护平台)是Gartner在2017年提出的基于主机安全的解决方案,作为一种专门针对服务器云工作负载的方案,它和网络边界上部署安全产品不同的是,云工作负载安全平台部署在操作系统层,因此可以横跨物理机、公有云、私有云、混合云等多种数据中心环境,部署方式更加灵活,更重要的是能够识别和处理云环境下东西向的网络流量,防护层面更加丰富。

Gartner2019年《云工作负载保护平台市场指南》数据显示,2018年35%的服务器工作负载已采取应用管控来取代杀毒软件,预计到2022年,这一比例将达到60%。2019年CWPP产品能力金字塔模型中,网络防火墙、可视化和微隔离作为核心工作负载保护策略。

2019年CW彩色文字PP产品能力金字塔

随着CWPP解决方案的提出,微隔离应运而生。与传统网络隔离最本质的区别在于微隔离系统的集中化和自动化。

集中化:微隔离把策略从每一个分散的控制点上给拿出来了,放在一个统一集中的地方进行设计,管理和维护。

自动化:安全管理者不必要了解下面的控制点在哪里,也不必再对每一个控制点进行策略配置和维护,这些工作都将由策略管理中心来自动完成。

微隔离如何设计?

设计理念

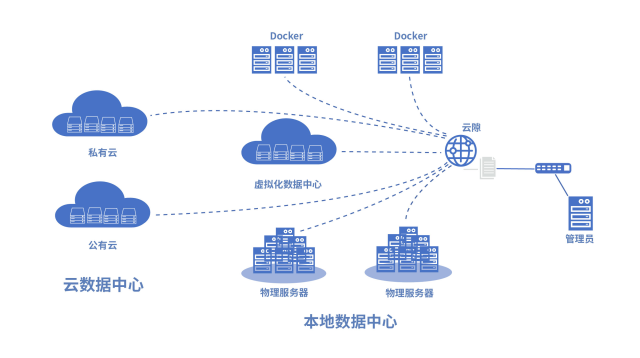

为了更好适配现代企业网络隔离的新需求,一种基于CWPP技术方案,通过在公有云、私有云、混合云模式下的服务器工作负载安装Agent,采集工作负载与工作负载之间的网络流量,并以可视化展示网络访问关系,根据业务需求设置访问控制策略的方案可能更为合适。

逻辑结构如下:

为实现主机动态策略管理及系统自适应,这个系统应该具备两大核心功能:

流量可视化

通过安装Agent采集上报网络访问流量日志,云端接收到访问流量日志后,展示在可视化界面。流量可视化作为设计规则策略的依据,可自动生成策略,进行业务分析,使得业务分析更加灵活和简便。

流量访问控制

用户在云端自定义微隔离策略规则,云端对规则进行计算处理后下发至Agent,agent将访问控制策略配置到防火墙策略中。

微隔离场景化解决方案

1)大型行业解决方案:

用户特点:极为重视安全,例如央企制造业,金融行业等。

解决方案:通过采用微隔离技术作为替换性技术在云计算环境下继续提供白名单的管理能力。业务系统通过微隔离“定义”白名单来进行网络策略管理的。

2)大型云计算行业解决方案:

用户特点:大规模云计算环境业务系统间进行隔离变得十分困难。VPC等能力随着体量的增长和变化频度的加快可用性变低。多种底层技术架构混合,使行业很难找到一种跨越所有技术架构的方式。

解决方案:采用微隔离技术在云计算环境,对混合云、多云条件下实现内部流量统一监控、安全策略统一管理,通过统一的业务流量拓扑,实现不同地点环境的主机安全管理。完成其业务隔离,区域隔离需求。

3)高安全需求行业解决方案:

用户特点:网络安全管理者对内部威胁防御重视。APT攻击以及勒索病毒的泛滥,南北向技术,外部攻击的防御已不能满足内部防御的需求。

解决方案:微隔离技术能识别、监控虚拟机之间、虚拟机与物理机之间的流量,发现内部的威胁,并对网络攻击在内部的横向行走进行防御。

*本文作者:安全狗safedog,转载请注明来自FreeBuf.COM

如有侵权请联系:admin#unsafe.sh