-

-

-

[翻译]恶意ElectrumX服务端源码分析

- 4天前 265

-

数月前,Reddit论坛上发布了一篇关于Electrum网络上的恶意服务器对Electrum钱包(一种比特币客户端)用户进行网络钓鱼攻击的文章。Electrum在此GitHub issue中证实了这一点。 blog.coinbase.com和Malwarebytes上的文章清楚地解释了钓鱼攻击的执行方式。

最近,我在Electrum网络中发现了一些恶意的ElectrumX节点,这些节点仍然在与Electrum软件通信。在这篇文章中,我分享了有关这些节点以及恶意ElectrumX变种的一些信息。

恶意ElectrumX服务器

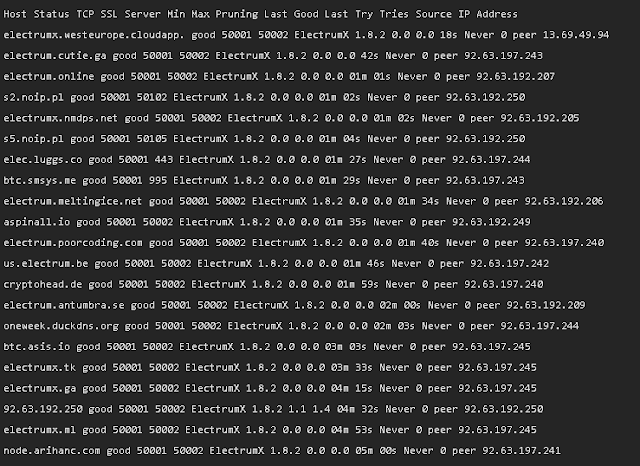

运行Electrum客户端,可以看到客户端连接的服务器列表。例如,在app.any.run沙箱运行客户端时,可以看到连接的服务器列表,其中有一些可疑的服务器IP:

可以看到,ANY.RUN已经将IP 92.63.197.245(electrumx.ml)标记为可疑。此IP段92.63.197.0/24中的一些IP也与其他恶意活动有关。例如,该文章中提到92.63.197.48与GrandCrab勒索病毒有关,另一篇文章中提到92.63.197.153与Phorphiex僵尸网络有关。

此外,我找到了更多的ElectrumX节点:92.63.192.249和92.63.192.250。同样,该IP段中的一些IP也与其他恶意活动有关。在撰写本文时,PredatorTheThief木马控制面板的IP是92.63.192.186。http://92.63.192.139/pay是一个钓鱼页面。

恶意ElectrumX服务端变种源码

我们成功定位到了这些恶意服务器执行的ElectrumX变种源码,是1.8.2版本的ElectrumX服务端代码的变体。

可以在此处下载恶意服务端源码(密码:infected12345678)。

ElectrumX官方源码与变种源码的对比

官方ElectrumX 1.8.2源码可在GitHub下载。

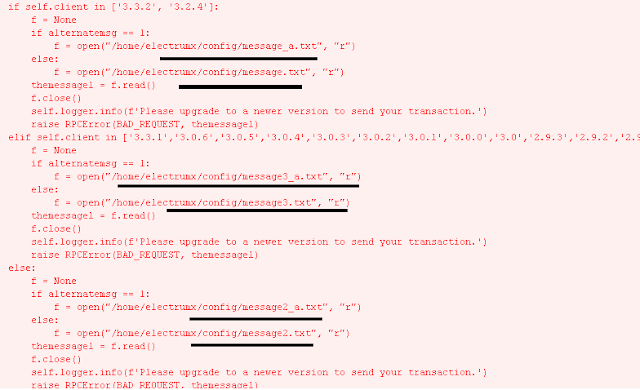

我们比较了官方版本和变种版本,有多处不同。比如,我们在/electrumx/server/session.py中发现了最主要的一个不同点:

此处,根据Electrum客户端版本号,ElectrumX服务端变种会发送不同的钓鱼消息。钓鱼消息如下所示:

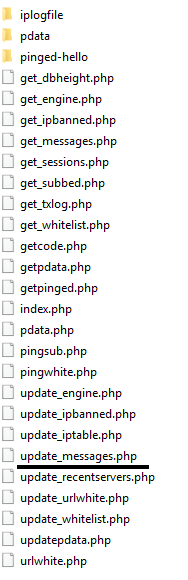

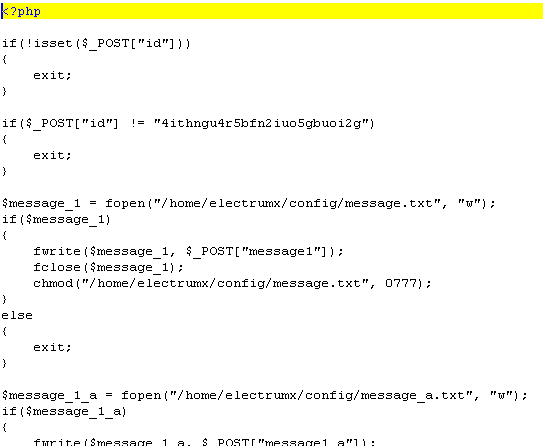

恶意ElectrumX服务端变种PHP控制面板

恶意代码作者开发了PHP控制面板,以便于配置服务器。可在服务端变种ZIP文件夹(密码:infected12345678)中找到此控制面板的源码。 此外,恶意代码作者可以通过PHP控制面板修改和更新钓鱼消息。

恶意节点

查看变种源码(/electrumx/lib/coins.py),我们可以找到与官方源码不同的节点列表:

此外,我们还收集到一些相连的节点(可能大多数92.63..都在运行恶意ElectrumX服务端变种):

我们收集到的所有恶意服务器的列表在此。

原文链接:http://www.peppermalware.com/2019/12/analysis-of-malicious-electrumx-servers.html

翻译:看雪翻译小组 SpearMint

[2020元旦礼物]《看雪论坛精华17》发布!(补齐之前所有遗漏版本)!

最后于 4天前 被SpearMint编辑 ,原因:

如有侵权请联系:admin#unsafe.sh