BlackCat运营商最近宣布对他们的工具进行更新,包括一个名为Munchkin的实用程序,它允许攻击者将BlackCat有效负载传播到远程设备和受害者组织网络上的共享。在过去的两年中,作为勒索软件即服务(RaaS)商业模式的一部分,BlackCat勒索软件运营商一直在不断发展和更新他们的工具。

在最新发现的样本中,Unit 42的研究人员获得了一个独特的Munchkin样本,因为它加载在自定义的Alpine虚拟机(VM)中。这种利用自定义虚拟机来部署恶意软件的新策略在最近几个月得到了越来越多的应用,允许勒索软件攻击者使用虚拟机来绕过部署恶意软件有效负载的安全解决方案。

本文详细介绍了这个新实用程序的攻击进程,并进一步阐明了BlackCat攻击者使用的持续策略。

BlackCat概述

BlackCat勒索软件于2021年11月首次曝光,这种攻击因其恶意软件的复杂性以及使用Rust编程语言等独特方法而臭名昭著。

与其他勒索软件类似,BlackCat采用了RaaS商业模式,这种模式允许其他机构有偿利用他们的工具,使用机构会获得大约80-90%的赎金,其余的则交给运营商。

“BlackCat”组织及其使用机构历来把目标锁定在美国境内。然而,随着时间的推移以及受欢迎程度,攻击范围正在逐渐扩大,最近,人们发现BlackCat的目标是全球众多行业及其垂直行业的受害者。

BlackCat工具集多年来一直在不断发展。

原始版本仅提供了一个嵌入式JSON配置,并没有应用混淆或加密。

随着时间的推移,操作人员更新了恶意软件家族,以混淆这种底层配置。他们还需要一个唯一的命令行参数来执行恶意软件。在此过程中,BlackCat阻止了安全人员在此命令行参数不可用的情况下获得底层有效进行研究。

恶意软件家族一直在不断发展,攻击者采用了更多的功能和混淆机制。最近几个月,BlackCat发布了一个名为“Munchkin”的新工具。

该工具提供了运行Sphynx(最新的BlackCat变体)的基于linux的操作系统。攻击者可以使用此实用程序在远程设备上运行BlackCat,或将其部署到加密远程服务器消息块(SMB)或通用互联网文件共享(CIFS)。

Munchkin进程示意图

在实际运行中,使用虚拟机运行恶意软件是一种日益增长的趋势。据报道,其他勒索软件组织也利用了这种新策略。

这种方法的好处包括绕过主机操作系统上设置的任何安全控制或保护,例如防病毒软件。由于这些解决方案通常在嵌入式虚拟化操作系统中没有自省功能,恶意软件将经常绕过现有的任何检查。

在最近的调查中,Unit 42的研究人员能够获得这个VM实用程序的副本。因此,我们可以深入了解它是如何工作的。

攻击过程

Munchkin实用程序以ISO文件的形式提供,在VirtualBox虚拟化产品的新安装样本中加载。这个ISO文件代表了Alpine操作系统的自定义实现,攻击者可能会选择它,因为它占用空间小。操作系统启动后,会执行如下命令:

在此过程中,恶意软件最初将虚拟机的根密码更改为攻击者选择的密码。它随后通过内置的tmux实用程序生成一个新的终端会话,该实用程序用于执行名为controller的恶意软件二进制文件。恶意软件完成执行后,会关闭虚拟机。

控制器恶意软件与其他相关文件一起托管在/app目录中。此外,虚拟机操作系统中还包含其他相关且值得注意的文件。

虚拟机操作系统中包含的文件路径及有关描述

除了上面提到的文件,大量的Python脚本直接存在于/usr/bin中,BlackCat操作符可以在VM的后续更新中使用这些脚本。

攻击者可以使用上面的许多Python脚本进行横向移动、密码转储和在受害者网络上进一步执行恶意软件。

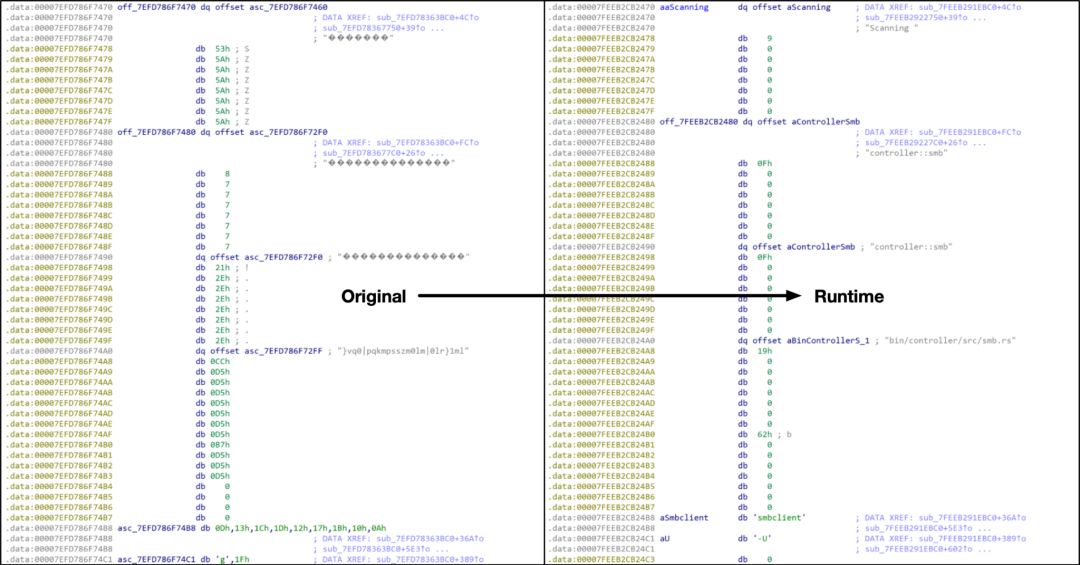

控制器恶意软件是用Rust编程语言编写的,其方式与BlackCat恶意软件家族非常相似。在执行时,控制器最初将使用唯一的单字节异或操作解密大量字符串。

运行时的字符串解密

在字符串被解密后,攻击者将执行基本检查,以确保预期的配置和有效负载文件驻留在/app目录中。然后,该攻击将反序列化并解析/app/config文件,如果这些文件不存在,或者如果它们无法被解析,恶意软件将自行退出并显示一条错误消息。

/app/config文件包含大量信息,包括控制器恶意软件样本随后使用的以下信息:

访问令牌;

任务标识符;

受害者凭据(包括用户名、密码和域);

BlackCat受害者URL;

阻止列表的文件类型和路径;

要加密的目标主机和共享;

解析配置后,控制器创建并挂载/payloads/目录,用于托管随后创建的BlackCat样本。控制器使用前面提到的/app/payload作为模板来创建自定义的BlackCat样本。在模板文件中,控制器在修改该文件时查找并使用特定的标记。

基于模板和配置创建新的BlackCat示例

所创建的文件基于所提供的配置。但是,它们的命名如下,并带有增量值:

/payloads/0

/payloads/1

创建这些有效负载后,恶意软件继续遍历所提供的配置,目的是感染指定的任何SMB/CIFS驱动器。这些尝试在写入STDOUT的各种输出中进行了概述,其示例如下所示。

注:实际的IP地址和共享名称已在下面的输出中进行了编辑。

恶意软件完全执行后,虚拟机将关闭电源,不再执行进一步的操作。

研究人员发现以下消息嵌入到恶意软件样本中,但未使用,它可能在开发的某个阶段被包括在内,但后来又被取消。

这条消息似乎是BlackCat的开发者给他们的使用组织的一条消息,敦促他们从不安全的环境中删除这个文件。看来使用组织并没有听从这一建议。

总结

恶意软件的开发者,特别是那些背后的BlackCat勒索软件使用者,继续更新和发展他们的技术和战术,这一点在他们最近发布的“Munchkin”中得到了充分体现。

恶意工具利用虚拟机来阻止主机上存在的安全管理功能,并反检测方面领先于安全防护。

参考及来源:

https://unit42.paloaltonetworks.com/blackcat-ransomware-releases-new-utility-munchkin/

如有侵权请联系:admin#unsafe.sh