Nokoyawa勒索软件即服务(RaaS)的运营商是一伙被称为“farnetwork”的威胁组织,多年来他们通过帮助JSWORM、Nefilim、Karma和Nemty等勒索软件团伙开发恶意软件和管理运营积累了经验。

网络安全公司Group-IB近日的一份报告深入剖析了farnetwork的活动,以及阐述他们是如何逐渐成为勒索软件行当中异常活跃的玩家。

farnetwork向威胁情报分析师们披露了细节,这些细节可以将他们与2019年开始的多起勒索软件活动和一个可以访问多个企业网络的僵尸网络联系起来。

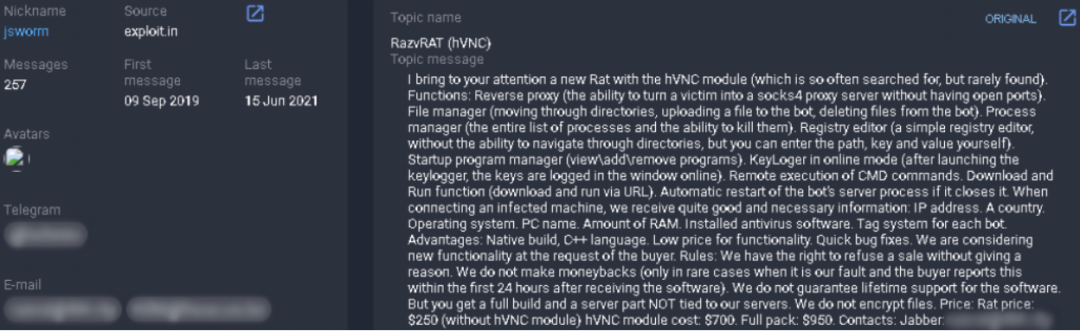

据Group-IB向IT安全外媒体出示的报告显示,这伙威胁组织拥有多个用户名(比如farnetworkl、jingo、jsworm、razvrat、piparkuka和farnetworkitand),并活跃于多个俄语黑客论坛,试图招募加盟团伙从事各种勒索软件活动。

图1. 威胁分子情况简介(图片来源:Group-IB)

今年3月,farnetwork开始为其基于Nokoyawa加密恶意软件的勒索软件即服务项目寻找加盟团伙。然而,Group-IB的威胁情报分析师表示,这伙威胁组织明确表示,他们没有参与开发Nokoyawa的工作。

开展RaaS业务并没有持续多久,farnetwork宣布将退出该领域,并在10月份关闭了Nokoyawa RaaS项目,此前该项目泄露了35名受害者的数据。

然而Group-IB认为,这伙威胁组织的策略是改变方向,以一个新的品牌重新开始,而这个举动正是其中的一部分。

在Nokoyawa勒索软件中,farnetwork扮演了项目负责人、加盟团伙招聘者、暗网论坛上RaaS的推广者和僵尸网络管理方等多重角色。

该僵尸网络使加盟团伙能够直接访问已经受到攻击的网络。为此,加盟团伙将向僵尸网络的所有者支付所收取赎金的20%,而勒索软件的所有者将获得15%的分成。

考虑到其他项目支付高达85%的赎金作为分成,对勒索软件加盟团伙来说,65%的分成是糟糕的交易,但成本已涵盖了找到一个合适的目标并闯入其中所耗费的精力。

farnetwork测试加盟团伙候选对象的办法是,向它们提供从地下日志云(UCL)服务获得的几个公司账户凭据,UCL服务出售由RedLine、Vidar和Raccoon等信息窃取恶意软件窃取的日志。

预计这些加盟团伙会升级其在网络上的权限,窃取文件,运行加密程序,并要求支付赎金。

图3. 网络访问凭据面板(图片来源:Group-IB)

Group-IB已经能够追踪到farnetwork早在2019年1月的活动,发现了它与JSWORM、Nemty、Nefilim和Karma等勒索软件团伙有关联。

2019年4月,farnetwork在Exploit黑客论坛上大肆推广JSWORM RaaS项目,这伙威胁组织对RazvRAT恶意软件大打广告。

图4. 推销RazvRAT恶意软件(图片来源:Group-IB)

2019年8月,在JSWORM关闭后,这伙威胁组织转而在至少两个地下论坛上推广Nemty。

2020年3月,Nefilim勒索软件浮出水面,这时它作为一个新的加盟项目示人,拥有名为Corporate Leaks的数据泄露网站。次月,farnetwork宣布Nemty将私有化。

2021年6月,改头换面的Nefilim(名叫Karma)出现在世人面前,2021年7月Nefilim又悄无声息。在此期间,farnetwork在寻找有关思杰VPN零日漏洞的信息。

2023年2月,farnetwork转向RAMP论坛,声称他们与Nokoyawa勒索软件合作,充当对方的招聘者和访问管理方。

图6. 在RAMP上推广RaaS(图片来源:Group-IB)

从Group-IB的研究结果来看,farnetwork被怀疑参与了开发上述几种勒索软件的工作,或至少参与了这几种勒索软件的改进和管理。它与Nefilim和Karma的关系最紧密,它们都被认为是Nemty的进化版。

图7. farnetwork活动时间表(Group-IB)

Group-IB将不同的用户名与这同一伙威胁组织联系了起来,他们换个新名字,继续重操旧业。

虽然勒索软件团伙以攻击关键行业的公司而臭名昭著,但它们对所有行业的组织都构成了威胁。除了其网络增加新成员外,farnetwork的勒索软件联盟计划还为成员提供了经过升级的工具和技术,甚至提供勒索软件投放机制。企业必须立即采取具体的步骤,以确保关键任务操作和数据的安全。我们的建议如下:

•增加更多层安全:多因素身份验证(MFA)和基于凭据的访问解决方案可以帮助企业保护其关键资产和高风险用户,使攻击者更难得逞。

•通过早期检测阻止勒索软件:充分利用端点检测和响应(EDR)解决方案的行为检测功能,帮助识别跨管理端点上的勒索软件指标,及时提醒团队注意任何可疑活动,以便进一步审查。这种主动的方法有助于对端点上已知和未知的威胁进行灵活地检测、调查和补救。

•有“备份”策略:数据备份过程应该定期进行,因为它们可以减少破坏,并帮助组织在遭到勒索软件攻击后避免数据丢失。

•利用先进的恶意软件引爆解决方案:组织应该充分利用结合人工智能的先进的基于分析的解决方案来实时检测入侵。

•修补漏洞:漏洞未修补的时间越长,被网络犯罪分子利用的风险就越大,因此,应该优先考虑安全补丁。组织还应该建立一个流程,定期审查和部署最新的补丁。

•培训员工:教育员工,了解与组织的网络、资产、设备和基础设施相关的风险。人为因素仍然是网络安全的最大漏洞之一。组织应开展培训计划和安全演习,以帮助员工识别和报告网络犯罪的迹象(比如网络钓鱼电子邮件)。

•控制漏洞:不要对新出现的漏洞视而不见。每年进行一次技术审计或安全评估,以检查你的基础设施,这不仅是好习惯,还增加了亟需的保护层,持续监测基础设施的完整性和数字卫生流程。

•永远不要支付赎金:在97%的勒索软件攻击中,如果不解密软件,就不可能重新获得数据访问权。Group-IB的事件响应专家不建议急于支付赎金。

以牟利为动机的威胁组织会让你支付更多钱。即使一个攻击者返还了你的数据,另一个攻击者也会明白你愿意支付赎金,这将导致对公司的攻击次数增加,此时你能做的最正确的事情就是尽快联系事件响应专家。

参考及来源:https://www.bleepingcomputer.com/news/security/russian-speaking-threat-actor-farnetwork-linked-to-5-ransomware-gangs/

如有侵权请联系:admin#unsafe.sh