俄罗斯第二大保险公司Rosgosstrakh遭黑客攻击,重要数据被售卖

![]() Tag:保险,数据泄露

Tag:保险,数据泄露

来源:

https://www.hackread.com/russia-insurer-rosgosstrakh-hacked-data-sold/?web_view=true

中东政府遭伊朗Crambus间谍组织长达八个月的网络入侵

![]() Tag:政府,间谍组织

Tag:政府,间谍组织

事件概述:

伊朗黑客组织Crambus(OilRig, APT34)在2023年2月至9月期间对中东某国政府进行了为期八个月的入侵。攻击者窃取了文件和密码,并部署了PowerExchange后门,通过监视Exchange服务器的传入邮件执行攻击者通过电子邮件发送的命令,以及秘密将结果转发给攻击者。至少有12台计算机受到了恶意活动的影响,证据显示攻击者在数十台计算机上部署了后门和键盘记录器。攻击中还涉及对网络管理工具Plink的频繁使用、Windows防火墙规则的修改以及启用远程访问等。

技术手法:

攻击者采用了多种技术手段,包括部署多个未被发现的恶意软件,其中包括PowerExchange后门、Backdoor.Tokel、Trojan.Dirps、Infostealer.Clipog等。利用Plink进行端口转发,通过远程桌面协议(RDP)实现远程访问。PowerExchange后门利用Exchange服务器作为C&C,监视传入邮件并执行攻击者的命令。攻击者还使用了Mimikatz进行凭证转储,对网络进行扫描以寻找漏洞,并通过Wireshark捕获USB和网络流量。攻击活动在数月内持续进行,涉及多个计算机和服务器,对被攻击组织构成严重威胁。

https://symantec-enterprise-blogs.security.com/blogs/threat-intelligence/crambus-middle-east-government

俄罗斯黑客Sandworm在新的袭击中致使乌克兰电网瘫痪

![]() Tag:Sandworm,乌克兰,电网

Tag:Sandworm,乌克兰,电网

https://www.mandiant.com/resources/blog/sandworm-disrupts-power-ukraine-operational-technology

CISA 发布一项工业控制系统公告

![]() Tag:CISA,工业系统

Tag:CISA,工业系统

OpenAI遭受DDoS攻击:ChatGPT和API服务宕机

![]() Tag:DDoS,ChatGPT

Tag:DDoS,ChatGPT

https://www.bleepingcomputer.com/news/security/openai-confirms-ddos-attacks-behind-ongoing-chatgpt-outages/

SideCopy APT组织针对印度政府及国防机构展开网络攻击

![]() Tag:SideCopy ,印度

Tag:SideCopy ,印度

https://www.seqrite.com/blog/sidecopys-multi-platform-onslaught-leveraging-winrar-zero-day-and-linux-variant-of-ares-rat/?web_view=true

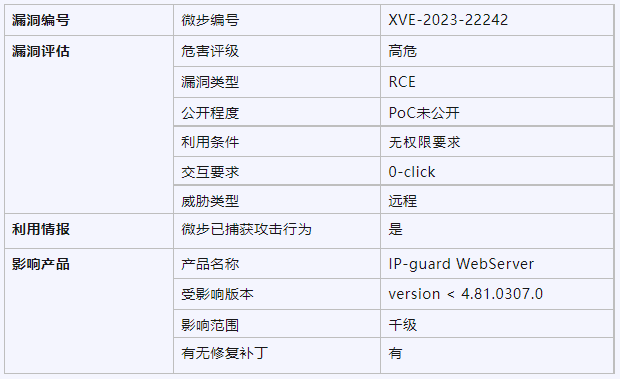

漏洞通告 | IP-guard WebServer 远程命令执行漏洞

![]() Tag:漏洞

Tag:漏洞

2023年11月2日

医疗巨头 Henry Schein 遭 BlackCat 勒索团伙入侵,35TB数据被窃取

黑客组织BlackCat声称入侵Henry Schein,窃取35TB数据。Henry Schein是一家全球医疗解决方案提供商,企业价值超过120亿美元,拥有32个国家的业务。公司于10月15日披露遭网络攻击,导致一些系统暂时下线。尽管受干扰,公司的一些管理软件未受影响。黑客声称已重新加密公司设备,因谈判失败,发布了一部分工资和股东数据。Henry Schein,已通知执法机构并聘请网络安全专家调查潜在数据泄漏。黑客组织BlackCat曾以DarkSide为名,曾因侵入Colonial Pipeline而引发国际调查。最近,BlackCat的附属组织Scattered Spider声称对MGM Resorts入侵负责,称对超过100个虚拟机监视器加密。 来源:

https://www.bleepingcomputer.com/news/security/blackcat-ransomware-claims-breach-of-healthcare-giant-henry-schein/

医疗巨头 Henry Schein 遭 BlackCat 勒索团伙入侵,35TB数据被窃取

黑客组织BlackCat声称入侵Henry Schein,窃取35TB数据。Henry Schein是一家全球医疗解决方案提供商,企业价值超过120亿美元,拥有32个国家的业务。公司于10月15日披露遭网络攻击,导致一些系统暂时下线。尽管受干扰,公司的一些管理软件未受影响。黑客声称已重新加密公司设备,因谈判失败,发布了一部分工资和股东数据。Henry Schein,已通知执法机构并聘请网络安全专家调查潜在数据泄漏。黑客组织BlackCat曾以DarkSide为名,曾因侵入Colonial Pipeline而引发国际调查。最近,BlackCat的附属组织Scattered Spider声称对MGM Resorts入侵负责,称对超过100个虚拟机监视器加密。 来源:

https://www.bleepingcomputer.com/news/security/blackcat-ransomware-claims-breach-of-healthcare-giant-henry-schein/

医疗巨头 Henry Schein 遭 BlackCat 勒索团伙入侵,35TB数据被窃取

https://www.bleepingcomputer.com/news/security/blackcat-ransomware-claims-breach-of-healthcare-giant-henry-schein/

---End---

文章来源: http://mp.weixin.qq.com/s?__biz=Mzg5MTc3ODY4Mw==&mid=2247503787&idx=1&sn=3afb1cbeef323e1ad1ade58d45e9be0b&chksm=cfcaacbff8bd25a9b9d5153c0a4b828ad2d5b254989a588fd0ff53f89a177e9e5a1674ebae86&scene=0&xtrack=1#rd

如有侵权请联系:admin#unsafe.sh

如有侵权请联系:admin#unsafe.sh