说到移动应用泄露用户隐私

大家想到的多是应用非法收集用户数据

但在用户数据被收集之后

移动服务里还存在着大量的用户数据分享

不妨回忆一些具体的场景

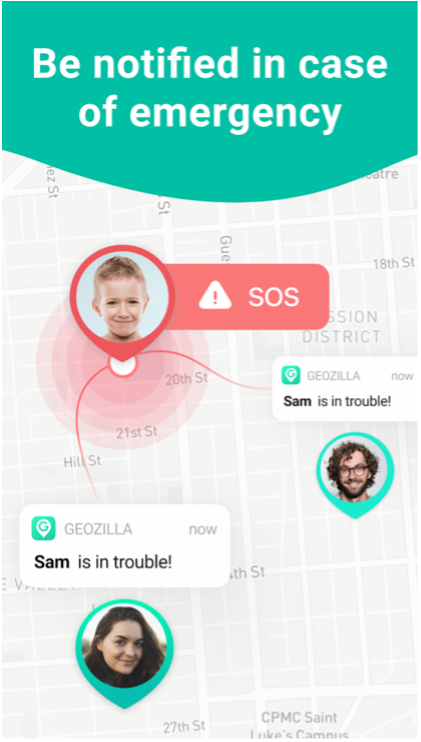

“打车”、“跑步”、“远足”

我们时常会将地理位置实时与家人朋友分享

这样他们可以随时确认我们的安全

在有需要时也可以及时提供帮助

有很多App提供了此类个性化服务

按照设计构想

我们的地理位置仅会分享给我们邀请的家人朋友

但这种数据分享真的安全吗?

如果攻击者伪装成你的家人朋友

而这些服务并未做好认证识别

那么你的诸多敏感数据

就可能完全被攻击者所获取

进而造成隐私泄露,甚至可能带来人身伤害

接下来我们要介绍的这篇论文便是

关注于个性化移动服务内的数据分享安全

发表于USENIX Security 2023的

Notice the Imposter!

A Study on User Tag Spoofing Attack in Mobile Apps

该研究由复旦大学系统与软件安全实验室

杨哲慜老师研究组完成并投稿

引言

个性化移动服务听起来很学术

但换个说法大家可能就很熟悉了

外卖软件推荐你喜欢吃的东西

短视频服务推荐你喜欢的视频或博主

交友软件推送附近可能匹配的人

这类移动服务极大地丰富了我们的生活

但同时需要获取大量敏感的用户数据

用于应用越来越智能地“懂你”

这就导致了各类隐私安全事件的持续频发

传统隐私安全研究关注于隐私的必要收集

即是否收集了隐私以及收集是否合理

忽略了用户隐私在被收集后

可能存在的各类安全问题

而本文要介绍的这项研究

便是关注用户隐私被收集之后

个性化移动服务内用户隐私分享带来的安全问题

PS: 研究团队在此方向开辟了一系列的安全研究

感兴趣的读者可以关注一下~

数字用户画像

个性化移动服务能够体现出千人千面的个性化效果,主要在于其构建的数字用户画像。大家可以理解成对照着现实世界的用户生成了一个其在数字世界的“数字人”,从而这些移动服务能够借助人工智能的能力很好地理解你的特点,定制化地分享你需要且能够访问的信息。

用户数字画像示意图

就像是做了一次背调一样,移动服务形成了对于我们方方面面喜好和特定信息的梳理构建,并依据于此,赋能移动服务的定制化与个性化。研究团队关注个性化分享内容中与用户隐私相关的情形,比如常见的“附近的人”这一个性化交友类移动服务,用户可以获取自身当前地理位置附近的其他用户信息(如姓名,性别,照片等等),从而实现基于地理位置的个性化社交。

画像欺骗攻击

如果攻击者可以像孙悟空一样,可以七十二般变化变成你和我,那么该攻击者是不是也可能获取到本应个性化分享给你我的敏感信息。为此,研究团队从个性化移动服务内的数字用户画像可信性出发,深入研究了流行移动应用内五花八门的个性化移动服务内的数据分享安全。

研究发现,移动服务的提供商往往假定用户会提供正确的自身信息,显然这一假定在真实的交互环境中并不成立,因此部分服务的提供商针对用户信息的真实性/可信性进行了校验,例如通过GPS、蜂窝网络等方式融合定位并校验用户的地理位置;通过短信或邮箱验证码等方式来确认联系方式是否真实准确。

但是很多服务提供商没有采用必要的真实性验证来保障服务内数据分享的安全,且服务提供商在验证复杂的数字用户画像内容真实性上很难做到面面俱到。例如对于用户的通讯录而言,服务提供商很难通过简单的方式来有效地验当前用户通讯录内联系人信息的真实性。此外,真实性验证操作可能过于复杂(例如学籍证明信息需要同学们先去学校开学籍证明,再通过App上传,再经过认证直至通过审核),从而影响用户体验。

因而在实际移动服务的开发中,数字用户画像的真实性验证操作并不多见。这也就意味着,攻击者可以利用这一点,来伪造自身的数字画像,从而达成 “七十二般变化”,欺骗目标服务并诱使其分享当前攻击者本不应该能够访问到的敏感数据,进而带来了严重的隐私泄露风险。

欺骗攻击的识别挑战

既然存在画像欺骗攻击这一安全威胁,那如何去检测这一威胁成为了研究团队下一步的目标。不过想要达成此目标,还存在着两方面的挑战。

首先,不同个性化服务构建的数字用户画像不尽相同,很难找到一个统一的标准或者先验知识,帮助有效识别给定个性化移动服务所依赖的用户画像内容。其次,用户画像每个含义在不同个性化移动服务中可能存在完全不同的值内容与值格式。譬如,邮箱既需要满足形如“username@domain”的格式要求,还要确保该虚假用户画像的有效性,即目标服务内存在一位用户的邮箱是[email protected],否则目标服务将不会返回任何敏感信息。

换言之,孙悟空变成唐僧,也得熟悉唐僧的画像,方方面面模仿得像才行。

设计与实现

为了解决上述两点挑战,研究团队相应设计了基于敏感语义的画像识别方法以及基于多维变异策略的模糊测试方法。

一方面,用户数字画像往往是具有敏感语义的,因为它需要包含一定的语义信息来标识用户,因此这些语义信息也就成为后续识别它们的重要依据。另一方面,应用内存在着很多会分享用户画像值的服务,比如一个社交应用里可能同时存在着“通讯录上传匹配”服务以及会分享其他用户联系方式的“用户主页”服务。从这些分享用户画像值的服务中获取的值就可以直接作为验证欺骗攻击的有效变异候选值。

作者团队的核心思想是通过语义来识别画像的具体内容,通过借鉴应用内的其他服务所分享的用户画像值来实现有效的欺骗攻击测试。因此,基于上述模糊测试的解决思路,研究团队设计了一款原型测试工具 -- UTSFuzzer,并进一步地针对个性化数据分享服务开展了大规模的欺骗攻击风险探测。

作者团队在25,158个Google Play流行应用上进行了大规模的测试,发现了3,257个候选存在个性化数据分享服务的移动应用,并从中检出了100个易受欺骗攻击影响的风险应用及115项受影响服务。通过对检测结果的随机选取以及人工验证,验证了研究团队所设计和实现的工具,准确率高达95%,召回率高达98.95%,足以体现其在此类型风险上的检测能力。

文章中还介绍了诸多检出的风险案例,产生的危害包括商业机密泄露、安全保护机制崩溃、经济损失以及用户敏感行为监控等,感兴趣的小伙伴可以前往论文一睹为快哦~

检出风险案例示意图

评估风险检测能力

这里我们介绍一个非法监控用户活动的案例,涉及一款用户活动组织相关的风险应用-T。这款移动应用提供了用户群组这一服务,普通用户可以通过群组密码来加入到指定群组,并在群组内分享和访问群内不同用户的个人信息、聊天内容、活动计划、照片等等信息。

检测结果显示该服务存在易受用户标签欺骗攻击的风险,即当攻击者可以通过篡改自身用户Id,伪装成另一受害者用户时,能够成功欺骗该服务返回受害者用户的群组信息,其中包括受害者所加入的所有群组的群组密码。基于此,攻击者可以通过这些泄露的群组密码,加入到群组中并访问群内所有用户的个人信息及相关活动信息,从而达成用户活动非法监控的攻击效果。

结语

在这篇工作中,研究团队关注于隐私收集环节之后的数据分享环节,系统研究了个性化移动服务内数据分享安全这一关键问题,揭示了画像欺骗攻击带来的安全风险,通过深入分析此类服务原理与实现方式,提出了有效的自动化风险识别框架 - UTSFuzzer,验证了其识别风险的优异性能,并借助此框架发现了真实世界中移动服务内的安全风险,揭露了其带来的严重危害。

研究团队介绍

杨哲慜,复旦大学计算机科学技术学院副教授,博导。研究方向为软件安全威胁理解和感知方法,包括恶意攻击检测和漏洞发现等技术领域。在IEEE S&P、ACM CCS、USENIX Security、NDSS、ICSE、USENIX ATC、SIGMETRICS、TIFS等国际顶级学术会议和期刊上发表论文20余篇(含网络空间安全四大顶会论文17篇),主持多项国家自然科学基金、部委和企业合作项目。

研究揭露多种新型恶意攻击,相关成果协助国家阻止网络诈骗犯罪,避免直接经济损失超10亿元。研究发现数千软件安全漏洞,影响谷歌、华为、三星、百度、阿里、腾讯、抖音、小米、高通等国内外知名企业及全球数十亿用户。一项工作入选网络安全顶会ACM CCS焦点论文(ACM CCS Highlight),相关工作多次被美国纳斯达克官网、中央电视台一套“3-15 晚会”等主流媒体报道。

李帅,复旦大学网络空间安全专业在读博士。研究方向为移动安全与隐私、区块链与智能合约安全等,研究兴趣重点关注于隐私全生命周期环节内的安全与合规问题,相关研究成果发表于IEEE S&P、CCS、USENIX Security等知名国际会议,相关隐私安全漏洞与违规问题获得Opera等国际知名厂商的认可与致谢。

供稿:LS

审核:洪赓、张琬琪

排版:YST

戳“阅读原文”即可查看论文原文哦~

复旦白泽战队

一个有情怀的安全团队

还没有关注复旦白泽战队?

公众号、知乎、微博搜索:复旦白泽战队也能找到我们哦~

如有侵权请联系:admin#unsafe.sh