在2023年初至今,深信服深瞻情报实验室监测到东南亚区域的中文黑灰产圈通过微信\QQ等即时通信工具、邮件以及伪造工具网站的方式大肆对境内金融、教育、电商、货运、设计等各行各业进行钓鱼攻击,其主要目的为攻击相关公司的财务或信息人员,进行诈骗活动窃取目标资金或获取其他信息数据。

在初始的时候,友商根据某些活动将该行动的背后团伙称为“银狐”、“谷堕”组织等。但随着深入跟踪发现,发现该类型的网络攻击诈骗行动囊括了大量的黑产团伙,且该类黑产团伙攻击频率相当之快,其中的大部分团伙使用“winos”这款由ghost远控修改而来的变种作为控制软件,攻击技战术也基本相同,使用“银狐”、“谷堕”作为组织名称已经造成安全圈一定的分析、归因混乱。所以我们将该类型的网络攻击诈骗行动背后的黑产团伙合并为“银狐”集合体,针对其中的每个团伙分类追踪。

根据多个团伙的分析结果,整理出该类型攻击的整体攻击链,相关信息如下图。

![]()

黑产团伙将恶意文件伪装成办公软件(钉钉、微信、wps)、PS、PDF转换器安装包,诱导目标执行该恶意文件。

| | | f3531d29c2f7795b3f1e944d2c9a29deae6b337464e83715ee3ea6e71f3ef282 |

| | | f38fbb46b2b155ec6e08137a13198c2770fde850be29c8112f69b7d96875d265 |

| | | 23e5e1f53b513bcac59b99e15a5ba857463c944206d3ba5b2e338219ae02d351 |

| | | f680397af4eca1f91c9d48c003764e00259093ed20ce86a8255f7e47553abd04 |

| | | 1dadcd97a6b45813972c3c7529b2908b56eb00855a730ed01ef7df24e9809778 |

| | | 2c0f6066e18e63eb8d8aa892a02727a3549ad244c220d6c5e0dcc5e6627ecae2 |

| | | c7dcf8372894b9de4b8c88176be83c25dfb509cf3ca7ba40a9b36acc96b1ac8a |

| | | 996e309926b02a16abd278caa3490e3d61345fdf20767a46257d155aa107c349 |

| | | 8153e59bdeec198a2342004acb0a94d30e12af132e206b967eed8894bbfca54d |

| rar压缩工具_zip_1_9_5 for win7_10_11_1142.exe | | | aa20f4a70314934cf30ad3547ede9853712cc78cd0c823a7ec3d0b65e861b1f6 |

| | | c1bbda86c1f5caa1ec4f53a9bb16f0f745c371fa59c17246ea77fa47fa761445 |

| | | e534cb7f668c86fb6bd158f57819d6471ff5ba6c4a4b5423c7e2692f7838acea |

| PDF for windows @1142.exe | | | eb3fbdc4119ad9f1710295f4697070ba49db587e93bb14b67174550a1d6809d4 |

| | | 5fbfcaf5c55e18c83c494d76c4f53da1382a7963d7f35401950d76c71b4aeab4 |

| | | 579789180fee3866d448a42fe1b219288378b826f0caebc03b92257bca690676 |

| | | c168bb87db01627d04f15d9f559879ea4aa47b393ee3a8dfbdabbf0661de5a46 |

黑产团伙将恶意文件伪装发票、税收、财务、保险、证券压缩包。

| | | 92deefd3cb87bd4e78f0dd7a63453d038b023f3636f97ee1cd41c4fd1e5c8161 |

| | | 20d6782a4ac32450a444aae7d0ebb5da194375a56d838bbf57803a5776cf7276 |

| | | e99ff0fbae707f344ba337943a3da56d238a9bb14e3f55c672f051b921e71a8d |

| | | a41985b26d15d437f9c82ad390ffd4e73e7e638c26bbdaa374b1ed7078ab648f |

| | | fed21183a5a0ed94ead68110be380b6e094a5042c5295a710188183845460521 |

| | | 4a725864d44fc3c6aca027dfabc67b1d4bd4ff03daf442730cb2a17feac19aaa |

| | | 16666075be895ff3160f0661665abd1622b104da6f6d6cf3ddcdc0cbd946740c |

| | | bd585a4ec25b11ef03736ebf7988d96e6a8346ba3b2de1b689860769aac6b7d7 |

| | | 9e511cc3a1663f0118035d861529f91b91b42c6a39ab997e07210db316b415ac |

| | | 64b3f8ccf617b78b6964fc43993183d538cfba0ec8f575e589bb27c886020b36 |

| | | acef7db1aea0e0f400c812b65714e3228337bbc2bfe29c308f5ab15760a73ed5 |

| | | 2af7ae5e7e360cefcb9391d85561504270d920773b23dad1c8182465300f8327 |

| | | ddf3202d0f493275f758010630f26a0f83252c958dfc6a04a7234e1fcd27eea4 |

| | | 74bad4518bae9a6b1e2180864cabfd97bc213820ee5d4109998b4d8586107b08 |

| | | 42a7c0fbb5c15295b02b28c9ec0946a6b9f6da621eac8171d883aa0b05c3054d |

| | | d93821e133d821082f532230f9556d9e4241a35b239a15201f97404dadee634c |

| | | 864e3335292fe62fe7a34fe47d8b72d850d8eb7d4d394ec91e34d2692e43a4fb |

| | | ff17d32940664f610085ad6321cfea36b5c4196c5c41f1aab45c844c5391204b |

| | | f839618112b2c2beaa617567cf8487e3c6155541b12a8fb31dc364bc25962496 |

| | | 80d07b9437897db2bd2bb2c1ccf059fe373122fe6a079a865457a3bcd1c4cf7d |

| 國家稅務總局下達了關於2023稅務抽查行業通告6229.exe.yzjdownload | | | 866385240549de5698de48c89414db00263a3aa98373d98d1b163c5249b40dfd |

| | | 840230e4d90b04e2a8230babce34d3fbf33f0f4aa9b06a8a53ba12fac1d14619 |

| 国泰君安证券公司内部会议视频流出-已上传网络安全中心.msi | | | 160ac866b22f6ffc7b5ee6067dd0ee514ca989c24d92d04778024875053c6d22 |

| 北京洛可可科技对采购云服务器存储等调研补充.exe | | | 3145ddf650bab784a803af100248230fd9d0760894296eda185e4ef47b1a0a35 |

| | | e3076d118051f4cfc4f10df1d18f2036457835c9025a64b622524acdd9dd837f |

| | | 5d9a99f21c03488be8557f570c7750bd887fb6e13b29e609334866901b1a6768 |

| | | 7dc8add5e648c50cd9457f072c6ce427873340ae4232114c932667a9a45ebd43 |

| | | 9939702cf43accc49011f0609d5d741b5a1a9e91892154fbaedd1648e574a0fd |

| | | 90c26c5cbb88dc32fca1b8165078d195cf2ee9ffadf2988d69b9bc4b19e55127 |

| | | a95e0fe8c5c078b81d9599cfeb622a7c8e1c5d984ca943104904f6f2650c25a2 |

| | | c023d1cbcc46cd8a22fcc270c8d9a0c815359f10f980e3a49fff7f4477bec2bc |

| | | ba68ea82b19b4b68848b454b441a42d989cc541e5fe6838a5ce271bb9185a04b |

| | | bd8c4d8010a69419dfbad3330f7c48316fea532b01e3f54cf220c7736e1dc839 |

| | | 7b6585e9e151410ea5d36dc9874c879e8f617af233072e1ae7bf72123d209c47 |

| | | 2653c4065bbed694b2d58272c49b18694b74bed6f1b09a7f6cd9e9afee4860cd |

| | | 4e3ec549f192d2d48d057ebbe9f23227a8da093530bb48f05195ff5ad90ad9c7 |

| | | c92d964fe46ac9d1be4b4ea8257b78ff7b9c85c3d6945e40cb8b9f0e4df72f80 |

| | | b2f62661fd0bf559945dd1724313a2a5aaa11a87d7353b784330268d834c34b2 |

| | | fd5d5dfd1fb33a75d4910c85cdd59879fd507c94dc48019a5f0717777fbc4fa1 |

| | | 6bbd71d9d78e42e0c456567442f5aa8c8917f35db73272f6421b581a302cc9aa |

| | | b3679e717d32952b3a77a429407736fc3dbb746013ae192195ff748967b8e65b |

| | | c7635ec03940bc93df5e2d95ed783e712b41c6bd0c5b1e5e64c0b03aaafe20ef |

| | | aad2d8e021ebfe8837e8037710cc857cd35d39cc93badb622a083cfb1ae8f1f2 |

| | | be60372a41152aa7913b595b509c8f41a7c829a9bb0599c86d48c2e24dfae701 |

| | | 0bd18b1dd1786554fee71ab886a348c40e8f951e715613fd64198957e9b474c3 |

| | | 995a8ad6b51979a0d086f8004743256f900bc220d19a3af018f607e0b699398c |

| | | b8818ff82692647405ae7248231b7c8c851ea56defe6207832ee55fe24fc6e3c |

| | | c77053a080b36894dbbdf57db2086e26ab0d0afb9c7336b6a1fd3b7f782df109 |

| | | 41f79ba5db120e08ca25e747ae8e3adcb38d45dd2fc51c84bbd38d3d1b91668a |

| | | a95dfd2678ce4c3cf45714290ff54321c4517d8638f88925fba07550faf09d5e |

| | | b6fefd72f51e21f37adad067f0f21b368470a4a72774e87bbcc056b6dd80c4ec |

| | | e0d7a171365cf0c7638f0b55c5a0147af2bbebedda318dd1634e6d1f3174f745 |

| | | a5daaad3d3f275085008eaa3bc290c50589af0a91d987a6e147b2f1e4ee02002 |

| | | 4e6a674158494cc67cdc57173332a353ae080636a61cac4718992a848d5b0ca6 |

为了对该集合体有更清晰的认知与了解,我们详细分析了该集合体中的四个团伙的背景、传播方式、技战术、恶意组件等信息。

团伙背景:

该团伙主要使用虚假下载站、即时通信工具(微信、QQ)等向目标投递或扩散恶意exe文件,其投递的部分恶意exe文件会窃取相关证书并进行伪造(签名无效,校验不通过),将第二阶段载荷数据存放于其资源数据,解密资源数据释放第二阶段载荷,第二阶段载荷并未采用传统的DLL侧加载技术进行载荷加载,而是利用白文件加载配置文件执行漏洞(利用白文件更新机制执行lua脚本),下表为相关恶意文件信息。

| | | |

| 45e819017b4dbc9a7d0103bcff8abc53 | | 1、 通过窃取360证书并应用到恶意软件以便绕过杀软(只是单纯的窃取证书并签署到自身,数字签名无效)3、 检测到杀毒软件(360)会弹出提示框诱导用户退出杀软4、 并未采用传统的DLL侧加载技术进行载荷加载,而是利用白文件加载配置文件执行漏洞(利用白文件更新机制执行lua脚本)注:最终阶段为edge.xml解密执行edgexx.jpg载荷,该载荷为gh0st远控变种 | http[:]//38.55.184.74/ip.txt |

| 80983409282414181744ec370ed50903 | | |

| 977605a5d2b787f006f4e11a7e688861 | | |

| e7e2c5fe935a929e8834562babe4f7f0 | | |

| c517dec025402d55e24ac00dbd04db4c | | |

| d9f98bf2ecbff5a876971616a2e3b818 | | 1、 攻击者使用Setup Factory打包恶意程序,该程序异或解密内嵌数据,释放第二阶段解包载荷,第二阶段解包载荷创建命令从该打包文件提取出第三阶段载荷。3、 第四阶段载荷未采用传统的DLL侧加载技术进行载荷加载,而是利用白文件加载配置文件执行漏洞(利用白文件更新机制执行lua脚本)注:最终阶段为edge.xml解密执行edgexx.jpg载荷,该载荷为gh0st远控变种 | |

| 122cadfbae683357ab76d39a3581681a | | |

| d3014107fa8d84e6d95182f692994a19 | | |

| | | |

| T1589-Gather Victim Identity Information(获取受害者信息) | T1589.002-Email Addresses(邮箱地址) | |

| Resource Development(资源开发) | T1583 -Acquire Infrastructure(获取基础设施) | T1583.003-Virtual Private Server(虚拟主机) | |

| T1583.007-Serverless(无服务器) | |

| T1583.008-Malvertising(恶意广告) | |

| T1586-Compromise Accounts(泄露账户) | T1586.001-Social Media Accounts(社交账户) | |

| T1189-Drive By Compromise(路过式感染) |

| |

|

| |

| T1059-Command and Scripting Interpreter(命令与脚本解释器) | | 攻击者投递的恶意载荷中使用chm中的javascript代码加载后续载荷 |

| T1204-User Execution(用户执行) | T1204.002-Malicious File(恶意文件) | |

| T1547-Boot or Logon Autostart Execution(引导或登录自动启动) | T1547.001-Registry Run Keys / Startup Folder(RUN注册键/启动文件夹) | |

| T1574-Hijack Execution Flow(劫持执行流程) | T1574.002-DLL Side-Loading(DLL侧加载) | |

| T1036.005-Match Legitimate Name or Location(匹配合法名称或未知) | 攻击者将自身的载荷修改命名为svchost.exe |

| T1055-Process Injection(进程注入) | T1055.002-Portable Execution Injection(便携式可执行注入) | |

| T1055.003-Thread Execution Hijacking(线程执行劫持) | |

| T1027-Obfuscated Files or Information(混淆的文件或信息) |

| |

| T1555-Credentials from Password Stores(来自密码存储的凭证) | T1555.003-Credentials from Web Browsers(浏览器凭据) | |

| T1534-Internal Spearphishing(内部鱼叉攻击) |

| 攻击者利用部署的远控组件操作目标的社交账户向同组织或其他客户发送恶意文件实现扩散 |

| T1056-Input Capture(输入捕捉) | T1056.001-Keylogging(键盘记录) | |

| T1056.002-GUI Input Capture(图形界面输入捕捉) | |

| T1115-Clipboard Data(窃取或替换剪切板数据) |

| 攻击者从剪切板窃取账户密码或者修改剪切板内容修改银行卡账户、钱包地址。 |

| T1113-Screen Capture(屏幕监控) |

| 攻击者利用部署的远控组件同步目标的屏幕显示,监控目标的操作。 |

| Command and Control(命令与控制) | T1095-Non-Application Layer Protocol(非应用层协议) |

| |

| T1571-Non-Standard Port(非标准端口) |

| 攻击者部署C2通信使用非标准端口(大部分使用大端口) |

| T1041-Exfiltration Over C2 Channel(通过C2通道渗出) |

| |

| | T1491.001-Internal Defacement(内部污损) | |

| T1491.001-Internal Defacement(外部污损) | |

| | | |

| 45e819017b4dbc9a7d0103bcff8abc53 | | 1、 通过窃取360证书并应用到恶意软件以便绕过杀软(只是单纯的窃取证书并签署到自身,数字签名无效)3、 检测到杀毒软件(360)会弹出提示框诱导用户退出杀软并未采用传统的DLL侧加载技术进行载荷加载,而是利用白文件加载配置文件执行漏洞(利用白文件更新机制执行lua脚本) | http[:]//38.55.184.74/ip.txt |

其投递的第一阶段载荷通过伪造合法证书签名信息的方式以规避杀软。

该组件将其第二阶段载荷存放于资源数据中,并检测系统是否存在杀软,如存在则弹框提示用户退出杀毒软件。

对资源数据取反解密并写入目录“C:\Users\Public\Downloads”下的随机文件夹中。

| |

| 白文件,会加载目录下同文件的dat文件,并使用内置密码“99B2328D3FDF4E9E98559B4414F7ACB9”解压该文件,执行其中的恶意lua脚本“_TUProj.dat” |

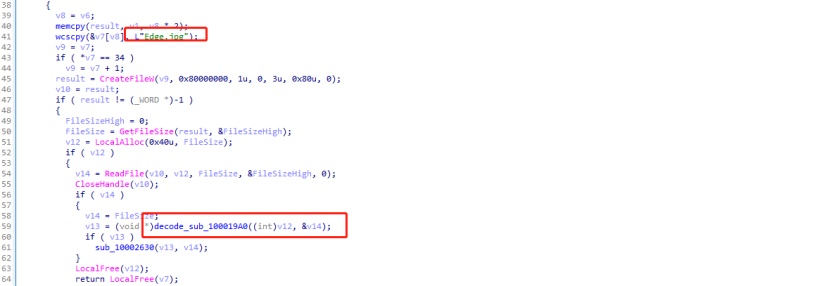

| 伪装的dat更新包,其中包含恶意lua脚本文件“_TUProj.dat”,lua脚本用于修补edge.xml 文件头部并加载edge.xml |

| 故意修改了PE头部的文件,用于解密加载edge.jpg最终载荷,并创建任务计划 |

| |

xxxxx.exe加载执行同目录下的同名dat文件中的恶意lua脚本,lua脚本内容如下,加载其中硬编码的shellcode。

该硬编码shellcode会读取edge.xml文件,并修补其头部5个字节(异或0x30 + 0x30),并在内存中加载修补后的edge.xml文件

修补后的edge.xml文件会创建任务计划用于执行上述的白文件实现主机驻留。

接着解密最终载荷edge.jpg文件并加载执行,图片的数据构造为正常图片数据 + 加密数据 + 四字节加密数据偏移 + 一字节初始异或密钥(每轮异或解密后,密钥值加一)。

解密出的载荷为gh0st远控变种,拥有键盘记录、远程命令执行、文件浏览、浏览器信息窃取等功能,其C2地址为“wtkblq.com:7070”,并尝试从“http[:]//38.55.184.74/ip.txt”获取新的C2地址。

网络基础设施:

| |

| |

| |

| http[:]//38.55.184.74/ip.txt |

| |

| |

| |

| |

| |

| |

网空测绘特征:

| | |

| 针对该攻击团伙的多个Ghost C2分析,其常使用端口7070和7000(但是目前多个网空引擎并不会扫描到该端口) | |

rule sus_silverfox_attacker01_exeloader1 hash = "6a6e73e36576e8bd36f10f707c2fb3a4b9533e72c269cebc807b408d142a6576" $exeloader_data0001 = {00 25 74 65 6D 70 25 65 72 72 6F 72 2E 6C 6F 67 00} $exeloader_data0002 = {00 48 65 6C 6C 6F 00 [1-20] 30 31 32 33 34 35 36 37 38 39 61}rule sus_silverfox_attacker01_exeloader2 hash = "fed21183a5a0ed94ead68110be380b6e094a5042c5295a710188183845460521" $exeloader_data0001 = "%s\\irsetup.exe" $exeloader_data0002 = {00 6C 75 61 35 2E 31 2E 64 6C 6C 00 [1-10] 69 72 73 65 74 75 70 2E 65 78 65 00}rule sus_silverfox_attacker01_fakexml hash = "6a6e73e36576e8bd36f10f707c2fb3a4b9533e72c269cebc807b408d142a6576" $fakexml_data0001 = {2D 1A 50 00 03 00 00 00 04}rule sus_silverfox_attacker01_gh0st_godeye $gh0st_enc_data0001 = {41 42 43 44 A0 0A 00 00 45} $gh0st_data0001 = "Groupfenzhu" $gh0st_data0002 = "Remarkbeizhu" $gh0st_data0003 = "Godeye4.a" $gh0st_data0004 = "taskkill /im rundll322.exe /f & exit" $gh0st_data0005 = "rundll3222.exe" $gh0st_data0006 = "http://%s/%d.dll" $gh0st_data0007 = "C:\\ProgramData\\xxx" nocase $gh0st_data0008 = "C:\\xx.exe" nocase $gh0st_data0009 = "cmd /c echo.>c:\\xxxx.ini" ($gh0st_enc_data0001 at (filesize - 9)) orrule sus_silverfox_attacker01_shellcode $shellcode_data0010 = {E9 ?? ?? 00 00 CC CC CC CC [2-8] CC CC CC CC 64 A1 30 00 00 00}

团伙背景:

该团伙通过在通信工具(微信、QQ)投递税务相关标题的诱饵,诱饵中包含pyinstaller打包恶意文件,具有较好的静态免杀效果。采用多种加密算法加密shellcode,来对抗流量设备的检测。目前收集到该团伙使用的远控组件有普通gh0st及其变种银狐winos,在远控组件的选择上该团伙比较灵活多变。

| | | |

| 52e89cc2b3d8592336a50230293cf136 | | 1、 使用pyinstaller打包文件,无其他类型的落地文件内存加载两种类型的gh0st:普通gh0st变种及winos变种(谷堕)。 | |

| 4b160382fda9cfc19bc7598003fecfbf | | 1、 使用pyinstaller打包文件,无其他类型的落地文件 | |

| | | |

| T1589-Gather Victim Identity Information(获取受害者信息) | T1589.002-Email Addresses(邮箱地址) | |

| Resource Development(资源开发) | T1583 -Acquire Infrastructure(获取基础设施) | T1583.003-Virtual Private Server(虚拟主机) | |

| T1586-Compromise Accounts(泄露账户) | T1586.001-Social Media Accounts(社交账户) | |

| |

| |

| T1059-Command and Scripting Interpreter(命令与脚本解释器) | | 攻击者投递的恶意载荷是使用pyinstaller打包python脚本生成的可执行文件 |

| T1204-User Execution(用户执行) | T1204.002-Malicious File(恶意文件) | |

| T1547-Boot or Logon Autostart Execution(引导或登录自动启动) | T1547.001-Registry Run Keys / Startup Folder(RUN注册键/启动文件夹) | |

| T1055-Process Injection(进程注入) | T1055.002-Portable Execution Injection(便携式可执行注入) | |

| T1055.003-Thread Execution Hijacking(线程执行劫持) | |

| T1027-Obfuscated Files or Information(混淆的文件或信息) |

| |

| T1555-Credentials from Password Stores(来自密码存储的凭证) | T1555.003-Credentials from Web Browsers(浏览器凭据) | |

| T1534-Internal Spearphishing(内部鱼叉攻击) |

| 攻击者利用部署的远控组件操作目标的社交账户向同组织或其他客户发送恶意文件实现扩散 |

| T1056-Input Capture(输入捕捉) | T1056.001-Keylogging(键盘记录) | |

| T1056.002-GUI Input Capture(图形界面输入捕捉) | |

| T1115-Clipboard Data(窃取或替换剪切板数据) |

| 攻击者从剪切板窃取账户密码或者修改剪切板内容修改银行卡账户、钱包地址 |

| T1113-Screen Capture(屏幕监控) |

| 攻击者利用部署的远控组件同步目标的屏幕显示,监控目标的操作 |

| Command and Control(命令与控制) | T1095-Non-Application Layer Protocol(非应用层协议) |

| |

| T1571-Non-Standard Port(非标准端口) |

| 攻击者部署C2通信使用非标准端口(大部分使用大端口) |

| T1041-Exfiltration Over C2 Channel(通过C2通道渗出) |

| |

| | T1491.001-Internal Defacement(内部污损) | |

| T1491.001-Internal Defacement(外部污损) | |

| | | |

| 52e89cc2b3d8592336a50230293cf136 | | 1、 使用pyinstaller打包文件,无其他类型的落地文件内存加载两种类型的gh0st:普通gh0st变种及winos变种(谷堕)。 | |

钓鱼压缩包解压后是一个伪装成word文档的exe可执行文件,由pyinstaller打包。

解包后,可以看到,样本使用ftp从攻击者C2下载了两个文件:KuGou.exe、76_ChaCha20_Emoji.exe。KuGou.exe为白文件无恶意行为,76_ChaCha20_Emoji.exe会在内存加载shellcode,在内存在加载Gh0st远控。

在该ftp服务器上,我们下载到了以下第二阶段载荷,文件名的第一个数字为外联IP的最后一位。

| |

| 在内存中加载winos变种(谷堕),外联C2:43.129.72.35:65240 |

| 在内存中加载winos变种(谷堕),外联C2:124.156.181.76:53104 |

| 在内存中加载winos变种(谷堕),外联C2:43.128.9.119:58132 |

| 在内存中加载winos变种(谷堕),外联C2:43.132.208.236:61950 |

| 在内存中加载普通gh0st变种,外联C2:96.43.110.250:63591 |

这些载荷也都是使用pyinstaller,解包后,分析代码可知,样本从攻击者C2下载一段加密数据,每个字符减去128512后再转成字符,接着解base64,最后用chacha20解密数据,再解base64得到最终的shellcode,申请内存后,创建线程执行。而且每个文件都有对应的下载链接和解密的key。

执行的shellcode会在内存中加载一个DLL可执行文件,为gh0st远控程序。

250_ChaCha20_Emoji.exe加载的是普通gh0st变种。

我们还在该ftp服务器上找到一个与kugou.exe相似,但其功能会破坏系统安全的程序360Safe_boxed.exe。

该程序会遍历进程,向360tray.exe和360safe.exe这两个360安全防护进程的所有线程发送WM_QUIT消息,使线程结束,从而关闭360安全防护。

网络基础设施:

网空测绘特征:

该组织并没有很明显的网空特征,从文件名上能找到一些数据的关联,但并不能做为特征。第二阶段的载荷名称构造为[远控IP最后一位]_[主体加密算法名称]_[未知含义字符串].exe。文件也是托管在ftp服务器上,ftp用户名之间没有联系,密码也是随机生成的,远控组件连接的端口也没有规律,缺少深入挖掘的线索。

检测Yara规则:

rule attacker02_downloader{ description = "pyinstaller pack the downloader use this rule to scan memory" $code2 = "download_files_from_ftp" $code4 = "get_local_path"rule attacker02_downloader02{ description = "the second payload" $code1 = "chacha20_decrypt" $code2 = "remote_load_encrypted_text"rule attacker02_disable360{ description = "the tool use to disable 360" $string1 = "explorer.exe" $string4 = "PostThreadMessageA" $string5 = "DuplicateHandle"

团伙背景:

该团伙常用使用虚假下载站托管虚假安装包去诱骗用户执行恶意文件,在后续中也用到各种在微信/QQ等聊天软件中钓鱼的压缩包,压缩包中包含一个可执行文件,执行时本体只下载执行shellcode,shellcode中反射加载的dll,负责部署白+黑侧加载攻击组件,以及下载最后阶段的shellcode落地为jpg文件或者保存到注册表,最后由白进程加载恶意dll读取执行shellcode,在内存中加载winos远控程序。

| | | |

| 3ef9ade5627c9d668a55d10d73bde843 | | 1、 伪装成美图秀秀安装包,且使用NVIDIA的签名。2、 伪装的美图秀秀程序是简单的shellcode下载器和加载器,直接使用winos生成的shellcode,将shellcode落地为图片文件。 | 4-6.oss-cn-hangzhou.aliyuncs.comshimo-oss1.oss-cn-hangzhou.aliyuncs.com |

| 70ee45fb3b3c02a5ea8b097f822df0d8 | | 1、 会从C2下载文件和释放可执行文件,为攻击者的winos注册持久化操作。 | hackbrian-1317534006.cos.ap-chengdu.myqcloud.com4-6.oss-cn-hangzhou.aliyuncs.com |

| 042d490594105c84db16f188a17cb01f | | 1、 钓鱼文件的命名方式涉及安装包、财务发票、设计图纸等。2、 下载DLL侧加载技术组件和shellcode,shellcode保存在注册表中。3、 通过DLL侧加载技术加载注册表中的shellcode,通过该shellcode再去下载远控程序的shellcode最终上线。 | 2023818.oss-cn-hangzhou.aliyuncs.com |

| a626fd6919aec19630b3fee0235f4165 | |

| 44c8882c1047c4e80396c35af697578c | |

| 1ae290f7d6daec96849b0d12ce925825 | |

| 51baaac20d870d263eb8b679d3cee2ed | |

| | | |

| T1589-Gather Victim Identity Information(获取受害者信息) | T1589.002-Email Addresses(邮箱地址) | |

| Resource Development(资源开发) | T1583 -Acquire Infrastructure(获取基础设施) | T1583.003-Virtual Private Server(虚拟主机) | |

| T1583.007-Serverless(无服务器) | |

| T1583.008-Malvertising(恶意广告) | |

| T1586-Compromise Accounts(泄露账户) | T1586.001-Social Media Accounts(社交账户) | |

| T1189-Drive By Compromise(路过式感染) |

| |

|

| |

| T1204-User Execution(用户执行) | T1204.002-Malicious File(恶意文件) | |

| T1547-Boot or Logon Autostart Execution(引导或登录自动启动) | T1547.001-Registry Run Keys / Startup Folder(RUN注册键/启动文件夹) | |

| T1574-Hijack Execution Flow(劫持执行流程) | T1574.002-DLL Side-Loading(DLL侧加载) | |

| T1036.001-Invalid Code Signature(无效的代码签名) | |

| T1036.005-Match Legitimate Name or Location(匹配合法名称或未知) | 攻击者将自身的载荷修改命名为windows.exe和window.exe |

| T1036.008-Masquerade File Type(伪装文件类型) | |

| T1055-Process Injection(进程注入) | T1055.002-Portable Execution Injection(便携式可执行注入) | |

| T1055.003-Thread Execution Hijacking(线程执行劫持) | |

| T1027-Obfuscated Files or Information(混淆的文件或信息) |

| |

| T1555-Credentials from Password Stores(来自密码存储的凭证) | T1555.003-Credentials from Web Browsers(浏览器凭据) | |

| T1534-Internal Spearphishing(内部鱼叉攻击) |

| 攻击者利用部署的远控组件操作目标的社交账户向同组织或其他客户发送恶意文件实现扩散 |

| T1056-Input Capture(输入捕捉) | T1056.001-Keylogging(键盘记录) | |

| T1056.002-GUI Input Capture(图形界面输入捕捉) | |

| T1115-Clipboard Data(窃取或替换剪切板数据) |

| 攻击者从剪切板窃取账户密码或者修改剪切板内容修改银行卡账户、钱包地址 |

| T1113-Screen Capture(屏幕监控) |

| 攻击者利用部署的远控组件同步目标的屏幕显示,监控目标的操作 |

| Command and Control(命令与控制) | T1095-Non-Application Layer Protocol(非应用层协议) |

| |

| T1571-Non-Standard Port(非标准端口) |

| 攻击者部署C2通信使用非标准端口(大部分使用大端口) |

| T1041-Exfiltration Over C2 Channel(通过C2通道渗出) |

| |

| | T1491.001-Internal Defacement(内部污损) | |

| T1491.001-Internal Defacement(外部污损) | |

| | | |

| 3ef9ade5627c9d668a55d10d73bde843 | | 1、 伪装成美图秀秀安装包,且使用NVIDIA的签名。2、 伪装的美图秀秀程序是简单的shellcode下载器和加载器,直接使用winos生成的shellcode,将shellcode落地为图片文件。 | 4-6.oss-cn-hangzhou.aliyuncs.comshimo-oss1.oss-cn-hangzhou.aliyuncs.com |

| 70ee45fb3b3c02a5ea8b097f822df0d8 | | 1、 会从C2下载文件和释放可执行文件,为攻击者的winos注册持久化操作。 | hackbrian-1317534006.cos.ap-chengdu.myqcloud.com4-6.oss-cn-hangzhou.aliyuncs.com |

使用硬编码的url下载winos生成的shellcode文件hackbrian2192bai.jpg,并写入到文件C:/Users/Public/Documents/hackbrian2192bai.jpg(样本的C2目前仍然存活,记录时间2023-10-10)。

hackbrian2192bai.jpg中的shellcode会在内存中反射加载一个dll,该dll先从攻击者C2下载文件到C:\\Users\\Public\\Music\\windows.exe并执行,释放4个文件到C:\\Users\\Public\\Documents\\。

hackbrian2192bai.jpg中的shellcode会在内存中反射加载一个dll,该dll先从攻击者C2下载文件到C:\\Users\\Public\\Music\\windows.exe并执行,释放4个文件到C:\\Users\\Public\\Documents\\。

| | |

| 0C5F70480886D30BE33A5B4EC901BB00 | | 下载器兼shellcode加载器,在内存中加载winos远控,C2:yunbochuanmei.com |

| FD83F4DB3553B2E3B94687630CD0C076 | | 下载器兼shellcode加载器,在内存中加载winos远控,C2:1.youbi.co |

| CBBDEF6C4D82EB4FF01ED43F1E641907 | | |

| 08FD580441AEC2D5F7E9388D1722720E | | |

| 3A9D8E4EA1B8B81C8883966418C6B957 | | 永劫无间游戏语音,用于加载AudioEngine.dll |

| B303F134A54D86473CA62CE5721681AE | | |

随后使用com接口创建文件快捷方式文件111.lnk,使用config.exe加载shell32.dll去修改注册表项,将注册表中的开机启动菜单目录修改为C:\\Users\\Public\\Documents\\DlkKkLmFGU。

将CCMini.lnk复制到C:\\Users\\Public\\Documents\\DlkKkLmFGU中重命名为“微软虚拟服务”,做为开机启动项,去启动CCMini.exe。

最后执行“运行”,通过消息窗口传递C:\\Users\\Public\\Documents\\hh\\111.lnk,来执行111.lnk实现持久化。

前面的操作都是为了服务于windows.exe,该程序会下载gdagew2192ufaeqfga.jpg并在内存中加载winos远控程序,外联C2:yunbochuanmei.com。

8月份之后的样本略有不同,使用更加广泛的诱饵内容进行钓鱼,压缩包中包含一个[4个数字].exe的可执行文件。

| | | |

| 042d490594105c84db16f188a17cb01f | | 1、 钓鱼文件的命名方式涉及安装包、财务发票、设计图纸等。2、 下载DLL侧加载技术组件和shellcode,shellcode保存在注册表中。3、 通过DLL侧加载技术加载注册表中的shellcode,通过该shellcode再去下载远控程序的shellcode最终上线。 | 2023818.oss-cn-hangzhou.aliyuncs.com |

| 042d490594105c84db16f188a17cb01f | |

| a626fd6919aec19630b3fee0235f4165 | |

| 44c8882c1047c4e80396c35af697578c | |

| 1ae290f7d6daec96849b0d12ce925825 | |

| 51baaac20d870d263eb8b679d3cee2ed | |

文件执行后会将文件复制到Public目录,重新执行后从攻击者C2下载shellcode并执行。

shellcode会在内存中反射加载一个恶意dll,该dll从攻击者C2下载3个文件UnityPlayer.dll,ttd.exe,389.CHM,存放在C:\\Users\\Public\\Documents\\目录下。

| c4e0bc6f1d57954d0e26458a67f495b5 | | 读取注册表HKEY_CURRENT_USER\Console的zdmxd360nzmj,做为shellcode执行 |

| dd12729cb9aa55eb4a036a6aa0cec3b9 | | |

| fbb2bf38067cca4ba0f7a2dc3edfcdc8 | | 提供持久化,将HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\User Shell Folders\Startup修改为恶意文件所在路径 |

| 419a7b4513caac1acb5343599c3f8910 | | 存储在注册表的shellcode,用于下载执行下阶段shellcode |

以及下载shellcode存放在HKEY_CURRENT_USER\Console的zdmxd360nzmj和njsgsb360dsb值中,两个值保存的数据是相同的。

随后创建HKEY_CURRENT_USER\Console的Console_b的值存放运行时间,弹出错误提示窗口。

最后读取注册表njsgsb360dsb的值,执行shellcode。

389.CHM中带有高度混淆的vbs脚本(由jsjiami.com加密处理后的代码),通过调试发现该样本会修改注册表中的开机启动目录的路径,该路径放置着ttd.exe和UnityPlayer.dll,由此实现持久化。

有意思的是389.CHM中会检测时间戳来决定是否修改注册表,硬编码时间戳1693363320000为2023-08-30 10:42:00,超过这个时间则不修改注册表。

hrsgdsb4647wknzms.jpg会解析文件尾部的配置信息(|p1:112.124.64.7|o1:4647|t1:1|p2:112.124.64.7|o2:4647|t2:1|p3:112.124.64.7|o3:80|t3:1|dd:1|cl:1|fz:默认|bb:1.0|bz:2023. 5.23|jp:0|bh:0|ll:0|dl:0|sh:0|kl:0|bd:0)是winos特有的配置信息结构,该shellcode类似于cobaltstrike生成的stage。

![]()

| |

| 6-8.oss-cn-hangzhou.aliyuncs.com |

| 6-2.oss-cn-hangzhou.aliyuncs.com |

| 6-5.oss-cn-hangzhou.aliyuncs.com |

| 7-1.oss-cn-hangzhou.aliyuncs.com |

| 7-9.oss-cn-hangzhou.aliyuncs.com |

| 8-2.oss-cn-hangzhou.aliyuncs.com |

| 8-4.oss-cn-hangzhou.aliyuncs.com |

| 8-5.oss-cn-hangzhou.aliyuncs.com |

| 9-5.oss-cn-hangzhou.aliyuncs.com |

| 9-7.oss-cn-hangzhou.aliyuncs.com |

| 9-2.oss-cn-hangzhou.aliyuncs.com |

| 9-3.oss-cn-hangzhou.aliyuncs.com |

| 9-8.oss-cn-hangzhou.aliyuncs.com |

| 9-6.oss-cn-hangzhou.aliyuncs.com |

| 9-4.oss-cn-hangzhou.aliyuncs.com |

| 2023818.oss-cn-hangzhou.aliyuncs.com |

| 2023814.oss-cn-hangzhou.aliyuncs.com |

| 202383.oss-cn-hangzhou.aliyuncs.com |

| 2023811.oss-cn-hangzhou.aliyuncs.com |

| 2023816.oss-cn-hangzhou.aliyuncs.com |

| 2023815.oss-cn-hangzhou.aliyuncs.com |

| 2023817.oss-cn-hangzhou.aliyuncs.com |

| 202386.oss-cn-hangzhou.aliyuncs.com |

| 202389.oss-cn-hangzhou.aliyuncs.com |

| 2023810.oss-cn-hangzhou.aliyuncs.com |

| 2023812.oss-cn-hangzhou.aliyuncs.com |

| 2023817.oss-cn-shanghai.aliyuncs.com |

| 2023813.oss-cn-hangzhou.aliyuncs.com |

| 2023802.oss-cn-hangzhou.aliyuncs.com |

网空测绘特征:

域名构造方式:[月份]-[日期].oss-cn-hangzhou.aliyuncs.com,虽然域名中的日期到9-8,但域名的使用时间在7月份,在此之前都是使用这种命名方式。

6-8.oss-cn-hangzhou.aliyuncs.com

而在8月份之后使用的是2023[月份][日期].oss-cn-hangzhou.aliyuncs.com。

2023818.oss-cn-hangzhou.aliyuncs.com

根据上面的分析可以在VirusTotal上搜索相似格式的域名。

| | |

| 由于该攻击团伙常使用云存储服务的域名会使用日期,通过检索类似的格式来收集相关的云存储服务的域名。 | entity:domain domain:"2023*.oss-cn-hangzhou.aliyuncs.com"entity:domain domain:"*-*.oss-cn-hangzhou.aliyuncs.com" |

下载的内容内嵌一个可执行文件(winos远控),没有任何加密,在文件偏移0xB00+可以找到PE文件数据,落地文件集中在C:\Programdata\和C:\Users\Public\等目录。url构造[4个数字].jpg、[数字].bin、[数字].txt,诱饵为安装包诱饵和[4个数字].exe。

https://9-5.oss-cn-hangzhou.aliyuncs.com/6969.jpg |

https://9-5.oss-cn-hangzhou.aliyuncs.com/8160.jpg |

https://2023818.oss-cn-hangzhou.aliyuncs.com/hrsgdsb8574wknzms.jpg |

检测Yara规则:

rule sus_silverfox_attacker02_shellcode{ description = "shellcode in memory" code1 = {E8 00 00 00 00 58 55 89 E5 89 C2 05 FF 0B 00 00 81 C2 ?? ?? ?? ?? 68 05 00 00 00 68 04 00 00 00 52} code2 = {E8 00 00 00 00 58 55 89 E5 89 C2 68 05 00 00 00 50 81 C2 ?? ?? ?? ?? 68 04 00 00 00 52 68 ?? ?? ?? ?? 05 D2 0B 00 00}rule sus_silverfox_attacker03_downloader{ description = "yinhu downloader and execute shellcode" $api2 = "InternetOpenUrlA" $api3 = "InternetReadFile" $location = "C:\\Users\\Public\\" wide ascii nocase $http = "http" wide ascii nocaserule sus_silverfox_attacker03_downloader_1{ description = "use run window to execute file" $shell = "shell:::{2559a1f3-21d7-11d4-bdaf-00c04f60b9f0}"

团伙背景:

攻击者主要使用虚假下载站、即时通信工具(微信、QQ)等向目标投递或扩散恶意exe文件或发送chm文件作为第一阶段载荷,其会通过chm文件中包含的恶意脚本从云存储服务(OSS)下载第二阶段载荷,第二阶段载荷通过多轮加载以及解密,最终执行Ghost远控变种TinaMa。在对该团伙的相关基础设施进行分析的过程中,发现该团伙疑似同时与境外赌博存在一定的关联,下表为相关恶意文件信息。

| | | |

| 06ed2c30954614fe1e8e9e8bd4619510 | | 使用chm文件格式执行恶意脚本,该恶意脚本根据执行环境解码内置的3段stage载荷并执行(base64编码),最终加载Ghost变种Tianma | muchengoss.oss-cn-hongkong.aliyuncs.com |

| 4c64018586b08237f90cad9836523d17 | | bucketossbj.oss-cn-hongkong.aliyuncs.com |

| dee452a07f0a1ba8c5a771924620a2de | | baiduwenshen.oss-cn-hongkong.aliyuncs.com |

| 7f15a99730981fc234552cfc12913dc6 | | osstesto.oss-cn-hongkong.aliyuncs.com |

| 7346b99468ff49b73429b1d23eb01534 |

| osstesto.oss-cn-hongkong.aliyuncs.com |

| 8dd20f3f2f25bb297c9b64895530f920 | | baiduwenshen.oss-cn-hongkong.aliyuncs.com |

| 69159bfb287f750a8d607f1e189cbdcf |

| | bucketossbj.oss-cn-hongkong.aliyuncs.com |

| 87e1ce6db9a4c9d60747c851f6473c11 |

| bucketossbj.oss-cn-hongkong.aliyuncs.com |

| 9d043eedbf6f7ef3b35696bd8c2c3dae |

| bucketossbj.oss-cn-hongkong.aliyuncs.com |

| 0499bd9744ca9f2dbfff7120c0ce83cf |

|

|

| b8c58ce4104af2805c50770bc7d4ae4b |

| bucketossbj.oss-cn-hongkong.aliyuncs.com |

| | | |

| T1589-Gather Victim Identity Information(获取受害者信息) | T1589.002-Email Addresses(邮箱地址) | |

| Resource Development(资源开发) | T1583 -Acquire Infrastructure(获取基础设施) | T1583.003-Virtual Private Server(虚拟主机) | |

| T1583.007-Serverless(无服务器) | |

| T1583.008-Malvertising(恶意广告) | |

| T1586-Compromise Accounts(泄露账户) | T1586.001-Social Media Accounts(社交账户) | |

| T1189-Drive By Compromise(路过式感染) |

| |

|

| |

| T1059-Command and Scripting Interpreter(命令与脚本解释器) | | 攻击者投递的恶意载荷中使用chm中的javascript代码加载后续载荷 |

| T1204-User Execution(用户执行) | T1204.002-Malicious File(恶意文件) | |

| T1547-Boot or Logon Autostart Execution(引导或登录自动启动) | T1547.001-Registry Run Keys / Startup Folder(RUN注册键/启动文件夹) | |

| T1574-Hijack Execution Flow(劫持执行流程) | T1574.002-DLL Side-Loading(DLL侧加载) | |

| T1036.005-Match Legitimate Name or Location(匹配合法名称或未知) | 攻击者将自身的载荷修改命名为svchost.exe |

| T1036.008-Masquerade File Type(伪装文件类型) | |

| T1055-Process Injection(进程注入) | T1055.002-Portable Execution Injection(便携式可执行注入) | |

| T1055.003-Thread Execution Hijacking(线程执行劫持) | |

| T1027-Obfuscated Files or Information(混淆的文件或信息) |

| |

| T1555-Credentials from Password Stores(来自密码存储的凭证) | T1555.003-Credentials from Web Browsers(浏览器凭据) | |

| T1534-Internal Spearphishing(内部鱼叉攻击) |

| 攻击者利用部署的远控组件操作目标的社交账户向同组织或其他客户发送恶意文件实现扩散 |

| T1056-Input Capture(输入捕捉) | T1056.001-Keylogging(键盘记录) | |

| T1056.002-GUI Input Capture(图形界面输入捕捉) | |

| T1115-Clipboard Data(窃取或替换剪切板数据) |

| 攻击者从剪切板窃取账户密码或者修改剪切板内容修改银行卡账户、钱包地址。 |

| T1113-Screen Capture(屏幕监控) |

| 攻击者利用部署的远控组件同步目标的屏幕显示,监控目标的操作。 |

| Command and Control(命令与控制) | T1095-Non-Application Layer Protocol(非应用层协议) |

| |

| T1571-Non-Standard Port(非标准端口) |

| 攻击者部署C2通信使用非标准端口(大部分使用大端口) |

| T1041-Exfiltration Over C2 Channel(通过C2通道渗出) |

| |

| | T1491.001-Internal Defacement(内部污损) | |

| T1491.001-Internal Defacement(外部污损) | |

| | | |

| 06ed2c30954614fe1e8e9e8bd4619510 | | 使用chm文件格式执行恶意脚本,该恶意脚本根据执行环境解码内置的3段stage载荷并执行(base64编码) | muchengoss.oss-cn-hongkong.aliyuncs.com |

其投递的第一阶段载荷为chm,该脚本根据执行环境解码内置的3段stage载荷并执行(base64编码)。

第一段载荷stage1用于关闭“DisableActivitySurrogateSelectorTypeCheck”类型检查以绕过高版本框架对ActivitySurrogateSelector类的滥用。

stage2与stage3实际为同一功能的载荷,用于下载第三阶段载荷以及执行内嵌的x86或x64平台shellcode。

该部分对stage2进行分析,可以看到其存在PDB路径“E:\\2023-TianMa~\\TMAir_Ghost10.0_dev_vs2022标记v4.2.0\\CHM\\KH\\TestAssembly\\obj\\Release\\TestAssembly.pdb”,表明其该攻击者使用的后续载荷为Ghost10.0版本修改的变种,且名称为TianMa。

其会将要下载的url路径与文件名称写入用户%temp%目录下以当前进程PID形成的文件中,用于后续的文件下载。

接着其会根据执行环境执行内嵌的x86或x64 shellcode代码。

执行的shellcode是一个下载器,其会在%temp%目录下创建随机目录,并将上述相关文件下载到对应目录。

| |

| |

| |

| aplib压缩数据,stage2或stage3会进行解压缩 |

| 加密载荷,需要解压缩后的libcef.dll解密并调用,加密的Tianma远控(基于Ghost改造) |

| 公开可信libcef工具,会加载lbcef.dll加载文件 |

在下载文件后,其会使用ap压缩算法对libcef.dll进行解压缩,解压出一个巨大的libcef.dll文件,该文件使用DLL侧加载技术被libcef.exe文件所加载,将所有被调用的函数导向该恶意函数,其会解密libcef.png文件并调用其导出函数“fuckyou”,解密所需要的信息在PNG文件头部。

通过分析解密的libcef.png文件为上述提到的TianMa远控,该远控拥有Ghost远控所拥有的的功能,包括但不限于键盘记录、文件浏览、命令执行、浏览器信息窃取等功能,其连接C2地址为“103.210.237.33”。

![]()

该远控通过命令调用decod.exe文件解压cache.dat 7z加密压缩包。

cache.dat压缩包解压后的文件如下,该文件疑似为上海迈微软件科技有限公司的逍遥模拟器组件,攻击者利用该模拟器组件执行相关恶意功能。

| |

| muchengoss.oss-cn-hongkong.aliyuncs.com |

| bucketossbj.oss-cn-hongkong.aliyuncs.com |

| baiduwenshen.oss-cn-hongkong.aliyuncs.com |

| osstesto.oss-cn-hongkong.aliyuncs.com |

| jubaopengosssi.oss-cn-hongkong.aliyuncs.com |

| shunfengoss.oss-cn-hongkong.aliyuncs.com |

| kefubahaohonsheng.oss-cn-hongkong.aliyuncs.com |

| aliyunlianjieoss.oss-cn-hongkong.aliyuncs.com |

| jpbdoss.oss-cn-hongkong.aliyuncs.com |

| wangzheguilaioss.oss-cn-hongkong.aliyuncs.com |

| |

| |

| |

| |

| |

| | |

| 由于该攻击团伙常使用云存储服务下载多个固定名称的载荷,通过正则查询拥有该类型特征的URL可获取到疑似该团伙的最新云存储服务下载地址 | entity:url (url:"*oss-*/libcef.png" or url:"*oss-*/libcef.exe" or url:"*oss-*/libcef.dll" or url:"*oss-*/decod.exe" or url:"*oss-*/cache.dat") |

| 针对该攻击团伙的多个Ghost C2分析,其常使用端口65422(但是目前多个网空引擎并不会扫描到该端口) | |

rule sus_silverfox_attacker04_chm $chm_data0001 = {00 74 65 73 74 2E 68 74 6D 6C 00 06 00 05 00 74 65 73 74 00} $chm_data0002 = "Base64ToStream(stage_1, stage_1_size)" $chm_data0003 = "stage_1 = stage_3;" $chm_data0004 = "Base64ToStream(stage_2, stage_2_size);" filesize < 5MB and 1 of ($chm_data*)rule sus_silverfox_configdata $config_data0001 = "/libcef.exe=" $config_data0002 = "/libcef.dll=" $config_data0003 = "/libcef.png=" $config_data0004 = "/decod.exe=" $config_data0005 = "/cache.dat="rule sus_silverfox_attacker04_png $png_data = {89 50 4E 47 00 00 00 00 00 00 00 00 00 00 00 00}rule sus_silverfox_attacker04_dotnetloader $dotnetloader_data0001 = {00 73 74 61 67 65 5F 32 5F 73 68 63 5F 78 36 34 00} $dotnetloader_data0002 = {00 73 74 61 67 65 5F 32 5F 73 68 63 5F 78 38 36 00} $dotnetloader_data0003 = "{0}{1}{2}{3}{4}{5}{6}{7}{8}_b" wide 1 of ($dotnetloader_data*)rule sus_silverfox_attacker04_Tianma $tianma_data0001 = "2023-TianMa" $tianma_data0002 = "\\TMAir_" $tianma_data0003 = "_Ghost10.0_dev_vs2022"

winos是”银狐“集合体中使用频率极高的远控,源码在免杀QQ群,黑产交流群都能以极小的金钱买入,编译好的winos工具更是在各处可见。通过对我们收集到的大量样本进行分析后,共发现32种pdb路径信息(不排除还有其他路径),其中都包含有“Winos”,”上线模块“等关键字眼,而且数据显示有73%的样本使用的是“谷堕”这份源码,其余占比较小的疑似为源码泄露后被多个个体用于攻击行动。

在winos的源码中可以看到该远控程序的多种模块,在上文分析中所说的上线模块也在其中,该模块做为基础模块,攻击者选择开启某个功能时,会传输相应的插件dll在上线模块中加载。

目前编译好且流传较广泛的版本为:”HackBrain VIP会员版”,“winos 4.0”,winos的控制界面如下,通过该控制端来展示winos的基础功能。(winos的客户端生成非常简单,为了保持连接的稳定,采用双域名循环访问以及一个备用域名,以此来保证连接的稳定。演示的winos只提供两个额为功能,这部分可以进行二次开发进行添加。通信方式为TCP和UDP且可以自定义通信密码,保证通信内容不被轻易识别)。

| |

| ![]()

|

| ![]()

![]()

|

| 提供多种高清高帧率屏幕监控的方式,该功能无法操作屏幕。 ![]()

|

| 接收目标扬声器的声音和将控制端扬声器的声音同步到目标的扬声器。 ![]()

|

| 解密数据:窃取chrome,Edge,360安全浏览器,QQ浏览器中保存的账户密码,以及chrome中的cookies ![]()

|

| ![]()

|

| ![]()

|

| ![]()

|

| ![]()

|

在对银狐这个黑产集合体追踪中,我们发现了其中某团伙使用Ghost10.0远控改造而成的变种TianMa,该变种的功能与其他ghost变种并没有多大变化,包括但不限于命令执行、文件管理等。

![]()

在某些事件中,我们还观察到某些团伙使用了商业的网络监控软件作为控制端,“第三只眼”被黑产团伙用于控制目标机器。

ghost远控木马从被公开至今一直为中文黑灰产圈所钟爱,并衍生出了各种各样的变种,本类型攻击活动中大部分控制软件也由其衍生而来。

1. 在控制目标机器后,攻击者会控制目标办公交流账户(微信、钉钉)等对财务进行诈骗活动。

2. 远程操控微信/QQ等聊天软件使用被入侵机器登陆的账户进行诈骗或者使用被控账号进行恶意文件扩散。

![]()

3. 攻击者在无法获取到经济利益后,可能会利用已控目标社交账号向其工作或生活圈子发布色情、政治或其他虚假内容以报复目标,造成目标社会性死亡。

4. 将被入侵机器作为肉鸡售卖给其他黑产团伙获利而不直接参与经济诈骗。

攻击者正大肆通过聊天软件、钓鱼等方式对境内全行业进行攻击,其将投递的恶意文件伪装成办公软件(钉钉、微信、wps)、工具安装包、发票、税收、财务、保险、证券、方案、设计等相关行业文件,诱导目标执行恶意文件导致被控制。在恶意文件执行的过程中,我们观察到攻击者使用各种云服务(主要是云存储服务OSS)作为第二阶段载荷的投递介质,通过加解密、DLL侧加载、BypassUAC、第三方合法软件恶意利用等方式以规避杀毒软件检测,巩固其控制质量。

攻击者在控制目标主机后对目标信息进行分析筛选,筛选出高价值目标(公司高管、老板、财务等人员),通过身份伪装或语言诱导的方式对相关人员实施金融诈骗活动。在我们观察到的案例中,当诈骗人员诈骗行动失败后,其可能会控制目标社交账号发送色情、虚假政治等方面信息,造成目标社会性死亡。

该类型攻击活动在2023年呈现高频率、持久性长的特点,希望相关人员警惕。

1、 不从陌生、奇怪网站下载办公之类的软件,推荐搜索官网并下载。

2、 针对他人发来的文件,通过语音或视频方式进行沟通了解后打开,不打开莫名其妙的文件。

3、 相关单位对高价值人员实施专项培训,降低该类型攻击的成功率。

4、 安装安全防护软件。